Manual de usuario Centro de Seguridad

Transcript of Manual de usuario Centro de Seguridad

MANUAL DE USUARIOCENTRO DE SEGURIDAD 5

Contenido

1 Novedades

Deshabilitación de sitios, canales de comunicación y eventos . . . . . . . . . . . . . . . . . . . . . . . . .

Reconexión del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Descripción emergente . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

con fi rmaciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Servicios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Interfaz de programación remota . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Aplicación móvil "MyAlarm" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Control de acceso al sitio desde la aplicación "MyAlarm" . . . . . . . . . . . . . . . . . . . . . . . .

Permisos de operador durante el manejo de alarmas . . . . . . . . . . . . . . . . . . . . . . . . . . .

7

7

7

7

8

8

8

8

9

9

1.1

1.2

1.3

1.4

1,5

Video

Nube

1.5.1

1.5.2

1.5.3

1.5.4

2. Introducción

Requisitos de hardware para el sistema . . . . .

Requisitos del sistema operativo . . . . . .

Llave de seguridad electrónica . . . . . . . . . . .

Alcance de la entrega . . . . . . . . . . . . . . .

9

10

10

10

10

2.1

2.2

2.3

2.4

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3 Instalación

Selección de sistema operativo . . . . . . . .

Configuración de los requisitos adicionales del

subsistema de disco de la computadora . . . . . . . . . . .

Instalador . . . . . . . . . . . . . . . . . . . .

3.4.1 Instalación completa . . . . . . . . . . . .

3.4.2 Instalación en la estación de trabajo de

red Eliminación de Security Center . . . . . . . . . . .

Problemas de instalación . . . . . . . . . . . . .

11

11

11

11

12

14

15

17

17

3.1

3.2

3.3

3.4

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

3,5

3.6

4 Primeros pasos

Variantes del centro de seguridad . . . . . . . . . . .

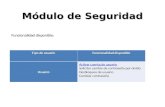

Propósito de los módulos . . . . . . . . . . . . .

Primer inicio . . . . . . . . . . . . . . . . . . .

Clave de administrador . . . . . . . . . . . . . . .

Importación de datos . . . . . . . . . . . . . . . . .

17

17

18

18

18

19

4.1

4.2

4.3

4.4

4.5

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

1

5 Administrador de eventos

Configuración del módulo

Común

Respaldo .

19

20

20

20

22

23

24

25

26

27

28

28

29

29

30

32

33

35

37

39

40

47

48

53

55

55

56

57

57

5.1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuentes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración de origen de eventos común . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuente de evento de PimaGuard y Sentinel . . . . . . . . . . . . . . . . . . . . . . . . . . .

Origen del evento a través de TCP / IP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuente de eventos GSM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuente de eventos Sur-Gard . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuente de eventos LONTA-202 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuente de eventos RS-200 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Fuente de eventos RC 4000 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Origen del evento multiprotocolo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Manipuladores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración común para grupos de controladores de eventos . . . . . . . . . . . . . . . . . . . . . . . . . .

Configuración común del controlador de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Monitoreo de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Monitoreo de la cadena de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Entrada de alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Repetidor de mensajes SMS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Reconexión del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Red Pandora . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Repetidor a la nube . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Conexión a la Nube . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Modo de conexión . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Información del contacto . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

UID del Centro de seguridad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Acerca del software . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5.1.1

5.1.2

Evento

5.2.1

5.2.2

5.2.3

5.2.4

5.2.5

5.2.6

5.2.7

5.2.8

5.2.9

Evento

5.3.1

5.3.2

5.3.3

5.3.4

5.3.5

5.3.6

5.3.7

5.3.8

5.3.9

5.2

5.3

5.4

5.4.1

5.4.2

5.4.3

5.5

6 Administrador del sitio

Panel de control . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Lista de sitios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Selección de columnas mostradas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Clasificación de sitios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Filtrado de sitios durante la visualización . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Restauración del sitio eliminado . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.4.1 Ubicación del sitio en el mapa . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

58

59

59

60

60

60

61

63

63

6.1

6.2

.

.

.

.

.

.

.

.

6.2.1

6.2.2

6.2.3

6.3

6.4

2

6.4.2

6.4.3

6.4.4

Particiones

Zonas

Mapa del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Enlace web . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Imágenes del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Personas responsables . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Mi alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Armadode larga duración . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Deshabilitación del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Armado / Desarmado por operador de servicio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Tiempo de control . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Programación de armado . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Plantilla de evento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Caracteristicas adicionales . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Controladores de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Equipo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.15.1 "Otro" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.15.2 "C-Nord GSM (CML)" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.15.3 "Lonta-202" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.15.4 "RS200" . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

64

66

67

68

69

71

71

71

72

72

73

76

77

78

78

79

79

79

80

80

80

81

6.5

6.6

6,7

6,8

6,9 Seguridad

6.9.1

6.9.2

6.9.3

6,10

6.11

6.12

6.13

6.14

6.15

6.16

6.17

6.18

Comentario . .

Videorouters

Servicio . . . .

7 Configuración del sistema

Clases

82

82

84

85

87

88

89

90

7.1

7.2

Evento

Evento

7.2.1

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Plantillas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Reemplazo de plantilla de evento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Comportamiento . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Cancelaciones de alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Tipos de sitios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Campos del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

7.3

7.4

7.5

7,6

8 Gerente de personal

Operadores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Administrador de eventos" . . . . . . . . . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Operador de servicio" . . . . . . . . . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Administrador del sitio" . . . . . . . . . . . . . . . . . . . . . . . . . . .

90

91

92

92

93

8.1

8.1.1

8.1.2

8.1.3

3

65

65

8.1.4

8.1.5

8.1.6

8.1.7

8.1.8

Derechos del operador en el módulo "Administrador de informes" . . . . . . . . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Mapas del sitio" . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Configuración del sistema" . . . . . . . . . . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Configurador de claves de Nord-LAN" . . . . . . . . . . . . . . . . . .

Derechos del operador en el módulo "Administrador de personal" . . . . . . . . . . . . . . . . . . . . . . . .

guardias . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Ordenadores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

8.3.1 Permitir ejecutar módulos de Security Center en equipos solo de la lista . . . . . . . . . . . . . . .

8.3.2 Sitios especificados para computadora . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

Ingenieros {# staff-manager-engineer} . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

94

95

96

97

97

98

99

99

99

100

8.2

8.3

8.4

9 Mapas del sitio 101

Operador de 10 deber

10.1 Ventana principal del módulo

10.2 Barra de herramientas de acceso rápido

10.3 Sitios . . . . . . . . . .

102

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 102

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 103

10.3.1 Información sobre herramientas {# duty-opertor-tooltip} . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104

10.3.2 Estado del sitio . .

. . . .

. . . .

Menú

. . . .

. . . .

. . . .

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 104

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 105

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 110

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 111

10.3.3 Alarma .

10.3.4 Guardias

10.3.5 Contexto

10.4 Eventos . . . . .

10.4.1 Todo . . .

10.4.2 Alarmas

10.4.3 Eventos en el sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

10.4.4 Estado de los guardias . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114

10.5 Manejo de alarmas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 114

10.5.1 Llamar a un guardia al sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 115

10.5.2 Comentario del operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116

10.5.3 Cancelación de alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 116

10.6 Tarjeta de sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 117

10.7 Información sobre alarmas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 118

10.8 Configuración del módulo . . . . . .

10.8.1 Común . . . .

10.8.2 Manejo de alarmas

10.8.3 Teclas de acceso rápido . . . .

10.8.4 Marcación . . . . .

10.8.5 Centro de seguridad -

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 118

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 119

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 120

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

Persona . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 121

4

11 Administrador de informes

11.1 Informes de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122

11.1.1 Eventos de sitios no descritos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122

11.1.2 Sitios sin eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122

11.1.3 Desviación de tiempo . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123

11.1.4 Estadísticas por clase . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123

11.1.5 SMS enviados . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123

11.1.6 Estadísticas por canales . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123

11.1.7 Estadísticas por estado . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 123

11.2 Informes de alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124

11.2.1 Informe estándar e informe por operador . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124

11.2.2 Estadísticas por cancelaciones de alarma . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 124

122

11.2.3 Alarmas y eventos .

11.3 Informes por tiempo de armado . . .

11.3.1 Hora de armado . . . . . .

11.3.2 Estado de armado . . . . .

11.4 Informes de los guardias . . . . .

11.4.1 Desempeño de la guardia

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 125

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.4.2 Estadísticas de respuestas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.4.3 Número medio de llamadas . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.4.4 Tiempo de respuesta . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.4.5 Estadísticas por cancelaciones . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.5 Informes del sitio . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.5.1 Sitios . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.5.2 Operadores . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 126

11.5.3 Plantillas de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127

11.5.4 Controladores de eventos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127

12 Asistente de base de datos

12.1 Verificación de la base de datos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 127

12.2 Copia de seguridad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 128

12.3 Restaurar desde la copia de seguridad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 129

12.4 Importación de datos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 130

12.4.1 Importar desde archivo XML . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 130

12.5 Exportación de datos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 131

12.6 Opciones de la línea de comandos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 132

12.6.1 Copia de seguridad de la base de datos . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 132

12.6.2 Restauración de la base de datos desde la copia de seguridad . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 133

12.6.3 Ejemplo de uso de parámetros de la línea de comandos . . . . . . . . . . . . . . . . . . . . . . . . . . . 133

127

5

13 Servicios en la nube

13.1 Panel de ingeniería . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 134

134

14 Soporte técnico 135

6

1 Novedades

La versión 5 del software Security Center tiene una serie de novedades que permiten a la empresa de seguridad no solo aumentar la lista de servicios prestados a los clientes, sino también optimizar el trabajo del operador y los servicios de ingeniería.

1.1 Deshabilitación de sitios, canales de comunicación y eventos

Durante el mantenimiento o reparación del equipo instalado en el sitio, es conveniente utilizar la operación de desactivación temporal del sitio. Después de especificar la hora y el motivo de la desactivación, el operador de servicio puede desactivar el sitio del Centro de seguridad para no distraerse al recibir y manejar los mensajes recibidos desde el sitio. Después de la expiración del período especificado, el sitio se enciende automáticamente, sin embargo, el operador puede habilitar el sitio antes.

Durante el período de mantenimiento o reparación de los equipos utilizados para proporcionar canales de comunicación con el sitio, es posible desactivar los canales de comunicación. Después de especificar la hora y el motivo de la desactivación, el operador de servicio puede desactivar uno o varios canales de comunicación del sitio para no distraerse al recibir y manejar los mensajes que pasan a través de ellos. La desactivación de uno u otro canal de comunicación no obstaculiza la recepción de mensajes a través de otros canales de comunicación del sitio. Una vez transcurrido el período de desactivación, los canales de comunicación se activan automáticamente, sin embargo, el operador puede activar los canales de comunicación antes.

Si se producen deliberadamente falsas alarmas de sistemas de alarma contra incendios en el sitio (debido a un mal funcionamiento del equipo, vulnerabilidad técnica del sitio, movimiento de animales, etc.), es posible utilizar la operación de desactivación temporal del evento. Después de especificar la hora y el motivo de la desactivación, el operador de servicio puede desactivar el evento del sitio para no distraerse manejando la alarma. Después de la expiración del período de desactivación, el evento se enciende automáticamente, sin embargo, el operador puede activar el evento antes.

Consulte los detalles sobre cómo desconectar un sitio, canal de comunicación o evento, en el capítulo sobre el módulo "Operador de servicio".

1.2 Reconexión del sitio

Al manejar un mensaje de alarma recibido de un sitio, puede ser necesario volver a cerrar el sitio: abrir, inspeccionar y activar el sistema de seguridad nuevamente después de que se eliminó la causa de la alarma. El software Security Center brinda la oportunidad de notificar automáticamente a las personas responsables del sitio sobre la necesidad de volver a cerrar los sitios, así como sobre la negativa de la persona responsable a volver a cerrarlos.

Se notifica a la persona responsable de la necesidad de volver a cerrar el sitio, así como de la negativa de la persona responsable a volver a cerrar con mensajes SMS. Es posible informar a la persona responsable de esta y otras situaciones en el módulo “Administrador del sitio” en la pestaña [“Personas responsables”] (# site-manager-doorkeys).

El operador del Centro de seguridad puede notificar a la persona responsable sobre el reenganche del sitio mediante la aplicación "Alarm to Guard".

Para que el operador del Centro de Seguridad notifique a las personas responsables del reenganche del sitio, se permitirán acciones como “Solicitud de reenganche” y “Fallo de reenganche”. La configuración necesaria se puede establecer en el módulo "Configuración del sistema" en la pestaña "Acciones" (# system-setup-actions).

Informar a la persona responsable sobre el reenganche del sitio se realiza con la ayuda del controlador de eventos "Reenganche del sitio". Este manejador genera el texto de los mensajes correspondientes al tipo de acción en el formato dado y envía SMS a los responsables. Consulte la información sobre la configuración del controlador en el capítulo dedicado al módulo [“Administrador de eventos”] (# event-manager-reclosig).

1.3 Información sobre herramientas

El módulo "Operador de servicio" proporciona información sobre herramientas, que aparece al pasar el cursor sobre el sitio. Con la ayuda de la información sobre herramientas, el operador del Centro de seguridad puede obtener rápidamente la información requerida sobre el sitio, a saber: número, nombre y dirección del sitio, estado del sitio o sus secciones (bajo protección o sin protección) e información. sobre la primera y la última alarma en caso de una condición de alarma en el sitio.

7

1.4 Confirmaciones de video

Para reducir la probabilidad de respuesta a una falsa alarma, así como para coordinar las acciones de los guardias en el sitio, el operador puede ver video en vivo de las cámaras en el sitio durante el manejo de la alarma. Para hacer esto, unenrutador de video se instalará en el sitio. Es un dispositivo especial que puede transmitir video desde las cámaras conectadas al software Security Center.

Consulte la información sobre cómo agregar un enrutador de video instalado en el sitio a la tarjeta del sitio en el capítulo sobre la descripción del módulo [“Administrador del sitio”] (# site-manager-videorouter) para obtener información sobre cómo agregar un enrutador de video instalado en el sitio a la tarjeta del sitio.

En el capítulo sobre el módulo [“Operador de servicio”] (# duty-opertor-process-alarm), también se dice cómo el operador puede ver video en vivo desde el sitio durante el manejo de la alarma.

1.5 Servicios en la nube

Algunas características nuevas del software Security Center de la versión 5 se implementan como servicios en la nube: "Interfaz de programación remota", Aplicación móvil "MyAlarm", etc. A continuación se ofrece una breve descripción de las características de estos servicios y más detalles sobre cómo trabajar con se pueden encontrar en el capítulo "Servicios en la nube”.

1.5.1 Interfaz de programación remota

El servicio “Interfaz de programación remota” está destinado al control remoto de los equipos instalados en el sitio.

Para garantizar el acceso remoto en el sitio, se instalará el panel de control de C.Nord o PIMA Electronic Systems Ltd., y se utilizará el transmisor GSM “TR-100 GSM III” como comunicador.

Para acceder al servicio "Interfaz de programación remota", es necesario Registrarse el ingeniero en la "Nube", y también le da acceso a Manejo de sitio .

1.5.2 Aplicación móvil "MyAlarm"

La aplicación “MyAlarm” está destinada a clientes de empresas de seguridad privada. Con su ayuda, es posible acceder a la tarjeta del sitio, información sobre su estado y también la lista de personas responsables.

La aplicación se instalará en un dispositivo móvil (teléfono inteligente o tableta). Se puede utilizar Android o iOS como sistema operativo del dispositivo móvil.

La característica clave de la aplicación “MyAlarm” es la capacidad de proteger el sitio o quitarlo de la protección directamente desde la aplicación. Para ello se instalará el panel de control de C.Nord o PIMA Electronic Systems Ltd. y se utilizará como comunicador el transmisor GSM “TR-100 GSM III”. El usuario de la aplicación deberá ingresar el código de usuario que ingresa en el teclado del panel de control, este código se traduce al panel de control, luego de que el evento de tomar o quitar se transfiere a la aplicación “MyAlarm”. Debido a que los eventos en la aplicación “MyAlarm” se transmiten desde el Centro de Seguridad, luego de la toma bajo protección no es necesario monitorear el paso de la señal a una empresa de seguridad privada.

La capacidad de ver el registro de eventos del sitio es una característica importante de la aplicación "MyAlarm". Además, el registro de eventos de la aplicación “MyAlarm” muestra las acciones que realiza el operador del Centro de Seguridad durante el manejo de alarmas.

El operador del Centro de seguridad puede especificar qué eventos y acciones del operador se mostrarán en el registro de eventos de la aplicación "MyAlarm".

Cabe señalar que si se instala un enrutador de video en el sitio, además de las con fi rmaciones de video en el registro de eventos, es posible ver video en vivo de las cámaras instaladas en el sitio en la aplicación “MyAlarm”. La calidad de la transmisión de video depende del ancho de banda del canal de comunicación, que se utiliza para el acceso a Internet desde el dispositivo móvil.

Es necesario especificar el mismo nombre de usuario y contraseña, que se utilizan para acceder a los servicios de "Cuenta personal", para la autorización en la aplicación "MyAlarm".

8

1.5.3 Control de acceso al sitio desde la aplicación "MyAlarm"

La versión 5.3 del Centro de seguridad solo tenía una forma de otorgar acceso al sitio a la persona responsable desde la aplicación "MyAlarm": asignar a la persona responsable como administrador de la cuenta personal.

En la versión 5.4 del Security Center, apareció una nueva oportunidad: dar acceso a las personas responsables especi fi cadas en la tarjeta del sitio. Puede encontrar más información sobre cómo hacer esto en unartículo separado.

1.5.4 Permisos del operador durante el manejo de alarmas

En la versión 5.2.855, se han agregado nuevos permisos de operador relacionados con el manejo de alarmas en el módulo "Operador de servicio".

Suponga que los operadores de servicio en el receptor se dividen en dos grupos.

La tarea del primer grupo es tomar una decisión sobre si la respuesta requiere una respuesta (llamada de guardia) o no. Estos operadores deberán poder iniciar el manejo de la alarma inmediatamente, una vez recibida. Monitorizan los eventos desde el sitio, llaman a los responsables, etc. Y en algún momento deciden cancelar la alarma o reaccionar. Si se decide reaccionar, el operador registra la con fi rmación de la alarma.

Una vez confirmada la alarma, los operadores del segundo grupo, cuya tarea es la respuesta, comienzan su trabajo. Ellos “no ven” aquellas alarmas que no están con fi rmadas: el evento no aparece en la lista de “Alarmas”, no hay sonido de alarma, el sitio no se convierte en alarma. Todo esto ocurre solo en el momento en que se con fi rma la alarma: la alarma se vuelve “real”, los operadores que reaccionan la ven como si acabara de ser recibida y comienzan a reaccionar.

Con fi rmar alarmas Para que el operador del primer grupo con fi rme la alarma y la transmita a los operadores del segundo grupo, deberá tener el permiso “Con fi rmar alarmas”.

Administrar guardia Si el operador tiene permiso para "Administrar guardia", entonces tiene la oportunidad de registrar acciones con el tipo de "Llamada de guardia", "Llegada de guardia" y "Cancelar llamada de guardia".

Si los operadores del primer grupo no controlan realmente a Guard, no tendrán este permiso. Si el operador no tiene permiso para administrar la Guardia, las acciones de control de la Guardia no aparecen en la lista de posibles acciones para la alarma.

Los operadores del segundo grupo, por el contrario, tendrán dicho permiso.

Dado que se trata de un nuevo permiso, al actualizar a la versión 5.2.855, todos los operadores del Centro de seguridad que tenían permiso para procesar alarmas lo recibirán.

Procesar solo alarmas con fi rmadas / Cancelar solo alarmas con fi rmadas Estos son permisos para los operadores del segundo grupo. Si el operador tiene permisos solo para manejar alarmas con fi rmadas, él / ella “verá” la alarma solo después de que haya sido con fi rmada.

2. Introducción

El software Security Center fue desarrollado por la empresa científica y técnica C.Nord para su funcionamiento en el complejo sistema de transmisión de notificaciones “Andromeda”. El software Security Center está diseñado para los sistemas operativos Microsoft Windows 7/10. Se recomienda ejecutar el software Security Center en el sistema operativo Microsoft Windows Server 2008/2012.

Es necesario tener en cuenta las siguientes características del software Security Center:

∙ El software Security Center consta de partes funcionales independientes (módulos), cada una de las cuales está destinada a resolver un problema específico. Por un lado, permite proteger al máximo cada módulo frente a un posible fallo del otro, y por otro lado, permite instalar cada módulo en un ordenador independiente de la red.

∙ El software Security Center está orientado al funcionamiento en una red que admita el protocolo TCP / IP. Por lo tanto, los cambios realizados en el sistema en cualquier computadora de la red se aplican inmediatamente a todos los módulos de software que se ejecutan en esa red.

9

∙ Los derechos del operador en el software Security Center se definen en relación con una acción específica en un módulo de software específico. Así, los niveles de acceso de los operadores se implementan tanto al programa en su conjunto como a sus componentes individuales. Por ejemplo, es posible restringir el acceso del operador a todo el módulo "Administrador del sitio" y solo a la función de edición del programa de armado del sitio.

El equipo receptor de la estación central permite recibir y manejar eventos desde paneles de control (concentradores, unidades de sitio) con comunicadores incorporados (unidades de transmisión de mensajes digitales - módems especializados). Dependiendo del tipo de panel de control, sus capacidades funcionales y de servicio, es posible obtener de él alguna información sobre el estado del sitio. La mayoría de los paneles de control pueden transmitir una amplia gama de información. Por ejemplo, datos sobre el usuario que realizó el armado o desarmado; lugar (número de zona) de alarma o avería (rotura, cortocircuito); armado parcial con indicación de zonas no vigiladas y mucho más. Debido a esto, el operador de servicio tiene la información más completa sobre el estado del sitio (armado, desarmado, alarmado, etc.) y la condición técnica del equipo (batería baja, no 220V, línea telefónica defectuosa, etc.).

2.1 Requisitos de hardware para el sistema

Con fi guración mínima: Procesador Intel Core i3 2.6 GHz, RAM 2Gb, monitor SVGA de 17 ”, tarjeta de sonido, puerto USB para instalar llave electrónica de seguridad.

Configuración recomendada: Procesador Intel Core i5 3.0 GHz, RAM 4Gb, monitor SVGA de 19 ”, tarjeta de sonido y tarjeta de red para operar software en la red, puerto USB para instalar llave de seguridad electrónica.

2.2 Requisitos del sistema operativo

Se admiten los siguientes sistemas operativos:

∙∙

Microsoft Windows XP / Vista / 7/8/10 Microsoft Windows Server 2003/2008/2012/2016

El software Security Center, versión 5, está diseñado para funcionar en versiones de 32 y 64 bits de los sistemas operativos enumerados.

Antes de instalar Security Center, se recomienda verificar que el último paquete de actualización ofrecido por Microsoft esté instalado en el sistema operativo.

2.3 Llave de seguridad electrónica

El software Security Center está protegido contra copias ilegales mediante la clave de seguridad electrónica. Antes de usar Security Center, es necesario conectar la llave electrónica al puerto USB de la computadora e instalar su controlador.

2.4 Volumen de suministro

El software Security Center se entrega en el siguiente paquete:

∙ Disco compacto que contiene lo siguiente:

- Paquete de distribución de la versión completa de Security Center destinado a su instalación en un equipo nuevo donde el software no estaba previamente instalado.

- Paquete de actualización de distribución de Security Center destinado a actualizar el software Security Center ya instalado (o "Andromeda 2.8") a la versión 5 de Security Center.

- Paquete de distribución de drivers para la llave electrónica de seguridad.

∙ Llave de seguridad electrónica para insertar en el puerto USB del ordenador.

10

3 Instalación

3.1 Selección del sistema operativo

Se recomienda ejecutar el software Security Center en el sistema operativo Microsoft Windows 10.

Si tiene la intención de utilizar el software Security Center en la red, es preferible instalar la parte del servidor del software Security Center (instalación completa) en una computadora con sistema operativo Microsoft Windows Server 2016.

Es mejor utilizar NTFS como sistema de archivos.

Se recomienda encarecidamente que actualice el sistema operativo actual instalando los últimos paquetes de servicio proporcionados por Microsoft.

3.2 Configuración del subsistema de disco de la computadora

Para asegurar un almacenamiento confiable de información y mejorar el rendimiento del sistema, se recomienda instalar dos discos duros en la computadora, en los cuales se instalará el software Security Center por completo. En este caso, instale el sistema operativo y los archivos ejecutables de Security Center en un disco duro y el directorio de la base de datos en el otro. Si es imposible instalar dos discos duros, se recomienda dividir el disco duro único en dos particiones e instalar el sistema operativo en una de ellas y la base de datos del Centro de seguridad en la otra.

Además, independientemente de la configuración del subsistema de disco, deberá configurar la copia de seguridad para la base de datos del software Security Center de modo que la copia de seguridad se cree en un disco duro adicional o en un recurso de red, que es un dispositivo de almacenamiento físicamente diferente.

3.3 Requisitos adicionales

Antes de instalar el software Security Center, debe asegurarse de que el software Andromeda Liberty o el software Andromeda anterior a la versión 2.8 no esté instalado en la computadora. Si se detecta uno de estos programas, elimínelo antes de instalar el software Security Center.

Para instalar Security Center, debe instalar Microsoft Internet Explorer 8.0 o superior. También se recomienda que el sistema tenga los siguientes componentes y programas:

∙ Para los sistemas operativos Microsoft Windows XP, Microsoft Windows Server 2003 y Microsoft Windows Server 2008:

- Windows Installer 4.5 o posterior

- Microsoft .NET Framework 3.5 SP1

∙ Componentes de acceso a datos de Microsoft (MDAC) 2.8 o superior

∙ Microsoft .NET Framework 2.0

Antes de instalar Security Center, debe asegurarse de que se cumplan todos los requisitos de hardware y del sistema operativo.

Si se planea utilizar Security Center con enrutadores de video de la empresa C.Nord, entonces es necesario instalar la última versión de Adobe Flash Player en la computadora donde desea ejecutar el módulo “Operador de servicio”, que se puede cargar desde el sitio web oficial de Adobe.

11

3.4 Instalador

Al instalar el software Security Center, debe especificar valores para varias opciones de instalación. Inmediatamente

después de que se inicie el instalador, debe especificar el idioma de la interfaz de usuario del instalador.

Figura 1: Selección del idioma del instalador

Después de eso, deberá seleccionar el idioma de la interfaz de usuario de Security Center de la siguiente lista:

∙ inglés

∙ ruso

∙ Español

Figura 2: Selección del idioma del Centro de seguridad

Tenga cuidado: el idioma de la interfaz de usuario de Security Center no se puede cambiar después de la instalación. Si se comete un error al seleccionar el idioma de la interfaz de usuario, para corregirlo, deberá eliminar el Centro de seguridad y volver a instalarlo.

12

A continuación, el instalador le pedirá que especifique el directorio donde se ubicarán los archivos ejecutables del Centro de seguridad.

Figura 3: Seleccionar carpeta de instalación

Después de eso, deberá seleccionar el tipo de estación de trabajo en la que está instalando:

Figura 4: Selección del tipo de instalación

∙ Seleccione Instalación completa si la computadora actuará como servidor: almacenará la base de datos del Centro de seguridad y recibirá eventos.

Seleccione la instalación completa si es la única computadora en la que se utilizará Security Center.

En caso de instalación completa, la base de datos de Microsoft SQL Server y Security Center se instalará en la computadora. Además, se instalará en la computadora el módulo “Administrador de eventos” para recibir y procesar las notificaciones.

∙ Seleccione la instalación en Estación de trabajo en red si es necesario organizar un lugar de trabajo en la red informática local. Casi todas las funciones del programa están disponibles para el operador en la estación de trabajo de la red. Un ex

13

La opción es una serie de operaciones de servicio, como cambiar la configuración del módulo "Administrador de eventos" y la gestión de copias de seguridad.

Al realizar la instalación en una estación de trabajo en red, deberá especificar la computadora en la que se instaló previamente la versión completa.

3.4.1 Instalación completa

Al instalar la versión completa, deberá especificar el directorio en el que se almacenará la base de datos de Security Center.

Figura 5: Instalación completa: selección de la carpeta de instalación de la base de datos

Para aumentar el rendimiento de Security Center, se recomienda colocar los archivos de la base de datos en un disco duro separado o al menos en una partición de disco duro separada. De forma predeterminada, el instalador le solicita que instale los archivos de la base de datos en una partición de disco que no sea la del sistema.

Figura 6: Instalación completa: seleccionando la configuración de BDE

14

También debe especificar la necesidad de configuración de BDE. El subsistema BDE ("Borland Database Engine") fue utilizado por Andromeda 1.0 - 2.76, así como por Andromeda Liberty para el acceso a la base de datos. Security Center utiliza el subsistema BDE solo al importar datos de las bases de datos de los programas enumerados. Si no necesita importar información de las bases de datos de Andromeda 2.6 - 2.76 o Andromeda Liberty, no es necesario instalar el subsistema BDE.

En caso de instalación completa, aparecerá una instancia con nombre de Microsoft SQL Server 2005 Express Edition en la computadora. El nombre de la instancia es "ANDROMEDA". Para realizar la instalación completa, la computadora no debe tener una instancia de Microsoft SQL Server con el mismo nombre.

Antes de que el instalador comience a instalar SQL Server 2005 y a copiar los archivos del Centro de seguridad en la computadora, puede ver su configuración para

asegurarse de que todos los valores de todos los parámetros estén configurados correctamente.

Figura 7: Instalación completa: lista de configuraciones del programa de instalación

3.4.2 Instalación en una estación de trabajo en red

Al instalar Security Center en una estación de trabajo de red, debe especificar una instancia de Microsoft SQL Server que se utiliza para almacenar la base de datos.

15

Figura 8: Instalación en la estación de trabajo de la red: selección del servidor SQL

Se instala una instancia de Microsoft SQL Server cuando se realiza una instalación completa de Security Center. El nombre de la instancia es "ANDROMEDA". Por lo tanto, debe seleccionar una línea del formulario "nombre del computador∖ANDRÓMEDA"En la lista, donde nombre del computador es el nombre del equipo en el que se realizó la instalación completa de Security Center.

Si el instalador no puede encontrar la instancia de Microsoft SQL Server en la red local que se utiliza para almacenar la base de datos de Security Center, se recomienda especificar el nombre de la computadora y el nombre de la instancia manualmente.

Después de esto, debe ingresar el nombre o la dirección IP de la computadora en la que se inicia el módulo "Administrador de eventos". En la mayoría de los casos, esta es la misma computadora que se usa como servidor de Security Center.

Figura 9: Instalación en la estación de trabajo en red: selección de la computadora con el módulo "Administrador de eventos"

La comunicación con el módulo “Administrador de eventos” es necesaria para que los módulos restantes de Security Center intercambien información y sincronicen acciones.

Antes de que el instalador comience a copiar los archivos en la computadora, puede ver su configuración para asegurarse de que todos los valores de todos los

parámetros estén configurados correctamente.

dieciséis

Figura 10: Instalación en una estación de trabajo en red: lista de configuraciones del instalador

3.5 Eliminación del centro de seguridad

Para desinstalar Security Center, deberá utilizar el elemento correspondiente en el Panel de control de Windows.

3.6 Problemas de instalación

Si hay algún problema con la instalación de Security Center, comuníquese con el servicio de soporte técnico de C.Nord por correo electrónico [email protected]

Cuando se comunique con el soporte técnico, especifique la versión de Security Center que se está instalando y describa el problema. En caso

de solicitud por correo electrónico, se recomienda adjuntar el archivo que contiene los siguientes archivos:

∙ archivo C:∖Andromeda Install.log - Este archivo contiene el registro del instalador de Security Center

∙ archivos de la carpeta C:∖Registro de Andrómeda - Los archivos contienen los registros de los módulos del Centro de seguridad.

∙ archivos de la carpeta C:∖Archivos de programa∖Microsoft SQL Server∖90∖Configurar Bootstrap∖INICIAR SESIÓN - Los archivos de estecarpeta y sus subcarpetas contienen los registros del instalador de instalación de Microsoft SQL Server

Los archivos enumerados no contienen datos personales ni información confidencial.

4 Primeros pasos

4.1 Variantes del centro de seguridad

Las variantes del software Security Center difieren en el número máximo posible de sitios atendidos: 1000, 1500, 2000, etc.

No hay restricciones en el uso de fuentes de eventos, y las fuentes de eventos de paneles de monitoreo centralizados de terceros se comprarán por separado.

La variante inicial de Security Center es gratuita y permite proteger hasta 1000 sitios.

17

4.2 Propósito de los módulos

El software Security Center consta de módulos, cada uno de los cuales está destinado a resolver problemas específicos.

La "Administrador de eventoEl módulo ”está diseñado para recibir notificaciones del equipo receptor de la estación central, así como directamente de ciertos tipos de equipos del sitio, por ejemplo, a través de canales de comunicación GPRS y Ethernet.

Además, es en el módulo “Event manager” donde los eventos se manejan automáticamente: se monitorean las cadenas de eventos, se envían mensajes SMS y los eventos se transmiten a otros sistemas. Cabe señalar que el “Event Manager” es el enlace para todos los demás módulos de Security Center: primero se lanzará, porque es con su ayuda que los módulos intercambian información sobre nuevos eventos, acciones de los operadores y otros cambios ocurridos. durante el funcionamiento del módulo.

La "Administrador del sitioEl módulo ”se utiliza para la creación de nuevos sitios y cambiar la descripción de los sitios existentes.

La "Operador de servicioEl módulo ”es utilizado por el operador para manejar eventos. Las principales funciones del módulo son el monitoreo del estado operativo del sitio, la visualización de los últimos eventos recibidos, el registro de las acciones del operador para el manejo de la alarma recibida desde los sitios.

La "Mapas del sitioEl módulo ”está destinado a la creación de esquemas de acceso al sitio, planos de planta y ubicación de las coberturas de protección. Además, el módulo "Mapas del sitio" se utiliza para mostrar las zonas de alarma del sitio en el plano del piso durante el manejo de la alarma.

El listado de operadores de Security Center, así como sus derechos en cada uno de los módulos se configuran en el cuadro “Gerente de personal”. En el mismo módulo, es posible cambiar la lista de guardias, así como la lista de computadoras en la red local en las que se operan las estaciones de trabajo de la red de Security Center.

La "Asistente de base de datos”Está diseñado para las siguientes operaciones:

∙∙

comprobación de la base de datos y recuperación de errores

∙copia de seguridad de la base de datos

∙restauración de la base de datos desde una copia de seguridad

importación de datos de la base de datos del software "Andromeda", del software "Andromeda Liberty", del software "Strazh" y

∙Software "CSM32"exportación de datos de la base de datos de Security Center para su uso en otros programas

En el Configuración del sistema módulo, es posible cambiar los directorios que se utilizan para describir los sitios: lista de plantillas de eventos, clases de eventos y acciones asociadas, tipos de sitios y lista de características adicionales.

4.3 Primer inicio

Para comenzar, es necesario iniciar el módulo “Administrador de eventos” y configurar las fuentes de eventos, componentes especiales del módulo, destinados a recibir eventos del equipo de la estación central.

Las fuentes de eventos se configuran en la ventana "Fuentes de eventos". Para acceder a él, seleccione “Fuentes de eventos. . . ”En el módulo“ Administrador de eventos ”(haga clic con el botón derecho en el icono en la bandeja del sistema de la barra de tareas).

Si Security Center se instala solo para familiarizarse, entonces para crear eventos desde sitios es posible usar la “Emulación de eventos. . . ”En el menú“ Administrador de eventos ”.

Una vez iniciado el módulo "Administrador de eventos", es posible comenzar a trabajar con otros módulos. Los sitios se ingresan al sistema con la ayuda del módulo "Administrador del sitio", y los eventos recibidos se monitorean y las alarmas se manejan con la ayuda del módulo "Operador de servicio".

4.4 Contraseña de administrador

Inmediatamente después de la instalación del software Security Center, solo un operador está presente en la lista de operadores: “Administrador”. La contraseña del operador "Administrador" por defecto es222222.

18

4.5 Importación de datos

El software Security Center implementa la función de importar información sobre sitios desde bases de datos de los siguientes programas:

∙∙

≪Andrómeda≫ versiones 2.0 - 2.76

∙≪Tsentavr≫

∙≪PCN6≫

∙≪GuardNet≫

∙≪Strazh≫

∙≪CSM32≫

∙≪Neman≫

∙≪Mirazh≫

≪Importar desde XML≫

Si antes de la instalación de Security Center se utilizó el software de la lista anterior, entonces, para una transición cómoda a Security Center, es posible importar las descripciones de los sitios de la base de datos de estos programas.

Si se pretende importar datos del software "Andromeda" versión 2.0 - 2.76 o "Andromeda Liberty", entonces al instalar Security Center, es necesario especificar la necesidad de instalar BDE, el subsistema utilizado para acceder a los datos de estos programas. .

La importación de datos se realiza con la ayuda del módulo "Asistente de base de datos". En el caso de importar desde las versiones 2.0 - 2.76 del software “Andromeda” o “Andromeda Liberty”, se requerirán todos los archivos de la carpeta de la base de datos para ejecutarlo. Si hay una copia de seguridad de la base de datos en formato ZIP, es necesario extraer los archivos del archivo a cualquier carpeta del disco duro de la computadora.

5 Administrador de eventos

El módulo “Administrador de eventos” está destinado a recibir notificaciones del equipo receptor de la estación central, así como directamente de ciertos tipos de equipos del sitio, por ejemplo, vía GSM (CSD / GPRS) y canales de comunicación Ethernet.

Los eventos, que constituyen la base del software Security Center, son el resultado del manejo de las notificaciones recibidas por el módulo “Administrador de eventos”.

Los eventos se manejan automáticamente en el módulo “Administrador de eventos”: se monitorean las cadenas de eventos, se envían mensajes SMS y los eventos se transmiten a otros sistemas. Además, el “Event Manager” es el enlace para todos los demás módulos de Security Center: primero se lanzará, porque es con su ayuda que los módulos intercambian información sobre nuevos eventos, acciones de los operadores y otros cambios que ocurrieron durante el módulo. operación.

Una vez iniciado el módulo, aparece un icono en la bandeja del sistema de la barra de tareas de Windows, informándole del funcionamiento del módulo. Después de la recepción de eventos, el color del ícono cambia y cuando pasa el mouse sobre él, aparece información sobre la hora del último evento y el número total de eventos desde que se inició el módulo.

Si hace clic con el botón derecho del ratón en el icono del módulo, aparecerá un menú desplegable.

Figura 11: Menú desplegable del módulo "Administrador de eventos"

19

5.1 Configuración del módulo

Para acceder a la configuración, seleccione la opción “Configuración. . . ”En el menú desplegable del módulo.

Para acceder a la ventana "Configuración" y guardar los cambios realizados en ella, el usuario deberá tener permiso para "Cambiar configuración" para el módulo "Administrador de eventos".

5.1.1 Común

Figura 12: Ventana "Configuración", pestaña "Común"

El parámetro “Periodicidad de alarma de programación de armado” especifica el intervalo para generar eventos del sistema con los códigos ZZXB y ZZXC. Los eventos del sistema con estos códigos se crean cuando se viola el programa de armado diario del sitio y se viola el programa de armado a largo plazo del sitio, respectivamente. El horario de armado y el horario de armado a largo plazo del sitio se establecen individualmente para cada sitio en el módulo "Administrador del sitio".

El parámetro “Intervalo de filtración de eventos duplicados” especifica el intervalo durante el cual el segundo y los siguientes eventos idénticos recibidos a través de diferentes canales de comunicación se considerarán duplicados. Los eventos duplicados se manejan en los módulos de Security Center de una manera especial. Así, en el módulo “Operador de servicio” no se muestran en la lista general de eventos aceptados. En este caso, es posible habilitar su visualización en la pestaña de eventos del sitio. Además, los eventos duplicados no se incluyen en los informes a menos que se indique específicamente. El valor recomendadopara esto El parámetro es de 60 segundos.

5.1.2 Respaldo

Figura 13: Ventana "Configuración", pestaña "Copia de seguridad"

20

La pestaña "Copia de seguridad" de la ventana de configuración del "Administrador de eventos" está diseñada para administrar las tareas de copia de seguridad.

Utilice la opción "Agregar. . . ”Para crear un nuevo trabajo de copia de seguridad y el botón“ Cambiar. . . ”Y los botones“ Eliminar ”para cambiar la configuración del trabajo existente o eliminarlo.

Al crear una nueva tarea de respaldo o cambiar una tarea de respaldo existente, es posible de fi nir los parámetros de la tarea en la ventana "Tarea de respaldo".

Figura 14: Ventana "Trabajo de copia de seguridad"

El parámetro "Nombre del trabajo" permite especificar un nombre para el trabajo de respaldo para distinguir un trabajo de otro en la lista.

Utilice el parámetro “Carpeta de destino” para de fi nir una o más carpetas en las que se copiará la copia de seguridad de la base de datos una vez creada. En este caso, se supervisará el número de archivos de la copia de seguridad de la base de datos de Security Center en cada carpeta de destino. Si el número de archivos de copia de seguridad es mayor que el número de archivos de la carpeta de destino, establecido por “Recuento de archivos de la carpeta de destino” al crear una copia de seguridad, se eliminará el archivo de copia de seguridad más antiguo.

Hay dos tipos de copias de seguridad de la base de datos de Security Center: rápida y completa.

∙ Completo La copia de la base de datos contiene toda la información almacenada en la base de datos en el momento de la copia, incluidos los eventos recibidos, las acciones del operador y los mensajes SMS enviados durante todo el período de funcionamiento del software.

∙ La cantidad de datos en el rápido La copia es mucho más pequeña: almacena eventos, acciones del operador y mensajes SMS solo del último mes.

En general, se recomienda utilizar copias rápidas para trabajos de respaldo. En cuanto a las copias de seguridad completas de la base de datos, se recomienda que

se realicen manualmente o mediante las tareas del Programador de Windows. Consulte más información sobre cómo crear una copia de seguridad de la base de

datos utilizando el Programador de Windows en la sección "Asistente de base de datos".

El parámetro “Intervalo de repetición del trabajo” especifica el intervalo para repetir el trabajo de respaldo.

Al marcar la casilla junto a la opción "Hora de inicio de la tarea" y especificar la hora, es posible configurar el inicio de la tarea de copia de seguridad al mismo tiempo. En este caso, si el valor del parámetro "Intervalo de repetición del trabajo" es cero, el trabajo se ejecutará una vez al día. Y si el parámetro "Intervalo de repetición del trabajo" se establece en un valor distinto de cero, se ejecutarán copias de seguridad periódicas todos los días a la misma hora.

Las copias de seguridad de la base de datos del software Security Center se crean mediante el módulo "Asistente de base de datos", incluidas las creadas por los trabajos de

copia de seguridad. Para obtener más información sobre cómo realizar una copia de seguridad de la base de datos y realizar la restauración de la base de datos desde una copia

de seguridad, consulte la sección "Asistente de base de datos" de esta guía.

21

5.2 Fuentes de eventos

El propósito principal del módulo "Administrador de eventos" es que recibe notificaciones del equipo receptor de la estación central, así como también directamente de ciertos tipos de equipos del sitio, por ejemplo, a través de canales de comunicación GPRS y Ethernet. Una variedad de métodos y protocolos. para la transmisión de notificaciones se apoya con la ayuda de componentes especiales del módulo "Administrador de eventos", que se denominan "fuentes de eventos".

Para acceder a la configuración de las fuentes de eventos, seleccione “Fuentes de eventos. . . ”En el menú del módulo que aparece después de hacer clic con el

botón derecho en el icono del módulo en la bandeja del sistema de la barra de tareas.

Para acceder a la ventana "Fuentes de eventos" y guardar los cambios realizados en ella, el usuario debe tener permiso para "Cambiar configuración" para el módulo "Administrador de eventos".

Figura 15: Ventana "Fuentes de eventos"

Haga clic en "Agregar. . . ”Para seleccionar la fuente de eventos deseada de la lista de las instaladas en el sistema.

Figura 16: Ventana "Agregar fuente de evento"

Utilice las "Propiedades. . . ”Para cambiar la configuración de la fuente de evento seleccionada.

22

5.2.1 Configuración de origen de eventos común

Figura 17: Ventana "Propiedades de la fuente de eventos", pestaña "Común"

Utilizar elen orden

Parámetro “Descripción del origen del evento” para especificar el nombre y los parámetros importantes del origen del evento, para verlos en la lista de orígenes del evento utilizados.

El parámetro “Número interno de origen del evento” es necesario para que el Centro de seguridad y el usuario lo identifiquen. Primero, el número de la fuente del evento se usa para determinar desde qué fuente se recibe un evento. En segundo lugar, cuando la fuente del evento informa algo al usuario, el evento creado para este evento tendrá el mismo número de sitio que el número de fuente interna. Es muy recomendable crear sitios en el Centro de seguridad, cuyos números correspondan a los números internos de las fuentes de eventos; esto permitirá monitorear la ocurrencia de errores que ocurren durante la operación de la fuente, así como recibir información de servicio sobre su trabaja.

El parámetro “Tiempo de control” permite monitorear automáticamente el hecho de recibir eventos por parte de la fuente e informar al operador sobre los problemas encontrados durante la recepción. Si, por alguna razón, no se reciben eventos para el intervalo de eventos especificado por este parámetro, se creará un evento del sistema con el código “ZZXH” y el número de sitio correspondiente al número interno de la fuente del evento.

Utilice el parámetro "Cambio de número de cliente" para especificar un número entero positivo que se agregará automáticamente al número de sitio para cada evento aceptado por la fuente del evento. Se recomienda utilizar el cambio de números de sitio si se van a conectar varios paneles de monitoreo central, incluidos diferentes paneles, a una copia del software Security Center. Al establecer diferentes turnos de números de sitios para diferentes fuentes de eventos, es posible evitar el problema de superposición de los mismos números de diferentes sitios operados en diferentes paneles.

Por ejemplo, dos controladores remotos Lonta-202 están conectados al Centro de seguridad. Los rangos de números de sitios que se pueden conectar a los paneles son los mismos, de 1 a 600. Pero si el número de evento cambia igual a 1000 para una fuente de eventos y 2000 para la otra, entonces trabajaremos con los sitios 1001- 1600 para un panel y 2001-2600 para el otro en el Centro de seguridad.

“Cambio de número de canal” es un parámetro que especifica un número entero positivo que se agregará automáticamente al número de canal de recepción. Si el número de cambio de número de canal se establece en cero, los eventos recibidos por la fuente de eventos utilizarán el número de canal transmitido por el equipo receptor de la estación central o el primer número de canal si el equipo no transmite el número de canal. Al configurar diferentes cambios de número de canal para diferentes fuentes de eventos, es posible distinguir las fuentes de eventos (y los paneles conectados) para los eventos recibidos. El cambio de número de canal es especialmente relevante cuando se utilizan varias fuentes de eventos idénticas, ya que los tipos y números de los canales de comunicación utilizados por estas fuentes probablemente serán idénticos.

Es posible habilitar o deshabilitar la fuente de eventos usando el parámetro "Habilitar fuente de eventos". Cabe señalar que si se apaga la fuente del evento, se liberan todos los recursos utilizados por ella.

23

5.2.2 Fuente de evento de PimaGuard y Sentinel

La fuente de eventos de PimaGuard y Sentinel está diseñada para recibir eventos a través del puerto serie o la red Ethernet desde el software de la siguiente lista:

∙∙

“Mcard para MS-DOS”;

∙≪Pima NetSoft≫ (transmisores ≪GSM-200≫ y comunicadores ≪Net4Pro≫);

∙“Receptor IP Pima” (paneles de control “AlarmView” “Guardian”); “PimaGuard para Windows” (protocolo “Andromeda”).

Esta es la fuente más actualizada para recibir eventos del equipo de recepción de la estación central Pima, que incluye todas las funciones de la “Fuente de eventos de CMS-420”, que ya no se suministra como parte del Centro de seguridad. Si es necesario soportar las últimas características del equipo receptor de la estación central, así como la gama completa de protocolos y canales para la transmisión de noti fi caciones implementados por el equipo receptor Pima, es necesario utilizar las “Fuentes de eventos de PimaGuard y Sentinel ”.

Figura 18: Ventana "Propiedades de fuentes de eventos PimaGuard", pestaña "Conexión", tipo de conexión "Puerto serie"

El parámetro “Método de conexión” especifica el método con el que el equipo receptor se conecta al Centro de seguridad: a través del puerto serie o una red que admita el protocolo TCP / IP.

Si se utiliza un puerto serie, utilice el parámetro "Número de puerto" para seleccionar el puerto serie al que está conectado el equipo receptor de la estación central, y utilice el parámetro "Velocidad en baudios del puerto" para establecer la tasa de cambio.

Figura 19: Ventana "Propiedades de fuentes de eventos de PimaGuard", pestaña "Conexión", tipo de conexión "Servidor TCP / IP"

Al conectar el equipo receptor vía Ethernet, se debe recordar que la “Fuente de eventos de PimaGuard y Sentinel” siempre actúa como servidor TCP / IP, es decir, espera las conexiones entrantes. Si varios

24

Los adaptadores de red están instalados en la computadora, o si un adaptador usa múltiples direcciones IP, use el parámetro “Dirección de interfaz” para especificar la dirección IP donde el origen del evento esperará las conexiones entrantes. El parámetro “Puerto del servidor” está destinado a indicar el puerto al que se conectará el equipo receptor de la estación central.

Al usar la fuente PimaGuard en el modo de recepción de eventos a través de Ethernet, se recomienda usar una instancia separada de la fuente de eventos para cada instancia del software de envío.

5.2.3 Origen del evento a través de TCP / IP

"EventoC.Nord

source via TCP / IP ”está destinado a recibir eventos a través de una red compatible con TCP / IP desde los siguientes equipos:

∙ Transmisores GSM “TR-100 GSM” y “TR-100 GSM II” - vía GPRS

∙ Botón de pánico "Botón" - a través del canal GPRS

∙ Repetidor "Tsefei" - a través del canal Ethernet

Si se utiliza esta fuente de eventos, el panel de monitoreo central generalmente requiere una dirección IP dedicada en Internet. Además, se recomienda conectar diferentes tipos de equipos a diferentes instancias de la fuente de eventos, y al conectar el repetidor “Tsefei”, es mejor usar una instancia separada de la fuente de eventos para cada repetidor.

Figura 20: Origen del evento a través de la ventana de propiedades de TCP / IP, pestaña "Configuración del receptor"

El “origen de eventos a través de TCP / IP” siempre actúa como un servidor TCP / IP, es decir, espera las conexiones entrantes. Si hay varios adaptadores de red instalados en la computadora, o si un adaptador usa múltiples direcciones IP, use el parámetro “Dirección de interfaz” para especificar la dirección IP donde el origen del evento esperará las conexiones entrantes. El parámetro "Puerto del servidor" se utiliza para especificar el puerto al que se espera la conexión.

Utilice el parámetro "Tipo de canal de recepción" para especificar explícitamente el tipo de canal de comunicación que se utiliza al transmitir mensajes desde el equipo del sitio.Por ejemplo, la “Fuente de eventos vía TCP / IP” puede recibir eventos de los transmisores TR-100 GSM a través del canal GPRS y de los repetidores “Tsefei” a través de Ethernet. La fuente del evento no puede identificar el canal de comunicación que se utiliza para la transmisión. Por lo tanto, al configurar esta fuente de eventos, es necesario especificar explícitamente el tipo de canal de comunicación que se utiliza para la transmisión: GPRS si la fuente está destinada a recibir eventos de TP-100GSM, y Ethernet, si la fuente recibe datos del “ Tsefei ”.

El parámetro "Número de canal de recepción" se utiliza para especificar el número que se utilizará para identificar el canal en el que se recibió el evento. El valor del parámetro es especialmente útil si se utilizan varias fuentes de eventos a través de TCP / IP: para distinguir entre las fuentes de las que se recibió el evento, es necesario establecer diferentes números de canal de recepción para ellas.

25

5.2.4 Fuente de eventos GSM

La “Fuente de Eventos GSM” está destinada a la recepción de eventos a través de los canales GSM SMS y CSD de “Nord GSM”, “Soyuz GSM” y “TR-100 GSM IV”, a través del canal CSD.

Cabe señalar que para utilizar la fuente de eventos GSM, es necesario conectar el módem GSM SonyEricsson GT-47, Siemens MC35 o compatible con ellos mediante el sistema de comando a la computadora.

Figura 21: Ventana "Propiedades de la fuente de eventos GSM", pestaña "Módem GSM"

El parámetro “Módem GSM” de fi ne el tipo de módem GSM conectado a la fuente del evento.

Utilice el parámetro "Puerto de comunicación" para seleccionar el puerto serie al que está conectado el módem GSM y el parámetro "Velocidad en baudios" para establecer la tasa de cambio.

El parámetro “Intervalo de reinicialización del módem” permite reinicializar enérgicamente los eventos del módem GSM conectado a la fuente con un intervalo especificado.

Marque la opción “Habilitar registro de E / S del puerto serie” para guardar el protocolo de intercambio de la fuente del evento con el módem GSM en el disco duro. Esta información es útil para averiguar las causas de los problemas al conectarse a un módem GSM o enviar mensajes SMS a través de él. No se recomienda incluir el registro de intercambio de forma independiente, sin una solicitud del servicio de soporte técnico de C.Nord.

Figura 22: Ventana "Propiedades de la fuente de eventos GSM", pestaña "Tarjeta SIM"

Usando el parámetro "Número de teléfono" para especificar el número de teléfono de la tarjeta SIM instalada en el módem GSM. Este parámetro es necesario para generar comandos para los botones “PT-300” enviados vía SMS.

El parámetro "Dirección del centro de servicio" permite establecer el número de teléfono del centro de SMS del operador de telefonía móvil, cuya tarjeta SIM está instalada en el módem GSM. Algunos operadores de comunicaciones requieren que este parámetro sea

26

configurar para que la función de envío de mensajes SMS funcione correctamente. El número de teléfono que se utiliza como valor del parámetro "Dirección del centro de servicio" se especificará en formato internacional completo. El símbolo "+" no se utilizará al especificar este número.

Si la tarjeta SIM instalada en el módem GSM está protegida por un código de identificación personal, se puede configurar como el valor del parámetro "PIN de SIM". Se recomienda encarecidamente no utilizar tarjetas SIM protegidas por código PIN para evitar problemas asociados con la pérdida de códigos establecidos.

5.2.5 Fuente de eventos Sur-Gard

Está destinado a recibir eventos a través del puerto serie de los equipos de recepción de las estaciones centrales Sur-Gard fabricadas por DSC hasta System III inclusive. Dado que el formato de transmisión de datos utilizado por las estaciones centrales de Sur-Gard es el estándar de facto, esta fuente de eventos se puede utilizar para recibir eventos de hardware y software de una variedad de proveedores: "Ritm", "Proksima", Jablotron, etc.

Figura 23: Ventana Propiedades de origen de eventos Sur-Gard, pestaña "Sur-Gard"

Utilice el parámetro "Puerto serie" para seleccionar el puerto serie al que está conectado el equipo receptor de la estación central, y utilice el parámetro "Velocidad en baudios del puerto" para establecer la tasa de cambio. La cantidad de bits de datos en los bytes transmitidos se puede especificar con el parámetro "Bits de datos", la paridad de transmisión se puede especificar con el parámetro "Paridad" y el parámetro "Bits de parada" se utiliza para determinar la cantidad de bits de parada.

Si se utiliza el control por hardware del flujo de datos cuando se comunica a través de un puerto serie, es necesario marcar la casilla "Habilitar el control del flujo por hardware (CTS / RTS)".

Figura 24: Ventana Propiedades de la fuente de eventos Sur-Gard, pestaña "Configuración adicional"

27

Utilice la pestaña "Configuración adicional" para especificar los tipos de canales de comunicación que utiliza el equipo receptor de la comunicación central cuando recibe señales del equipo del sitio.

5.2.6 Fuente de eventos LONTA-202

La “fuente de eventos LONTA-202” está destinada a recibir eventos a través del puerto serie de los paneles centrales de monitoreo Lonta PRO, Lonta Optima y LONTA-202 fabricados por Altonika.

Cabe señalar que si utiliza el software Sentinel junto con cualquier panel de Altonika y desea cambiar al software Security Center, debe conocer la posibilidad de importar datos automáticamente desde el software “Strazh”. Consulte la descripción del módulo “Asistente de base de datos”, con el que los datos son importantes, para obtener más información sobre esta función.

Figura 25: Ventana Propiedades de la fuente de eventos LONTA-202, pestaña "LONTA-202"

Utilice el parámetro "Puerto serie" para seleccionar el puerto serie al que está conectado el panel de monitoreo central, y el parámetro "Velocidad en baudios del puerto" para establecer la tasa de cambio.

5.2.7 Fuente de eventos RS-200

La “fuente de eventos RS-200” está destinada a recibir eventos desde el panel de monitoreo central RS-200 fabricado por Altonika. Cabe señalar que la fuente de eventos admite todo el espectro de equipos que transmite señales al panel RS-200.

Figura 26: Ventana Propiedades de la fuente de eventos RS-200, pestaña "RS-200"

28

Utilice el parámetro "Puerto serie" para seleccionar el puerto serie al que está conectado el panel de monitoreo central, y el parámetro "Velocidad en baudios del puerto" para establecer la tasa de cambio.

Cambio de número de sitio ”es un número entero positivo que se agrega automáticamente al número de sitio para cada evento aceptado por la fuente del evento.

5.2.8 Origen de eventos del RC 4000

La “fuente de eventos RC 4000” está destinada a recibir eventos a través del puerto serie desde el panel de monitoreo central RC 4000 fabricado por Visonic.

Si utiliza el panel RC 4000 junto con el software CSM32 y desea cambiar al software Security Center, debe conocer la posibilidad de importar datos automáticamente desde el software CSM32. Consulte la descripción del módulo “Asistente de base de datos”, con el que los datos son importantes, para obtener más información sobre esta función.

Figura 27: Ventana Propiedades de la fuente de eventos del RC 4000, pestaña "RC 4000"

Utilice el parámetro "Puerto serie" para seleccionar el puerto serie al que está conectado el panel, y el parámetro "Velocidad en baudios del puerto" para establecer

la tasa de cambio.

Si se utiliza el control por hardware del flujo de datos cuando se comunica a través de un puerto serie, es necesario marcar la casilla "Habilitar el control del flujo por hardware (CTS / RTS)".

Marque la opción “Registrar E / S” para guardar el protocolo de intercambio de la fuente del evento con el panel de monitoreo central en el disco duro. Esta información es útil para averiguar las causas de los problemas al recibir eventos del panel. No se recomienda incluir el registro de intercambio de forma independiente, sin una solicitud del servicio de soporte técnico de C.Nord.

Utilice la pestaña “Tipos de canales RC 4000” para especificar los tipos de canales de comunicación que utiliza el panel cuando recibe señales del equipo del sitio.

5.2.9 Origen del evento multiprotocolo

La "fuente de eventos multiprotocolo" está diseñada para recibir eventos a través del puerto serie desde los siguientes paneles de monitoreo central

∙ Caballero silencioso 9500 (Honeywell)

∙ RCI4000 / RCI5000 / DTRCI5000 (KP Electronics)

∙ Blitz (canal de radio) (PKS)

∙ AES-Intellinet (canal de radio)

29