89088110 seguridad-logica

Click here to load reader

Transcript of 89088110 seguridad-logica

INDICE

17.1.− AUDITORIA DE LA SEGURIDAD.

17.2.− AREAS QUE PUEDE CUBRIR LA AUDITORIA DE LA SEGURIDAD

17.3.− EVALUACION DE RIESGOS.

17.4.− FASES DE LA AUDITORIA DE SEGURIDAD

17.5.− AUDITORIA DE LA SEGURIDAD FÍSICA.

17.6.− AUDITORIA DE LA SEGURIDAD LOGICA.

17.7.− AUDITORIA DE LA SEGURIDAD Y EL DESARROLLO DE APLICACIONES.

17.8.− AUDITORIA DE SEGURIDAD EN EL AREA DE PRODUCCION.

17.9.− AUDITORIA DE LA SEGURIDAD DE LOS DATOS.

17.10.− AUDITORIA DE LA SEGURIDAD EN COMUNICACIONES Y REDES.

17.11.− AUDITORIA DE LA CONTINUIDAD DE LAS OPERACIONES.

17.12.− FUENTES DE LA AUDITORIA.

17.13.− EL PERFIL DEL AUDITOR.

17.14.− TECNICAS, METODOS Y HERRAMIENTAS

17.15.− CONSIDERACIONES RESPECTO AL INFORME.

17.16.− CONTRATACION DE AUDITORIA EXTERNA

17.17.− RELACION DE AUDITORIA CON ADMINISTRACION DE SEGURIDAD.

17.18.− CONCLUSIONES.

17.1 AUDITORIA DE LA SEGURIDAD INFORMÁTICA

Introducción

Para muchos la seguridad sigue siendo el área principal a auditoria, hasta el punto de que algunas identidadesse creo inicialmente la función de auditoria informática para revisar la seguridad, aunque después se hayan idoampliado los objetivos.

La nueva denominación abarca globalmente los sistemas de información: desde la aplicación, el alimento conla estrategia de las entidades, hasta los sistemas de información y el aprovechamiento de la tecnología de lainformación.

1

La expresión de seguridad informática, que es la mas usada, puede llegar a relacionarse solo con los equipos yentornos técnicos, como si la información en otros soportes y ambiente no requiera protección, cuando son laspropias operaciones de la entidad, el negocio de la entidades con animo de lucro, lo que requiere protección.

Sino existen medidas y adecuada protección se puede perder información vital, o por lo menos no estardisponibles en el momento requerido, las decisiones se tomadas pueden ser erróneas, o se pueden incumplircontratos ala propia legislación, lo que puede traducirse en grandes multas o infracciones graves, o alo que esaun peor: la inmovilización de ficheros previstos.

Debe de evaluarse en la auditoria si los modelos de seguridad están en consonancia con las nuevasarquitecturas, las distintas plataformas y las posibilidades de las comunicaciones.

Los auditores somos en cierto modo los ojos y oídos de la dirección que a menudo no puede, o no debe, comorealizar las verificaciones o evaluaciones, el sistema de control interno ha de basarse en las políticas y seimplementan con apoyo de herramientas, si bien encontramos a menudo en la auditoria que lo que existe esmas bien implementación parcial de controles de acceso lógico a través de paquetes o sistemas basados en elcriterio de los técnicos, pero no sus tentada con normativa, o bien habiendo partido estas de los propiostécnicos.

Finalmente queremos indicar que siempre es muy importante la seguridad de todo el equipo informático, sea ono una auditoria.

17.2 ÁREAS QUE PUEDEN CUBRIR LA AUDITORIA DE LA SEGURIDAD

Se incluyen las que con carácter general pueden formar partes de los objetivos de una revisión de la seguridad,si bien esta puede abarcar solo partes de ella si así se ha determinado ante mano.

En una auditoria de otros aspectos− y por tantos en otros capítulos de esta misma obra− pueden seguirrevisiones solapadas con la seguridad; así, ala hora de revisar las operaciones de desarrollo, normalmente severa si se realizan en un entorno seguro y protegido y lo mismo ala hora de revisar la exploración, o el áreatécnica de sistemas, la informática de usuario final, las bases de datos y en general cualquier área.

Las áreas generales citadas, algunas de las cuales se aplican des pues son:

Lo que hemos denominado controles directivos, es decir los fundamentos de seguridad: políticas,planes, funcionesetc.

•

El desarrollo de las políticas.•

Amenazas físicas externas.•

Control de accesos adecuados tanto físicos como los denominados lógicos.•

Protección de datos lo que fije la LORTAD y su reglamento.•

Comunicaciones y redes: topologías y tipos de comunicaciones, protección antivirus.•

El entorno de producción, entendido como tal explotación mas técnica de sistemas y con especialénfasis en el cumplimientos de contratos.

•

El desarrollo de aplicaciones en un entorno seguro, y que se incorporen controles en los productosdesarrollados y que estos resulten auditables.

•

2

No se tratan de ares no relacionadas, sino que todas tienen puntos de en laces y por partes comunes:comunicación control de accesos, cifrados con comunicaciones y soportes, datos con soportes y concomunicaciones, explotación con varias de ellas, y así en otros casos.

17.3 EVALUACION DE DE RIESGOS

Retrata de identificar los riesgos, cuantificar su probabilidad de impacto, y analizar medidas que eliminen loque generalmente no es posible o que desminuya la probabilidad de que o curran los hechos o que mitiguen elimpacto.

Para evaluar riesgos hay que considerar, entre otros factores, el tipo de información almacenada procesada ytransmitida, la criticidad de las aplicaciones, la tecnología usada, el marco legal aplicable, el sector de entidad,la entidad misma y el momento.

Para ello es necesario evaluar las vulnerabilidades que existen, ya que la cadena de protección se podráromper con mayor probabilidad por los eslabones mas débiles que serán los que preferentemente intentaranusar de forma no autorizada.

La protección no ha de basarse solo en dispositivos y medios físicos, sino en información he informaciónadecuada del persona, empezando por la mentalización de los directivos para que, en cascada afecte a todoslos niveles de la pirámide organizativa.

El factor humano es el principal a considerar, salvo en algunas situaciones de protección físicas muyautomatizadas, ya que es muy critico: si las personas no quieren colaborar de poco sirven los medios ydispositivos aunque sean caro y sofisticados.

Es necesario una separación de funciones: es muy peligroso que una misma persona realice una transacción, laautorice, y revise después los resultados, por que esta persona podría planificar un fraude o cubrir cualquieranomalía.

En un proceso de auditoria

Se evaluara todos estos aspectos y otros, por ejemplo si la seguridad es realmente una preocupacióncorporativa no es suficiente que exista presupuestos para ello, es necesario una cultura de seguridad y así hayaun comité que fije y apruebe los objetivos correspondiente y en medida se alcanzan, que modelo de seguridadquieren implementar.

Si la entidad auditada esta en medio de un proceso de implementación de la seguridad, la evaluación secentrara en los objetivos, los planes, que proyectos hay en cursos y los medios usados o previstos.

La evaluación de riesgos puede ser global: todos los sistemas de información centro y plataformas, que puedeequivaler a un chequeo medico en generadle un individuo y que es habitual la primera vez que se realiza,amenud en la auditoria externa se trata de saber si la entidad, atraves de funciones como administración de laseguridad o auditoria interna u otras si no exitieranlas anteriores.

Al hablar de seguridad siempre se habla de sus tres dimensiones clásicas y son las siguientes:

La Confidencialidad: se cumple cuando solo las personas autorizadas pueden conocer los datos o lainformación correspondientes.

La Integridad: consiste en que solo el usuario autorizados pueden variar los datos. Deben quedar pistas paracontrol posterior y para auditoria.

3

La disponibilidad: se alcanza si las personas autorizadas pueden acceder a tiempo a la información a la queestén autorizadas.

17.4. FASES DE LA AUDITORIA DE SEGURIDAD

Con carácter general pueden ser:

Concreción de los objetivos y de limitación del alcance y profundidad de la auditoria, así como elperiodo cubierto en su caso.

•

Análisis de posibles fuentes y recopilación de información: en el caso de los internos este procesopuede no existir.

•

Determinación del plan de trabajo y de los recursos y plazos en casos necesarios, así como en lacomunicación en la entidad.

•

Adaptación de cuestionarios, y a veces consideración de herramientas o perfiles de especialistasnecesarios, sobretodo en la auditoria externa.

•

Realización de entrevistas y pruebas.•

Análisis de resultados y valoración de riesgos.•

Presentación y discusiones del informe provisional.•

Informe definitivo.•

17.5.− AUDITORIA DE LA SEGURIDAD FÍSICA

Se evaluaran las protecciones físicas de datos, programas instalaciones, equipos redes y soportes, y porsupuesto habrá que considerar a las personas, que estén protegidas y existan medidas de evacuación, alarmas,salidas alternativas, así como que no estén expuestas a riesgos superiores a los considerados admisibles en laentidad e incluso en el sector.

AMENAZAS

Pueden ser muy diversas: sabotaje, vandalismo, terrorismo accidentes de distinto tipo, incendios,inundaciones, averías importantes, derrumbamientos, explosiones, así como otros que afectan alas personas ypueden impactar el funcionamiento de los centros, tales como errores, negligencias, huelgas, epidemias ointoxicaciones.

PROTECCIONES FÍSICAS ALGUNOS ASPECTOS A CONSIDERAR:

ubicación del centro de procesos, de los servidores locales, y en general de cualquier elemento a proteger.

Estructura, diseño, construcción y distribución de los edificios y de sus platas.

Riesgos a los accesos físicos no controlados.

Amenaza de fuego, problemas en el suministro eléctrico.

Evitar sustituciones o sustracción de quipos, componentes, soportes magnéticos, documentación u otros

4

activos.

17.6.− AUDITORIA DE LA SEGURIDAD LOGICA

Es necesario verificar que cada usuario solo pude acceder a los recursos que sele autorice el propietario,aunque sea de forma genérica, según su función, y con las posibilidades que el propietario haya fijado: lectura,modificación, borrado, ejecución, traslado a los sistemas lo que representaríamos en una matriz de accesos.

En cuanto a autenticación, hasta tanto no se abaraten más y generalicen los sistemas basados en la biométrica,el método más usado es la contraseña,

Cuyas características serán acordes con las normas y estándares de la entidad, que podrían contemplardiferencias para según que sistemas en función de la criticidad de los recursos accedidos.

Aspectos a evaluar respecto a las contraseñas pueden ser:

Quien asigna la contraseña inicial y sucesivas.

Longitud mínima y composición de caracteres.

Vigencia, incluso puede haberlas de un solo uso o dependientes de una función tiempo.

Control para no asignar las x ultimas.

Numero de intentos que se permiten al usuario.

Controles existentes para evitar y detectar caballos de Troya.

17.7.− AUDITORIA DE LA SEGURIDAD Y EL DESARROLLO DE APLICACIONES

Todos los desarrollos deben estar autorizados a distinto nivel según la importancia del desarrollo a abordar,incluso autorizados por un comité si los costes o los riesgos superan unos umbrales.

REVISION DE PROGRAMAS

Por parte de técnicos independientes, o bien por auditores, preparados, a fin de determinar la ausencia decaballos de Troya, bombas lógicas y similares además de la calidad.

PROTECCION DE LOS PROGRAMAS

A menos desde dos perspectivas, de los programas que sean propiedad de la entidad, realizados por e personalpropio o contratado d e su desarrollo a terceros, como el uso adecuado de aquellos programas de los que setenga licencia de uso.

17.8.− AUDITORIA DE SEGURIDAD EN EL AREA DE PRODUCCION

Las entidades han de cuidar especialmente las medidas de protección en el caso de contratación de servicios:desde el posible marcado de datos, proceso, impresión de etiquetas, distribución, acciones comerciales,gestión de cobros, hasta el outsourcing mas completo, sin descartar que en el contrato se provea la revisiónpor los auditores, internos o externos, de las instalaciones de la entidad que provee el servicio.

También debe realizarse la protección de utilidades o programas especialmente peligrosos, así como el control

5

de generación y cambios posteriores de todo el software de sistemas, y de forma especial el de control deaccesos.

17.9.− AUDITORIA DE LA SEGURIDAD DE LOS DATOS

La protección de los datos puede tener varios enfoques respecto a las características citadas: laconfidencialidad, disponibilidad e integridad. Puede haber datos críticos en cuanto a su confidencialidad,como datos médicos u otros especialmente sensibles para la LORTAD(sobre religión, sexo, raza) otros datoscuya criticidad viene dada por la disponibilidad: si se pierden o se pueden utilizar a tiempo pueden causarperjuicios graves y, en los casos mas extremos poner en peligro la comunidad de la entidad y finalmente otrosdatos críticos atendiendo a su integridad, especialmente cuando su perdida no puede detectarse fácilmente ouna vez detectada no es fácil reconstruirlos.

Desde el origen del dato, que puede ser dentro o fuera de la entidad, y puede incluir preparación, autorización,incorporación al sistema: por el cliente, por empleados, o bien ser captado por otra forma, y debe revisarsecomo se verifican los errores.

Proceso de los datos: controles de validación, integridad, almacenamiento: que existan copias suficientes,sincronizadas y protegidas.

Salida de resultados: controles en transmisiones, en impresión, en distribución.

Retención de la información y protección en funciona de su clasificación: destrucción de los diferentessoportes que la contengan cuando ya no sea necesaria, o bien desmagnetización.

Designación de propietarios: clasificación de los datos, restricción de su uso para pruebas, inclusión demuescas para poder detectar usos no autorizados.

Clasificación de los datos e información: debe revisarse quien la ha realizado y según que criterios yestándares; no suele ser práctico que haya mas de cuatro o cinco niveles.

Cliente−servidor: es necesario verificar los controles en varios puntos, y no solo en uno central como en otrossistemas, y a veces en plataformas heterogéneas, con niveles y características de seguridad muy diferentes, ycon posibilidad de transferencia de ficheros o de captación y exportación de datos que pueden perder susprotecciones al pasar de una plataforma a otra.

17.10.− AUDITORIA DE LA SEGURIDAD EN COMUNICACIONES Y REDES

En las políticas de entidad debe reconocerse que los sistemas, redes y mensajes transmitidos y procesados sonpropiedad de la entidad y no deben usarse para otros fines no autorizados, por seguridad y por productividad,talvez salvo emergencias concretas si allí se ha especificado y mas bien para comunicaciones con voz.

Los usuarios tendrán restricción de accesos según dominios, únicamente podrán cargar los programasautorizados, y solo podrán variar las configuraciones y componentes los técnicos autorizados.

Se revisaran especialmente las redes cuando existan repercusiones económicas por que se trate detransferencia de fondos o comercio electrónico. Puntos a revisar:

Tipos de redes y conexiones•

Tipos de transacciones.•

6

Tipos de terminales y protecciones: físicas, lógicas, llamadas de retorno.•

Transferencia de ficheros y controles existentes.•

Consideración especial respecto a las conexiones externas a través de pasarelas (gateway)yencaminadotes(routers).

•

Internet e Intranet: separación de dominios e implantación de medidas especiales, como normas ycortafuegos(firewall), y no solo en relación con la seguridad sino por acceso no justificados por la funcióndesempeñada, como a paginas de ocio o eróticas, por lo que pueden suponer para la productividad.

•

Correo electrónico: tanto por privacidad y para evitar virus como para que el uso del correo sea adecuado yreferido ala propia función, y no utilizado para fines particulares.

•

Protección de programas: y tanto la prevención del uso no autorizado de programas propiedad de laentidad o de los que tengan licencia de uso.

•

Control sobre las paginas Web: quien puede modificarlo y desde donde, finalmente preocupan también losriesgos que pueden existir en el comercio electrónico.

•

17.11.− AUDITORIA DE LA CONTINUIDAD DE LAS OPERACIONES.

Es uno de los puntos que nunca se deberían pasar por alto en una auditoria de seguridad, por las consecuenciasque puede tener el no haberlo revisado o haberlo hecho sin la suficiente profundidad: no basta con ver unmanual cuyo titulo sea plan de contingencia o denominación similar, sino que es imprescindible conocer sifuncionaria con las garantías necesarias y cubrirá los requerimientos en un tiempo inferior al fijado y con unaduración suficiente.

En una auditoria de seguridad, las consecuencias que puede tener el no haberlo revisado o haberlo hecho sin lasuficiente profundidad: no basta con ver un manual cuyo titulo sea plan de contingencia o denominaciónsimilar, sino que es imprescindible conocer si funcionaria con las garantías necesarias y cubriría losrequerimientos en un tiempo inferior al fijado y con una duración suficiente.

PLAN DE CONTINGENCIA O PLAN DE CONTINUIDAD

Frente a otras denominaciones que en principio descartamos como Recuperación de Desastres o Plan deDesastres ( si nos parece adecuada Plan de Recuperación ante desastres , pero las incidencias a prever sontambién de otros niveles).

En la auditoria es necesario revisar si existe tal plan, completo y actualizado, si cubre los diferentes procesos,áreas y plataformas, si existen planes diferentes según entornos, evaluar en todo caso su idoneidad, losresultados de las pruebas que se hayan realizado, y si permiten garantizar razonablemente que en casonecesario y a través de los medios alternativos, propios o contratados, podría permitir la reanudación de lasoperaciones en un tiempo inferior al fijado por los responsables del uso de las aplicaciones, que a veces sontambién los propietarios de las mismas pero podrían no serlo.

Si las revisiones no nos aportan garantías suficientes debemos sugerir pruebas complementarias o hacerloconstar en el informe, incluso indicarlo en el apartado de limitaciones.

Es necesario verificar que la solución adoptada es adecuada; centro propio, ajeno compartido o no..y queexiste el oportuno contrato si hay participación de otras entidades aunque sean del mismo grupo o sector. NOesta de mas revisar si en el caso de una incidencia que afectara a varias entidades geográficamente próximas lasolución prevista daría el servicio previsto a la auditada.

Un punto fundamental en la revisión es la existencia de copias actualizadas de los recursos vitales en un lugar

7

distante y en condiciones adecuadas tanto físicas como de protección en cuanto a accesos; entre dichosrecursos estarán: bases de datos y ficheros, programas (mejor si existen también en versión fuente), JCL (JobControl lenguaje) o el equivalente en cada sistema, la documentación necesaria, formularios críticos yconsumibles o garantías de que se servirían a tiempo, documentación, manuales técnicos, direcciones yteléfonos, los recursos de comunicaciones necesarios; datos y voz cualesquiera otros requeridos parafuncionar con garantías.

Otros aspectos que hemos encontrado como debilidades a veces debilidades a veces son: que exista copia delpropio plan fuera de las instalaciones primarias, que esté previsto ejecutar determinado software en un equipoalternativo, con identificación especifica diferente de la del equipo que es el inicialmente autorizado; y que setenga copia accesible del contrato, tanto para demostrar algo al proveedor como para verificar los términospactados.

Es necesario en la auditoria conocer las características del centro o sistema alternativo, y debe revisarse si lacapacidad de proceso, la de comunicación y la de almacenamiento del sistema alternativo son suficientes, asícomo las medidas de protección.

Debe existir un manual completo y exhaustivo relacionado con la continuidad en el que se contemplendiferentes tipos de incidencias y a que nivel se puede decidir que se trata de una contingencia y de que tipo.

17.12.− FUENTES DE LA AUDITORIA.

Las fuentes estarán relacionadas con los objetivos, y entre ellas pueden estar:

Políticas, estándares, normas y procedimientos.•

Planes de seguridad.•

Contratos, pólizas de seguros.•

Organigrama y descripción de funciones.•

Documentación de aplicaciones.•

Descripción de dispositivos relacionados con la seguridad.•

Manuales técnicos de sistemas operativos o de herramientas.•

Inventarios: de soportes, de aplicaciones.•

Topologías de redes.•

Planos de instalaciones.•

Registros: de problemas, de cambios, de vistas, de accesos lógicos producidos.•

Entrevistas a diferentes niveles.•

Ficheros.•

Programas.•

8

La observación no figura en los manuales para la consideramos importante.•

Actas de reuniones relacionadas.•

Documentación de planes de continuidad y sus pruebas.•

Informes de suministradores o consumidores.•

17.13.− EL PERFIL DEL AUDITOR.

El perfil que se requiere para llevar a cabo auditorias de sistemas de información no esta regulado, pero esevidente que son necesarias una formación y sobre todo una experiencia acordes con la función, e incluso conlas áreas a auditar seguridad física, sistemas operativos concretos, determinamos gestores de bases de datos oplataformas, e incluso lenguajes si hubiera que llegar a revisar programas, además de ser imprescindibles en elperfil otras características o circunstancias comunes, como independencia respecto a los auditados, madurez,capacidad de análisis y de síntesis, e intereses no meramente económico.

En el seno de la citada ISACA existe un certificado relacionado: CISA (Certified Information SystemsAuditor).

A la hora de crear la función de auditoria interna de sistemas de información se suele plantear si se forma aauditores ya expertos en otras áreas: auditoria de cuentas normalmente, o si se forma a técnicos del área deinformática, o si se contrata a auditores de otra entidad, ya experimentados; cada opción tiene sus ventajas einconvenientes, entre los que se pueden estar:

Los auditores de otras áreas serán expertos en técnicas generales como entrevistas, y en redactarinformes, pero desconocerán las particularidades y riesgos de las tecnologías de la información.

•

Los informáticos y expertos en áreas relacionadas, no serán expertos en técnicas generales y encontrol (salvo que provengan de administración de seguridad), puede ser mas fácil aprendan estosaspectos que enseñar, y especialmente mantener al día a un auditor general respecto a novedadestecnológicas.

•

Quien venga de otra entidad puede no tener ni unos inconvenientes ni otros, e incluso puede conocerel sector, y hay una ventaja mas: no conoce a las personas que tendrá que entrevistar, lo cual espositivo, pero no siempre se quieren incorporar recursos externos.

•

QUÉ PUEDEN/DEBEN HACER LOSAUDITORES

QUÉ NO DEBEN HACER LOS AUDITORES

Ser independientes y objetivos.Actuar en beneficio propio por encima del interés delcliente.

Recomendar. Obligar, forzar, amenazar.

Ser competentes en la materia (seguridad). Asumir encargos para los que no estén preparados.

Basar sus informes en verificaciones yevidencias.

Basarlos en suposiciones.

Verificar que se evalúan periódicamente riesgoso bien evaluarlos.

Revisar la seguridad día a día o administrarla (sonfunciones de otros).

Conocer perfiles de usuarios. Realizar gestión perfiles de usuarios.

Conocer criterios y prácticas sobre contraseñas.Gestión/asignación contraseñas o conocerlas.

Verificar que las aplicaciones se desarrollan yRealizar funciones de análisis o gestionar proyectos.

9

mantienen según normas y se incorporancontroles.

Revisar modificación de programas (seguridad ycalidad) y las pruebas realizadas, o bienprobarlos.

Codificar programas.

Verificar que siguen los procedimientos. Escribir procedimientos.

Responsabilizarse del contenido de susinformes.

Aceptar presiones de sus jefes o clientes y que el informeno sea veraz.

Evaluar riesgos e informes.Garantizar que no se puedan realizar/haber realizadodelitos, fraudes o errores.

Sustentar riesgos e informes. Enzarzarse en discusiones de diferencias de opiniones.

Estar al día en cuanto a avances, riesgos,metodologías.

Auditar con técnicas, métodos o recomendacionesobsoletos.

17.14.− TECNICAS, METODOS Y HERRAMIENTAS

En cada proceso de auditoria se fijan los objetivos, ámbito y profundidad, lo que sirve para la planificación ypara la consideración de las fuentes, según los objetivos, así como de las técnicas, métodos y herramientasmas adecuados.

El factor sorpresa puede llegar a ser necesario en las revisiones, según lo que se quiera verificar.

Como métodos y técnicas podemos considerar los cuestionarios, las entrevistas, la observación, los muestreos,las CAAT (Computer Aided Auditing Techniques), las utilidades y programas, los paquetes específicos, laspruebas, la simulación en paralelo con datos reales y programas de auditor o la revisión de programas.

17.15.− CONSIDERACIONES RESPECTO AL INFORME.

En el se harán constar los antecedentes y los objetivos, para que quienes lean el informe puedan verificar queha habido una comunicaron adecuada, así como que metodología de evaluación de riesgos y estándares se hautilizado, y una breve descripción de los entornos revisados para que se pueda verificar que se han revisadotodas las plataformas y sistemas objeto de la auditoria.

Debe de incluirse un Resumen para la Dirección en términos no técnicos.

Dependiendo de los casos será preferible agrupar aspectos similares; seguridad física, seguridad lógica.o bienclasificar los puntos por centros o redes, especialmente en entidades grandes si existen responsablesdiferentes: en caso de duda será un punto a comentar previamente con quienes van a recibir el informe, ya quecon frecuencia prefieren entregar a cada uno la parte que mas le afecte, así como planificar y controlar áreapor área o por departamentos la implantación de medidas.

Cada punto que se incluya debe explicarse porque es un incumplimiento o una debilidad, así como algunarecomendación, a veces abarcando varios puntos.

El informe ha de ser necesariamente revisado por los auditados, así como discutido si es necesario antes deemitir el definitivo.

En muchos casos, bien en el propio informe o en otro documento, se recogen las respuestas de los auditados,sobre todo cuando la auditoria es interna.

La entidad decide que acciones tomar a partir del informe, y en el caso de los auditadotes internos estos suelenhacer también un seguimiento de las implantaciones.

10

Los auditados siempre buscan un informe lo mas benigno posible, mientras que los auditadotes nosproponemos llegar a un informe veraz y útil; estos diferentes puntos de vista a veces crean conflictos en elproceso de auditoria y en la discusión del informe.

En algunos casos los informes se han usado para comparar la seguridad de diferentes delegaciones, sucursales,o empresas de un mismo grupo, o bien filiales de una multinacional, pero si los entornos no son homogéneoslas comparaciones pueden no ser muy útiles y llegar a distorsionar.

17.16.− CONTRATACION DE AUDITORIA EXTERNA

Algunas consideraciones pueden ser:

La entidad auditora ha de ser independiente de la auditada en el caso de una auditoria externa: si estaofreciendo otros servicios a la vez, o piensa ofrecerlos en el futuro, o incluso a veces si ha sidoproveedora en el pasado, a menudo puede encontrar dificultades internas para entregar un informeveraz y completo.

•

En ocasiones los propios auditores lo han llegado a comunicar, por ética.

Las personas que vayan a realizar un trabajo han de ser independientes y competentes, según elobjetivo: sistemas operativos o plataformas concretas, por lo que no esta de mas examinar sus perfilese incluso mantener alguna entrevista, sin descartar preguntar por sorpresa en una reunión que aspectosrevisarían y que técnicas usarían en el entorno que se les describa.

•

No es tan común pedir referencias de otros trabajos similares como en el caso de consultoría pero sepuede hacer, aunque para ello los auditores debieran pedir permiso previo a sus clientes.

•

La auditoria ha de encargarse a un nivel suficiente, normalmente Dirección General o ConsejeroDelegado, y a este nivel recibir los informes, porque si no a veces no se cuenta con el respaldosuficiente en las revisiones, y se ha perdido el dinero y a veces la oportunidad.

•

Finalmente, a titulo de curiosidad, en una ocasión se nos pidió que no figurara la palabra auditoria enel informe final, porque había aversión por el término, por asociarse en la entidad a los auditores conlos verdugos: no es un caso aislado y es impropio.

•

Recordemos que puede ser necesario dar a mostrar a los auditores todo lo que necesiten para realizarsu trabajo, pero nada mas, e incluso lo que se les muestre o a lo que se les permita acceder puede sercon restricciones: solo parte de una base de datos, epígrafes de algunas actas, o simplementemostrarles documentación, que no pueden copiar o no pueden sacar de las instalaciones del cliente: sepuede exigir una cláusula de confidencialidad, y raramente se les deben mostrar datos realesconfidenciales de clientes, proveedores, empleado u otros, aunque se haga en la práctica confrecuencia.

•

En caso de duda o de conflicto puede decidir un comité de auditoría o el propio de Dirección.

17.17.− RELACION DE AUDITORIA CON ADMINISTRACION DE SEGURIDAD.

Hemos encontrado en mas de una ocasión que la misma persona tenia las funciones de administración deseguridad y auditoria (informática) interna, lo cual puede parecer bien a efectos de productividad, pero no esadmisible respecto a segregación de funciones, siendo preferible, si la entidad no justifica que dos personascumplan en exclusiva ambas funciones, que se cubra solo una, o bien que la persona realice otras funcionescomplementarias pero compatibles, como ser algunas relacionadas con calidad.

11

En entidades grandes la función consta además de corresponsales funcionales o autonómicos.

FUNCION DE ADMINISTRACION DE SEGURIDAD

Será interlocutora en los procesos de auditoria de seguridad, si bien los auditores no podemos perder muestranecesaria independencia, ya que debemos evaluar el desempeño de la función de administración de seguridad,desde si sus funciones son adecuadas y están respaldadas por algún documento aprobado a un nivel suficiente,hasta el cumplimiento de esas funciones y si no hay conflicto con otras.

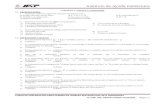

La función de auditoria de sistemas de información y la de administración de seguridad pueden sercomplementarias, si bien sin perder su independencia: se trata de funciones que contribuyen a una mayor ymejor protección, y resultan como anillos protectores, como se muestra en la figura.

Ambas funciones han de mantener contactos periódicos y prestarse cierta asistencia técnica.

Normalmente Administración de seguridad habrá de implantar las recomendaciones de los auditores una vezfijadas las prioridades por la Dirección de la entidad.

Administración de Seguridad puede depender del área de Sistemas de Información, sobre todo si existeAuditoria de S.I. interna, pero si puede estar en peligro su desempeño quizá sea preferible que tenga otradependencia superior, o al menos una dependencia funcional de áreas usuarias como puede ser de dirección deOperaciones o similar; la existencia de un comité de Seguridad de la Información, o bien de una función deSeguridad Corporativa puede resultar útil.

En ocasiones los administradores de seguridad tienen casi exclusivamente una función importante pero quesolo forma una parte de su cometido: la administración del paquete de control de accesos: RACF, Top SEcret,u otros, con frecuencia por haber sido técnicos de sistemas, y en ocasiones porque siguen siéndolo, lo querepresenta una gran vulnerabilidad y no siempre bien aceptada cuando la hemos recogido en los informes deauditoria.

17.18.− CONCLUSIONES.

Aunque las implantaciones de la seguridad van siendo más sofisticados y llegando a áreas o aspectos casidesconocidos hace años, esto no implica que estén plenamente resueltos lo mas básicos: encontramosbastantes deficiencias en controles físicos, no tanto porque no existan cuanto por las brechas o descuidos quese pueden encontrar.

La auditoria en sistemas de información no esta suficientemente implantada en la mayoría de las entidadesespañolas, si bien supondría una mayor garantía de que las cosas se hacen bien y como la entidad quiere: engeneral hay coincidencia entre ambos puntos.

Como función aporta al auditor un conocimiento privilegiado del área de Sistemas de Información con unaperspectiva muy amplia.

La forma de realizar el trabajo va variando y se esta llegando a aplicar el control por excepción y lateleauditoría.

En cuanto a nuevas áreas, surge el auge del comercio electrónico, el control de paginas WEB: la revisión dequien autoriza, varía y controla los contenidos: en las entidades por seguridad y productividad, y en loshogares, aunque esto se sale de la auditoria y queda en el control para evitar que los menores accedan acontenidos con violencia o pornografía.

12

BIBLIOGRAFÍA:

Auditoria en informática un enfoque practico.

Mario G. piattini, Emilio del peso

Edit. Computec.

ENTORNO

PROTEGIDO

13