ML106

-

Upload

simon-castellanos -

Category

Documents

-

view

91 -

download

7

Transcript of ML106

REVISTAS PROFESIONALES S.L.AÑO XII. Nº 106 � TERCERA ÉPOCA P.V.P. 7e �

Noticias, CD-Rom, Mundo Linux 104 en pdf

INCLUYECD-ROM

APLICACIONESCliparts desde LinuxHaz tu Currículum con Openoffice Writer

INVESTIGACIÓNAnálisis Forense

REDESCriptografía con OpenSSLMoonlight: Silverlight en Linux

TECNOLOGIAY NEGOCIOGestión de Requisitos SW (II)Trabajo Colaborativo

Portada ML 106:Portada 11/11/08 14:36 Página 1

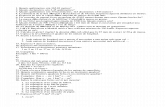

Suscripción a Mundo Linux y Sólo ProgramadoresSUSCRIPCIÓN PARA ESPAÑA�Suscripción anual a Mundo Linux y Solo Programadorescon un 35% descuento sobre precio base de las 2 revistas:

74,10 euros (gastos de envío incluidos)

SUSCRIPCIÓN PARA EXTRANJERO�Suscripción anual a Mundo Linux y Solo Programadorescon un 35% descuento sobre precio base de las 2 revistas:- Europa: 110,10 euros (gastos de envío incluidos)- Resto de paises: 146,10 euros (gastos de envío incluidos)

FORMAS DE PAGO PARA ESPAÑA� Giro Postal a Revistas Profesionales, S.L.� Transferencia al Banco Popular:

c.c: 0075/1040/43/0600047439� Talón Bancario a nombre de Revistas Profesionales� Domiciliación Bancaria� Tarjeta de crédito + fecha de caducidad

UNICA FORMA DE PAGO EXTRANJERO:� Tarjeta de crédito + fecha de caducidad

Suscríbase desde nuestra web www.revistasprofesionales.com Más información en el teléfono 91 304 87 64, en el fax 91 327 13 07 y en [email protected]

13 Suscripcion doble:Suscripcion doble 11/11/08 13:02 Página 57

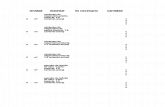

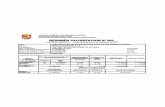

Número 106Edita: REVISTAS PROFESIONALES S.L.

[email protected]/ Valentín Beato 42, 3ª Planta - 28037 Madrid

www.revistasprofesionales.comEditor

Agustín BueltaCoordinación Técnica

Ricardo Alvarez

ColaboradoresJuan Martos Mesa, David Roldán, Alvaro García Herrera,

Mª Angela Ruiz, Fernando Lantes, Gastón Hillar, Xavier Iruña, José A. Bermejo

Maquetación y Tratamiento de ImagenRaúl Clavijo

••••••••••••••••••••••••••••••••••Departamento de Publicidad

Felipe [email protected]

Tel.: 91 304 87 64Delegación en Barcelona

C/ Rocafort, 241/243, 5º 1ªMariano Sánchez

[email protected].: 93 322 12 38

••••••••••••••••••••••••••••••••••Suscripciones

91 304 87 64 (de 9 a 14 h)Fax: 91 327 13 03

[email protected]•••••••••••••••••••••••••••••••••••

ImpresiónL.M.S. Solución Gráfica

[email protected]•••••••••••••••••••••••••••••••••••DISTRIBUCIÓN EN ESPAÑA

COEDIS S.L.C/ Alcorcón nº 9

28850 Torrejón de Ardoz (Madrid)Teléfono 91 676 96 62

DISTRIBUCIÓN EN MEXICODIMSA - C/ Mariano Escobedo, 218

Col. Anáhuac. 11320 México, D.F.

DISTRIBUCIÓN EN ARGENTINACapital Federal: Distrimachisa

Interior: York Agencysa - Tlf: (5411) 433 150 51••••••••••••••••••••••••••••••••••

La revista Mundo Linux no tiene por qué estar de acuerdo con las opiniones escritas por sus colaboradores

en los artículos firmados.Quedan expresamente prohibidas la reproducción, la distribución y la comunicación pública de todo

o parte de los textos contenidos en esta publicación, porcualquier medio y en cualquier soport, y para

cualquier fin, incluyendo la realización de resúmenes de prensacomerciales, sin la autorización expresa de esta Editorial,

conforme a lo dispuesto en la vigente Ley de Propiedad Intelectual. La infracción de la presente

prohibición será perseguida penalmente.Cualquier forma de reproducción, distribución, comunicación

pública o transformación de esta obra solo puede ser realizadacon la autorización de sus titulares, salvo excepción prevista por

la ley. Diríjase a CEDRO (Centro Español de DerechosReprográficos, www.cedro.org) si necesita

fotocopiar o escanear algún fragmento de esta obra.

Depósito legal: M-45188-2003PRINTED IN SPAIN

P.V.P. 7 euros

Ya se acercan las fiestas navideñas en las que una de las tradiciones

radica en intercambiar regalos con los familiares y amigos.

Nosotros no vamos a ser menos y entre los amigos de Mundo Linux

suscritos a la revista ya sea en formato papel o digital, vamos a sortear el

libro “Redes Inalámbricas WiFi - Diseño, Instalación y Configuración”

escrito por uno de nuestros colaboradores más activos.

Este libro está dirigido a quienes quieran conocer las arquitecturas de las

redes inalámbricas WiFi modernas, todos los dispositivos que las

componen y sus diferentes configuraciones.

Deseamos que sea de utilidad a los agraciados por el sorteo y a quienes,

dado su interés, decidan adquirirlo en los distintos puntos de venta

existentes.

El resultado del sorteo lo daremos a conocer en el nº 107 de Mundo Linux.

¡Suerte!

MUNDO LINUXNoticias – 4

CD-Rom – 66

APLICACIONESCliparts desde Linux – 40

Debian GNU/Linux 4.0 (Etch) – 46

Haz tu Currículum con Openoffice Writer – 62

TECNOLOGÍA Y NEGOCIOGestión de Requisitos SW (2) – 12

Trabajo Colaborativo – 22

INVESTIGACIÓNAnálisis Forense – 26

REDESCriptografía con OpenSSL – 32

Moonlight: Silverlight en Linux – 54

E D I T O R I A L

S U M A R I O

03 Editorial y sumario:Editorial 12/11/08 11:19 Página 3

Bilingüismo y Software Libre

Se celebraron en la Universidad deJaén las III Jornadas de Formacióndel Profesorado “Atención a la diver-sidad en la enseñanza plurilingüe”.

El bilingüismo-plurilingüismo y elSoftware Libre suelen ir de la mano,como ocurre en la comunidad anda-luza. En este evento educativo, orga-nizado por los Centros del

Profesorado y la Univesidad de esta provincia andaluza ha contadocon la participación de 174 profesores, estando el software libre pre-sente con Inkscape, aplicación de gráficos vectoriales que se propusoen el taller “La práctica AICLE en educación Infantil” impartido pornuestro colaborador Francisco García y en el que se exploraban lasposibilidades que esta herramienta opensource ofrece a los maestrosy maestras de Educación Infantil a la hora de crear algunos elemen-tos en formato papel como hojas de árbol o setas que se utilizarían enactividades de aula. Esto se complementaría con el uso de los clipartsque se pueden descargar desde la dirección www.openclipart.org ycuya versión vectorial permite mucho juego al docente que quierecrear variaciones sobre un mismo elemento gráfico.

Recordemos que la comunidad andaluza fue pionera en el campodel desarrollo de distribuciones Linux con Guadalinex, que empezó suandadura allá por el año 2003.

Debian publica la beta de sus primeros Live CD oficiales

El equipo de desarrollo del proyecto Live[3] de la famosa distribuciónlibre ha anunciado[2] la disponibilidad de las primeras imágenes ofi-ciales de Live CD’s con los entornos de escritorio Gnome, KDE y Xfcepara las arquitecturas i386 y AMD64.

Hacía mucho que tanto usuarios como desarrolladores relaciona-dos directa o indirectamente con el proyecto Debian deseaban ver ensus manos una versión Live de esta afamada y prestigiosa distribu-ción. Aún en fase beta ya están disponibles[1] para descarga las pri-meras imágenes de CD de Debian 5.0 “Lenny” Live.

Otras distribuciones consideradas “mayores” (con un gran núme-ro de usuarios y referencia e incluso base para otros proyectos deri-vados) han pasado por la misma fase. Desde SuSE/openSUSE, que yadesde bien temprano presentó versiones recortadas en Live CD de sudistribución, hasta Fedora que las incorporó hace relativamente poco

tiempo, pasando por Ubuntu (precisamente basada en Debian) quedesde sus primeros balbuceos ha contado con una versión Live paraprobar la distro sin tener que instalar a disco duro. Esta ha sido, pre-cisamente, una de sus ventajas, al permitir a los usuarios probar elsistema operativo sin verse obligados a tocar el sistema ya previa-mente instalado en sus máquinas, además de representar el principiode la gran explosión pública de los Live CD.

Con estos soportes Live no solamente se incluye el softwarebásico del sistema, sino también un instalador que nos permite ins-talar el sistema completo a disco duro descargando los paquetesque le falten a través de Internet o de una red local. De hecho, lasimágenes que se ofrecen para descarga libre desde el FTP de Debianno son más que el producto de aplicar una serie de scripts llama-dos live-helper que permiten construir una versión Live de un sis-tema instalado en disco.

Las imágenes Live en formato ISO listas para descargar y grabar enCD están disponibles para las principales arquitecturas hardware delmercado, las plataformas i386 y la AMD64, contando con tres “sabo-res” diferentes según se incluya el escritorio Gnome, KDE o Xfce.Además, también se cuenta con una imagen estándar (standard) sinentorno gráfico, suficientemente pequeña como para caber en unmini-CD de 8 cm.

Aquellos usuarios con más conocimientos que quieran arrancar sudistribución desde una llave USB en formato Live también encontra-rán los ficheros necesarios gracias a este proyecto.

Para próximas versiones, se pulirán los problemas que surjan conlas tres imágenes disponibles actualmente, además de añadir unaimagen de DVD que contendrá los tres escritorios principales quepueden encontrarse actualmente por separado. La segunda betapodría, además, tardar muy poco en estar disponible: unas dos sema-nas si hacemos caso de lo que se dice en el anuncio oficial[2] de lapresentación de esta primera beta... y se cumple, claro.

El equipo de desarrollo del proyecto Debian Live venía trabajandoen ello desde hacía unos dos años y medio, sin haber publicado hastala fecha su trabajo de forma oficial.[1] http://cdimage.debian.org/cdimage/lenny_live_beta1/[2] http://lists.debian.org/debian-devel-announce/2008/08/msg00013.html[3] http://debian-live.alioth.debian.org/

Disponible primera beta de Fedora 10

Su presentación coincide con el quinto aniversario del proyectoFedora, y como principales novedades tenemos la introducción delas últimas versiones de los dos principales entornos gráficos deescritorio (Gnome y KDE) y el kernel 2.6.27 con soporte mejoradopara conexiones WiFi.

Después de una exitosa novena versión de esta distribuciónGNU/Linux ya tenemos entre nosotros la primera versión previa de laque está llamada a ser la futura Fedora 10, el proyecto basado en lacomunidad de Red Hat y que sirve a esta última como base para suspropias soluciones profesionales.

Los cambios introducidos lo son principalmente en las “entrañas”del sistema, aunque sin descuidar su apartado visual. Los escrito-rios, tanto Gnome como KDE se actualizan a sus últimas versionesdisponibles, el primero a la 2.24[2] presentada recientemente, y elsegundo a la 4.1 . En Gnome 2.24 podemos apreciar pequeñas einteresantes novedades como la mayor facilidad para configuraruna salida múltiple de imagen, por ejemplo a un segundo monitoro a un proyector externo. A falta de tener acabado el tema gráfico“Solar”, que está llamado a ser la nueva imagen de Fedora, se haincluido un nuevo conjunto de iconos conocido como Echo.

4MUNDO nº106Linux www.revistasprofesionales.com

Noticias

Guillem Alsina - [email protected]

Noticias:Noticias 12/11/08 11:54 Página 4

Las principales novedades técnicas citadas en el anuncio oficial deesta versión beta[1] son la introducción de un nuevo gestor de cone-xiones de red que permite compartir la conexión de nuestra compu-tadora con otras máquinas, una funcionalidad disponible en los sis-temas Windows desde la versión 98 y que actualmente ya se mues-tra bastante en desuso por lo menos entre los usuarios finales gra-cias a la proliferación de routers y al WiFi.

El kernel (núcleo) del sistema se actualiza a la versión 2.6.27 eincluye soporte mejorado para conexiones WiFi. El sistema de gestiónde paquetes RPM también se actualiza a la versión 4.6 del mismo,dándolo a conocer como el mayor cambio en este sistema en muchosaños.

Otras novedades destacables que presenta Fedora 10 son:� Mejora en la gestión de impresoras� Mejora en los aspectos de virtualización� Incluida Sectool, una herramienta de auditoría y para llevar a cabo

tests de seguridad� Nueva versión de PackageKit, un programa que busca unificar los

diversos sistemas de instalación y gestión de software en las dis-tribuciones GNU/Linux

� Nueva versión de PulseAudio, un servidor de sonido para Unix(Linux, BSD, Solaris) y Win32

� Mejorado el soporte para EFI, el substituto de la BIOS y que es uti-lizado en los Apple Macintosh

� El arranque gráfico es ahora más rápido� Se mejora el soporte para webcams, dado que ahora la gran

mayoría de los portátiles incorporan ya de serie este periférico� Se incluyen los entornos de programación NetBeans y Eclipse en

sus últimas versiones. También para desarrolladores se incluye elentorno gráfico Sugar creado para el proyecto OLPC (One Laptop

Per Child) de Nicholas Negroponte, que puede ser utilizado comoentorno gráfico del sistema

� Automatizada la descarga e instalación de códecs multimedia� Mejorado el soporte para vídeo de alta definición (HD) en X.org

Como interés añadido para los betatesters, el proyecto Fedora haorganizado un pequeño concurso orientado a espolear la búsque-da de bugs: cada persona que descargue y pruebe esta versión betade Fedora 10 podrá seleccionar hasta cinco funcionalidades nuevasa testear, y si encuentra un bug en alguna de ellas e informa de ello,ganará el derecho a que le asista el responsable de mantenimientode un paquete de software con el cual dicho usuario tenga un pro-blema importante.[1] https://www.redhat.com/archives/fedora-announce-list/2008-September/msg00016.html[2] http://www.imatica.org/bloges/2008/09/290920312008.html

Lanzada la versión 2.24 de Gnome

Un nuevo cliente de mensajería instantánea integrado en el entorno,mejoras en el soporte para televisión, y una gran cantidad más deretoques en la que será la primera versión en ofrecer soporte oficiala los desarrolladores que trabajan con entornos móviles.

Como cada seis meses aproximadamente, la plataforma de escri-torio gráfico Gnome[1] ha liberado una nueva versión, en esta oca-sión con el numeral 2.24[3] . Gnome es el escritorio más utilizado enel ecosistema de distribuciones GNU/Linux, y dispone de ports a otrossistemas operativos como las diferentes ramas de la familia BSD oSolaris/OpenSolaris. La usabilidad, accesibilidad e internacionaliza-

Noticias

Noticias:Noticias 12/11/08 11:54 Página 5

ción (disponibilidad en varias lenguas) son los objetivos prioritariosde este entorno.

La primera novedad es la inclusión del cliente de mensajería ins-tantánea Empathy que admite vídeo y audioconferencias basadasen el estándar XMPP/SIP, el mismo que se incluye en los dispositi-vos móviles Nokia N800/810. En cuanto a la compatibilidad con lasredes más utilizadas, es capaz de conectarse y trabajar con Jabber/XMPP, Google Talk, MSN Messenger y chats Bonjour/Rendezvousde Apple.

Pero no solamente se ha incluido el cliente de IM, sino las herra-mientas necesarias para que los programadores utilicen mensajeríainstantánea en las aplicaciones que construyan para Gnome.

Como complemento a Empathy, se ha incluido la versión 3.0 deEkiga, el cliente de videoconferencia SIP que viene por defecto enel entorno. En esta nueva versión se ha renovado la interfaz deusuario, enfocándola para que gane importancia visualmente lalibreta de contactos del usuario. El nuevo Ekiga también permite larealización de videoconferencias con la imagen a pantalla comple-ta, se integra con las comunicaciones de una centralita PBX, yaumenta la compatibilidad con los códecs de vídeo (H.264, H.263+,MPEG-4 y Theora).

Con la TDT (televisión Digital Terrestre) avanzando a pasos agigan-tados, se incluye compatibilidad con diversos sintonizadores DVBpara poder ver más de un canal al mismo tiempo en GStreamer, elsoftware de reproducción multimedia que ya incluyó compatibilidadcon emisiones de televisión digital en la anterior versión estable delentorno, la 2.22 . El soporte para la mayoría de los controles remotospor infrarrojos también ha mejorado, y se ha añadido compatibilidadcon los vídeos de alta definición de YouTube y para subtítulos detexto remotos.

El gestor de ficheros incorpora el paradigma de navegación enpestañas, trabajando de la misma manera que un navegador web.De esta forma, podemos abrir varias pestañas en una sola ventana,cada una con una carpeta diferente cargada e, incluso, una unidadde disco diferente, lo que facilita las operaciones de copia entreotras.

Para los usuarios que trabajen con más de un monitor, Gnome2.24 modifica su panel de control de la resolución de pantalla paraprever que tengamos conectado a nuestra máquina un segundomonitor y poder seleccionar su resolución, si queremos extender aél nuestro escritorio, o bien si queremos clonar la pantalla. Paraaplicar los cambios realizados no será preciso reiniciar el entornoGnome.

Además, una función que apreciarán aquellos quienes tengan quetrabajar con llaves USB, reproductores MP3 o PMP’s es que los sig-nos de puntuación en el nombre de los ficheros que no sean sopor-tados por el sistema FAT (en el que habitualmente están formateadosestos medios) serán automáticamente convertidos al signo _ cuandorealicemos una copia entre dos unidades de disco diferentes, estan-do formateada en FAT la de destino. Esto será muy práctico a la horade copiar canciones o cualquier otro fichero que tengamos que aca-rrear con nosotros.

La barra de escritorio (la de la parte superior) incluye ahora unapplet para buscar directamente en Google, la Wikipedia, permiteactualizar nuestra cuenta de Twitter, añade una función de calcula-dora y nos facilita la búsqueda, descarga e instalación de nuevosapplets directamente desde la misma barra.

Otras novedades que incluye el entorno son:� Está creado en base a la Glib 2.18 y GTK+ 2.14 .� Gestión del tiempo gracias a un applet incluido en la barra de

estado que nos permite definir en qué tareas estamos trabajando.

� Incluida nueva vista en forma “compacta” en el navegador deficheros, que muestra un formato parecido al que presenta el for-mato de lista pero con una pequeña miniatura del contenido a laizquierda del nombre del archivo.

� Permite instalar temas de sonido con la misma facilidad con laque se instalan temas de iconos, y a partir de ahora los sonidosdel sistema podrán ser silenciados si estamos escuchando músicacon la computadora o viendo una película.

� Hay disponible una mayor cantidad de fondos de escritorio comoresultado del concurso que Gnome convocó expresamente paraeste fin.

� Mejora en los aspectos de accesibilidad como la navegación porteclado, el uso del ratón, la sintetización de voz para la lecturaautomatizada de textos, y el soporte de Braille para aplicacionescomo el cliente de IM Pidgin o el paquete OpenOffice.org .

La primera con soporte oficial para dispositivos móvilesPese a que el soporte para dispositivos móviles como teléfonos, PDA’so ultraportátiles estaba ya presente desde hacía bastante tiempo,este es el primer lanzamiento de la plataforma Gnome que tiene encuenta estos aparatos de manera oficial para los desarrolladores, alos que ofrece diferentes servicios y utilidades. Entre estos, podemoscontar una pila Bluetooth completa (BlueZ), Telepathy (un entorno decomunicaciones que proporciona servicios de VoIP o IM), GStreamer(entorno multimedia para la reproducción de audio/vídeo), SQLite(base de datos), o Matchbox (un gestor de ventanas para entornosX11 sin escritorio como teléfonos).

Para aquellos que quieren probar esta nueva versión, pueden des-cargar[2] un Live CD desde el mismo sitio web del entorno, o esperara que las distintas distribuciones empiecen a integrarlo.[1] http://www.gnome.org/[2] http://torrent.gnome.org/[3] http://library.gnome.org/misc/release-notes/2.24/

Liberada la versión 3.0 de OpenOffice

Más integrada en Mac OS X, con soporte para trabajar con docu-mentos procedentes de un Office 2007, y con una nueva pantalla dearranque se presenta una nueva revisión de la única suite ofimáticaque actualmente puede hacerle sombra por número de usuarios alOffice de Microsoft.

La saga de la suite ofimática libre[1] por excelencia continúa conuna nueva versión cuya principal novedad radica en el soportemejorado para la plataforma Mac OS X de Apple, habiéndose reali-zado además el lanzamiento de la versión nativa para este sistema(eso sí, solamente para procesadores Intel en su gran mayoría, y

6MUNDO nº106

www.revistasprofesionales.com

Noticias

Linux

Noticias:Noticias 12/11/08 11:54 Página 6

para un reducido número de idiomas) al mismo tiempo que el restode versiones.

A partir de ahora, el programa se integra perfectamente en lainterfaz gráfica del Mac OS X sin tener que necesitar el servidor deventanas X11, algo que le daba un aspecto extraño al programa enejecución y también lastraba su rendimiento y algunas de sus fun-cionalidades. A partir de ahora, pues, los usuarios del sistema opera-tivo de Apple que opten por utilizar también esta suite ofimáticalibre, podrán verla completamente integrada en la interfaz de su sis-tema, y no con el mismo “look&feel” que tiene en un sistemaUnix/Linux.

Pasando al resto de novedades incluidas en todas las platafor-mas, la primera a destacar sea tal vez la inclusión por defecto delos filtros para trabajar con documentos en formato OOXML(Office Open XML), desarrollado por Microsoft para su suite ofi-mática Office 2007 y publicado a posteriori para su estandariza-ción, algo que se ha conseguido por parte de la ECMA y aún seintenta con la ISO.

Hasta ahora existía un filtro que debía ser descargado e instala-do manualmente en la suite, y su inclusión por defecto era un pasonecesario para que los usuarios más novatos y con menos conoci-mientos de informática no se sintiesen frustrados a la hora deintentar editar documentos procedentes de una máquina con laúltima versión de la suite de Microsoft instalada.

También se incluye una pantalla de arranque llamada StartCenter. Esta se despliega cuando arrancamos la suite desde el iconogenérico en vez de acceder a una de las aplicaciones concretas quela componen. A partir de este nuevo punto de partida, podemoscrear un documento en blanco para cada una de las aplicacionesque forman parte de la suite (procesador de textos, hoja de cálcu-lo, presentaciones, base de datos, y dibujo), crearlo a partir de unaplantilla o abrir un documento previamente creado.

Con el procesador de textos Writer se incluye la posibilidad demostrar varias páginas del documento simultáneamente, algo muypráctico si contamos con un sistema multimonitor. El sistema deextensiones y plug-ins también ha sido mejorado, haciéndolo máspotente y eficiente.[1] http://www.openoffice.org/

Publicada la versión 2.6.27 del kernel de Linux

Pequeñas pero sutiles novedades que complementan a los núcleos yaexistentes con nuevos drivers y funcionalidades necesarias para elnuevo hardware.

Vio la luz una nueva versión[1] del núcleo (kernel) Linux, comosiempre con nuevos retos que afrentar proporcionados por la propiaevolución del sector tecnológico.

Uno de estos nuevos retos lo constituye la entrada masiva deNetbooks, los ultraportátiles pequeños y baratos. Muchos de estosaparatos utilizan una memoria de estado sólido (SSD por sus siglasen inglés) como sistema de almacenamiento primario en detrimen-to de los tradicionales discos duros magnéticos que contienen pie-zas móviles y que por lo tanto pueden sufrir más daños en unacaída fortuita o un golpe, algo a lo que este tipo de máquinas estánmás sujetos por su naturaleza. Para estos sistemas de almacena-miento, el nuevo kernel de Linux incluye soporte para UBIFS, unnuevo sistema de ficheros optimizado para este tipo de soportes ydesarrollado primordialmente por el fabricante finlandés de teléfo-nos móviles Nokia.

No obstante, señalar que UBIFS no puede trabajar con dispositi-vos de almacenamiento que basan la grabación y ordenamiento de

los datos en bloques, por lo que parece tal vez más orientado a suuso con teléfonos móviles que con computadoras.

La novedad más destacable desde el punto de vista de los usua-rios es el mayor soporte para cámaras de vídeo, y los nuevos dri-vers para los chipsets inalámbricos Intel serie 5000, RealTekRTL8187B, Atheros AR5008 y AR9001. También se ha renovado lafacilidad de hibernación del sistema, uno de los puntos en los queGNU/Linux aún flaquea pese a la mejora experimentada en los últi-mos años.

En el campo de la virtualización se ha introducido soporte paraque las máquinas virtuales que se ejecuten sobre un dominio Xenpuedan ser hibernadas y restauradas.

Todo esto entre muchas otras novedades. Se espera la inclusión deeste nuevo núcleo en distribuciones próximamente, ya que por ejem-plo, Ubuntu lo ha empezado a incluir cuando aún estaba en fase dedesarrollo en las versiones beta de Intrepid Ibex.

Más información:Artículo en Kernel Newbies en el que se describen todas las noveda-des de la nueva versión 2.6.27 del núcleo Linuxhttp://kernelnewbies.org/Linux_2_6_27[1] http://www.kernel.org/

Presentada la beta de LSB 4.0

Nuevas herramientas para que los desarrolladores puedan testearsus programas y la adición de un apartado para los Shell Scripts, susprincipales novedades.

La versión 4.0 de Linux Standard Base (LSB) ya se encuentra enfase beta[1]. Esta especificación y conjunto de herramientas cons-tituye una ayuda a los desarrolladores de software para asegurar-se que sus creaciones son compatibles con el mayor número posi-ble de distribuciones GNU/Linux. También proporciona una serie deparámetros a los creadores y responsables de distribuciones paraque se ajusten a este estándar y se aseguren al máximo la compa-tibilidad con el resto de distros existentes en el mercado, cerrandoasí las brechas que pueden abrirse entre unas y otras y minimizan-do el peligro de fraccionamiento que corre Linux al igual que ante-riormente pasó con Unix.

LSB se basa en POSIX, un estándar para sistemas Unix, al queañade ciertos elementos más. Además, es un estándar de mínimos,lo que quiere decir que a partir de que se cumpla con sus requeri-mientos, las distribuciones pueden incorporar los elementos quedeseen. Otra ventaja que aporta es que gracias a disminuir el tiem-po necesario para la realización de versiones de las aplicacionesque funcionen en varias distribuciones diferentes, así como el tiem-po de probarlas en todas ellas, se disminuyen los costes de des-arrollo en entorno heterogéneos en los que conviven diversas dis-tribuciones.

Esta versión 4.0 del estándar se orienta a los desarrolladores, pro-porcionándoles nuevas herramientas de testeo para asegurarse quesus aplicaciones son 100% compatibles con las distribuciones quecumplen con LSB. También se incluyen las herramientas necesarias(SDK’s) para que los programadores puedan escribir aplicaciones quecumplan con los requisitos de versiones anteriores de la misma espe-cificación, concretamente las 3.0, 3.1 y 3.2 .

La herramienta de testeo de binarios ha sido desarrollada con-juntamente por la Linux Foundation (entidad encargada de des-arrollar y mantener el estándar LSB) y la Academia Rusa de lasCiencias, y realiza una serie de pruebas muy exhaustivas a los eje-cutables de las aplicaciones para confirmar su compatibilidad con

7MUNDO nº106

www.revistasprofesionales.com

Noticias

Linux

Noticias:Noticias 12/11/08 11:54 Página 7

la especificación y, por lo tanto, que pueda ser ejecutado en cual-quiera de las distribuciones que cumpla.

Shell ScriptsLos programas que pueden ser realizados gracias a las facilidadesproporcionadas por la mayoría de los intérpretes de comandos(shell) de Unix/Linux, pequeños ‘scripts’ que gozan de gran poten-cia y mucho uso entre la comunidad de administradores de siste-mas, también se ven incluidos en esta nueva versión de la LSB con-tando con una herramienta que permite revisarlos para garantizarsu compatibilidad con todas las distribuciones. Lo que busca estaherramienta son problemas de cross-shell scripting, como cons-trucciones que funcionan en bash pero no en otras líneas decomandos.

Los responsables de la LSB han anunciado que ya existe un buennúmero de aplicaciones que están cerca de ser certificadas confor-me cumplen con LSB 4.0 . Por su parte, las herramientas de des-arrollo y testeo pueden ser ya descargadas[2] desde el sitio web dela Linux Foundation. La versión final verá la luz más adelante estemismo año.[1] http://ldn.linuxfoundation.org/article/lsb-beta-reveals-new-tools-features-developers[2] https://www.linuxfoundation.org/en/LSB_4.0_Beta

El proyecto OLPC hace pública nueva versión de su distribución GNU/Linux

Basada en Fedora 9, incluye el entorno gráfico Sugar como principaldiferencia respecto a otras distros.

El proyecto One Laptop Per Child[1] (OLPC) ha publicado unanueva revisión[2] de la distribución GNU/Linux que equipa a lasmáquinas portátiles de bajo coste XO, cuyo cometido es propor-cionar una computadora para escolares de países en vías de des-arrollo pero a su vez también ha sido el motor de la revoluciónde los Netbooks, pudiendo ser considerada la primera de estasmáquinas.

El Linux que equipa al XO está basado en Fedora 9, aunque estanueva versión lleva como numeral para el proyecto fundado porNicholas Negroponte el 8.2.0 . Puede descargarse de forma libre ygratuita, pero no se encuentra disponible[3] en las tradicionales

imágenes ISO para CD-ROM o DVD, sino que para ser instaladarequiere algo más de trabajo por parte del usuario.

El principal atractivo de esta distribución es su interfaz gráficaSugar, concebida para su uso por parte de niños y utilizando el len-guaje de programación Python para su realización. Sugar rompecon el enfoque tradicional del escritorio informático, permitiendopor ejemplo, la realización de solamente una tarea a la vez comomáximo.

Sugar se encuentra disponible como opción de inicio de sesiónpara la próxima versión de Fedora (la 10) y se dice que también va aestar disponible más adelante para Ubuntu.

En la nueva versión del software del XO también podemos encon-trar nuevas actividades para estudiantes y una mejora de las posibi-lidades de colaboración en grupo.

Finalmente, destacar que la organización ha puesto en línea uncompleto manual[4] del XO disponible para todo el mundo y quetambién puede encontrarse en el sistema a modo de actividad.[1] http://www.laptop.org/[2] http://wiki.laptop.org/go/Announcements/8.2.0[3] http://download.laptop.org/xo-1/os/official/767/jffs2/[4] http://www.laptop.org/manual/

Así es el primer móvil con Android

Se comercializará inicialmente en Estados Unidos para pasar al con-tinente Europeo en fechas próximas al cambio de año, a un precioasequible. Técnicamente, utilizará principalmente los servicios onlinede la compañía del buscador a través de una interfaz que se ve muycuidada para su uso tanto profesional como para el usuario final.

Tras varios retrasos, ya contamos entre nosotros con el primerteléfono móvil que utiliza Android, la plataforma de sistema opera-tivo y middleware promovida por Google y abierta a fabricantes determinales, operadoras y prestadores de servicios que se basa enGNU/Linux. El T-Mobile G1[1] ha sido fabricado por la taiwanesaHTC y se distribuirá próximamente en Estados Unidos, llegando aprincipios de 2009 a Alemania, República Checa, Austria y PaísesBajos. No se han dado a conocer fechas para el resto de Europa ylas otras regiones del globo.

El contrato de voz y datos con el que se suministrará el T-MobileG1[1] ligará al usuario con la operadora germana durante un perio-do de dos años, aplicando finalmente un modelo de comercializa-ción tan leonino como el de Apple con el iPhone, aunque con elprecio del terminal notablemente más bajo.

8MUNDO nº106

www.revistasprofesionales.com

Noticias

Linux

Noticias:Noticias 12/11/08 11:54 Página 8

El aspecto del teléfono es ele-gante, con una gran pantalla y unteclado que se esconde bajo esta.Una vez guardado dicho teclado, loque vemos en la parte inferior de lapantalla son los botones para cogeruna llamada entrante, colgar, ir almenú principal y regresar a la pan-talla anterior. El teclado es unQWERTY completo que se despliegaen un formato apaisado comootros teléfonos de la compañíafabricante (por ejemplo el S740[3]),y la pantalla es un dispositivo mul-titáctil al igual que la que monta el

iPhone de Apple, al cual este terminal nos puede recordar en algúnmomento por su interfaz de usuario aunque el aspecto externovaría bastante respecto al teléfono de la compañía de Cupertino.

Tal y como se había dicho en la Red, el sistema de protección delteléfono no consiste en códigos numéricos o claves de acceso, sinoen una especie de juego visual en el que disponemos de tres filasde tres puntos cada una, formando una parrilla de 3x3 (nueve pun-tos en total) que deberemos unir creando una forma con los dedos.

A partir de aquí, accedemos a nuestra cuenta de Google utili-zando el mismo nombre de usuario y contraseña que en una com-putadora de sobremesa y ya estamos listos para utilizar todos losservicios que la compañía del buscador proporciona en línea: acce-so directo a nuestro correo de Gmail, calendario, mensajería ins-tantánea (Talk), vídeos de YouTube y mapas. En esta última aplica-ción, disponemos de la funcionalidad Street View, que nos permiterealizar paseos virtuales por las principales ciudades de los EstadosUnidos y Europa en 3D, rotando en 360 grados en cualquiermomento.

Al utilizar aplicaciones en línea, nuestros datos están en la nubede Internet, por lo que si nuestro teléfono móvil se estropea, lo per-demos o nos lo roban, continuaremos disponiendo igualmente detodos nuestros datos que podremos consultar desde otros disposi-tivos. La única dificultad es que vamos a necesitar una conexión dedatos continuada, por lo que si queremos consultar nuestro calen-dario cuando no disponemos de cobertura, lo vamos a tener unpoco difícil.

Para acceder a todos estos servicios, el T-Mobile G1 cuenta conun navegador web potente, probablemente una versión optimizadade Chrome ya que su interfaz de usuario se parece bastante a laque hemos visto en el nuevo navegador web de Google paraWindows.

Si queremos ampliar el repertorio de software instalado, conta-mos con un acceso al equivalente en Android de la App Store deliPhone, Android Market. No deja de ser curioso como este modelode comercialización y distribución de aplicaciones de forma cen-tralizada ha triunfado desde que Apple lo implementara para suteléfono, hasta el punto que no solamente Google lo ha tomadocomo referencia para Android, sino que incluso Microsoft lo estádesarrollando para Windows Mobile.

En el apartado multimedia, el teléfono incluye una aplicacióndesarrollada por Amazon.com que permite el acceso desde el ter-minal al catálogo de música en formato MP3 y sin restricciones desistemas DRM de la distribuidora. Con dicha aplicación podremosbuscar canciones, escuchar fragmentos y descargar la música.

Para los desarrolladores interesados en crear aplicaciones paraAndroid también hay novedades, pues Google ha aprovechado la

ocasión del lanzamiento del terminal de T-Mobile para actualizar elkit de desarrollo[4] (SDK por sus siglas en inglés) para su sistemaoperativo móvil a la versión 1.0 . Hasta la fecha, se habían publica-do versiones previas de este SDK.

Google también ha anunciado en la misma entrada del blog[5] quepróximamente la Open Handset Alliance (la asociación que agrupa alos diversos actores que han creado y respaldado a Android) abrirácompletamente el código fuente del sistema operativo.

Las próximas semanas también verán el nacimiento de un nuevoblog, “Google on Android”, que tratará sobre los servicios que lacompañía del buscador proporciona para los dispositivos móvilesque funcionan gobernados por la plataforma que ha promovido.[1] http://www.t-mobileg1.com/[2] http://www.imatica.org/bloges/2008/09/230919702008.html[3] http://www.htc.com/www/product.aspx?id=57634[4] http://code.google.com/android/download_list.html[5] http://googleblog.blogspot.com/2008/09/first-android-powered-phone.html

Publicada la versión 2.0 de Mono

Incluye numerosos cambios que facilitarán el trabajo a los progra-madores que busquen una alternativa multiplataforma al entorno.NET de Microsoft.

Con el curioso nombre de Mono[1] y la explícita imagen de unsimio como logotipo, este conjunto de utilidades busca la compa-tibilidad total con el entorno de programación y ejecución de apli-caciones informáticas .NET de Microsoft pero siguiendo la filosofíadel software libre y para varias plataformas (Windows, GNU/Linuxy Mac OS X).

En esta segunda versión mayor se han añadido una buena can-tidad de nuevas API’s compatibles con las originales de Microsoft,como por ejemplo ADO.NET 2.0 para el acceso a bases de datos oASP.NET 2.0 para el desarrollo de aplicaciones web. Además, tam-bién cuenta con API’s propias útiles para desarrollos que trabajencon entornos no-Microsoft, como puede ser el escritorio gráficoGnome (API Gtk# 2.12). Un punto que se ha trabajado extensa-mente parece ser el del soporte para bases de datos, pues se hanpuesto a disposición del programador las herramientas para acce-der y gestionar bases de datos PostgreSQL, DB2, Oracle, SQLite, SQLServer, Sybase y Firebird.

9MUNDO nº106

www.revistasprofesionales.com

Noticias

Linux

Noticias:Noticias 12/11/08 11:54 Página 9

En el paquete también se incluye un navegador web basado enel motor de renderización Gecko de Mozilla, pero cuyo aspectoexterno clona al Internet Explorer de Microsoft. Este puede ser útilincluso para empezar a acostumbrar a un usuario al cambio deWindows por Linux, ya que los iconos son idénticos a los que pre-senta el browser de Microsoft en su versión 6.

Otras novedades importantes que incluye esta nueva versión de laplataforma son:� Soporte para LINQ (Language Integrated Query) con el compilador

de C# 3.0� Compilador de Visual Basic 8� Se incluye una implementación no completa de Paint.Net pero

que ya es funcional� Es la primera versión en soportar el Debugger para código fuente

“managed”� Mono Linker, una utilidad que permite al programador disminuir

el tamaño de los ejecutables generados� API que permite utilizar Winforms en todas las plataformas

soportadas (Windows, Linux, Mac OS X)� Mejora la implementación de DataGridView

Más información:Notas del lanzamiento de Mono 2.0http://www.mono-project.com/Release_Notes_Mono_2.0[1] http://www.mono-project.com/

BREVES SOBRE LINUX

� Publicada la versión 12.1.08 de Absolute Linux, distribución basa-da en Slackware y preparada para su ejecución en máquinas anti-guas a partir de un Pentium II con 64 MB. de RAM. En esta nuevarevisión se actualiza la versión de OpenOffice a la 3.0 y el navega-dor Firefox a la 3.0.3 entre otros cambios. Más información y des-carga: http://www.pcbypaul.com/absolute/

� CDlinux, distribución ligera que utiliza el entorno de escritorioXfce y aplicaciones de última hornada como el navegador webFirefox, pero optimizadas para su uso en máquinas con pocosrecursos. Más información: http://cdlinux.info/

� Publicado CentOS 4.7 Server CD para arquitecturas i386. Consisteen un CD de instalación de esta distribución basada en Red HatEnterprise 4.7 y orientada a servidores. Es libre y gratuito. Másinformación y descarga: http://lists.centos.org/pipermail/centos-announce/2008-October/015328.html

� Publicada la versión 3.1 de Parted Magic, distribución GNU/Linuxminimalista orientada a trabajar con particiones del disco duro (crear,eliminar, redimensionar,...) y que prácticamente no ha incluido cam-bios desde la Release Candidate. En el mismo post también se hanadelantado algunos trazos de la próxima versión 4.0 que estará basa-da en Slackware. Más información: http://partedmagic.com/wiki/PartedMagic.php?n=PartedMagic.News

� Presentada la primera beta pública de PCLinuxOS 2009 . Másinformación: http://www.pclinuxos.com/index.php?option=com_smf&Itemid=26&topic=50565.0

� Disponible la beta 1 de Lunar Linux 1.6.4, distribución que a dife-rencia de otras no se basa en otra como Debian, Ubuntu o Fedora,sino que se construye a partir del código fuente de los paquetesque la conforman. Más información: http://www.lunar-linux.org/index.php/en/news-sections/67-announcements/67-164-beta1-i686-a-x8664-released.html

� Linus Torvalds incorpora una serie de parches en el kernel de Linuxpara mejorar el soporte al sistema de ficheros Ext4, el cual se acer-

ca al fin de su fase de desarrollo. Más información:http://www.heise-online.co.uk/news/Kernel-Log-Ext4-completes-development-phase-as-interim-step-to-btrfs—/111742

� La publicación online Polishlinux.org publica un análisis de KDE4.2 basado en la actual versión de desarrollo y en el que se deta-llan las principales novedades. Más información: http://www.polishlinux.org/kde/quick-look-at-kde-42-svn/

� Publicada la versión 3.0 de Awesome, un entorno de escritoriopara Unix/Linux minimalista, extensible y altamente configurable.Se encuentran disponibles diversos paquetes para las distribucio-nes más populares de GNU/Linux y las principales ramas de lafamilia BSD. Más información y descarga: http://awesome.naquadah.org/news/version_3.0/

� Anunciada la disponibilidad de la distribución GNU/Linux Sidux2008-03, basada en la rama inestable de Debian a la que añadecambios para soportar más hardware y ofrecer un entorno deescritorio más rico al usuario final. Esta nueva revisión puede des-cargarse para las arquitecturas i686 y amd64 con los entornosKDE y Xfce. Más información: http://sidux.com/Article454.html

� Disponible la versión 2.0 de Helix3, una distribución GNU/Linuxbasada en Ubuntu y preparada para casos de análisis forense enlos que es sumamente necesario interactuar de forma no-des-tructiva (es decir, sin borrar datos) con el disco duro. Más infor-mación y descarga: http://www.e-fense.com/helix/

� Publicada la versión 1.9.02 de desarrollo de Elive, distribuciónGNU/Linux basada en Debian con el añadido del entornoEnlightenment para el escritorio, y en la cual se mejora el instala-dor y se corrigen algunos bugs. Más información:http://www.elivecd.org/Main/News/137

� Liberada la sexta alpha de Mythbuntu 8.10, distribuciónGNU/Linux basada en Ubuntu a la que le añade el software demedia center MythTV. Más información: http://www.mythbuntu.org/8.10/alpha6

� Uno de los principales programadores del proyecto PulseAudiopublica en Internet una guía para comprender la API de sonido deGNU/Linux. Más información: http://0pointer.de/blog/projects/guide-to-sound-apis.html

� Omega 10 Desktop, nueva “spin” de Fedora 10 beta que incluyecódecs multimedia que no se encuentran en la Fedora originalademás de otros programas procedentes del repositorio Livna.Más información: http://www.phoronix.com/scan.php?page=article&item=omega_10_beta&num=1

� Publicada la versión 2.3 de NetSecL, distribución GNU/Linux basa-da en Slackware y orientada a crear un sistema altamente seguropor lo que elimina servicios considerados innecesarios para unusuario final e incluye un kit de test anti-penetración. Más infor-mación: http://www.netsecl.com/

� VectorLinux anuncia la versión 5.9 en formato Live CD de su dis-tribución, a la par que la beta de la misma pero Light, es decir,orientada a las computadoras menos potentes. Más información:http://forum.vectorlinux.com/index.php?topic=7431.msg#msg

� Mandriva anuncia una nueva versión de su distribución orientadaa las computadoras de tipo Netbook y para fabricantes y OEM’s.Algunas de las cualidades de esta distro, que recibe el nombre deMandriva Mini, son el tiempo mejorado en el arranque, la inclusiónde numerosos códecs multimedia, y el amplio soporte para conec-tividad (redes WiFi, 3G y GSM). Más información:http://www.mandriva.com/enterprise/en/company/press/mandriva-announces-a-new-solution-for-netbooks-mandriva-mini

� Publicada la versión 2.6.0 del programa de retoque fotográficoThe GIMP, una solución libre prácticamente equivalente al Adobe

10MUNDO nº106Linux www.revistasprofesionales.com

Noticias

Noticias:Noticias 12/11/08 11:54 Página 10

11MUNDO nº106

www.revistasprofesionales.com

Noticias

Photoshop. Más información: http://gimp.org/release-notes/gimp-2.6.html

� Disponible la segunda beta de openSUSE 11.1, en la que se pre-sentan como novedades la disponibilidad de Live CD’s basados enlos entornos Gnome y KDE, la corrección del bug para las tarjetasde red Intel e1000e, la inclusión de Gnome 2.24 y KDE 4.1.2, y elsoftware de virtualización VirtualBox 2.0.2 . Más información:http://news.opensuse.org/2008/10/03/development-release-opensuse-111-beta-2-now-available/

� Liberada la versión beta de Ubuntu 8.10 “Intrepid Ibex”, en la quese incluye el kernel 2.6.27, el entorno de escritorio Gnome 2.24, elservidor de ventanas X.org 7.4, Samba 3.2 y el plug-in para elreproductor multimedia Totem que permite ver las emisiones detelevisión digital de la BBC entre otras novedades. Más informa-ción: http://www.ubuntu.com/testing/intrepid/beta

� Anunciada la versión 0.3.9-4 de GParted, distribución deGNU/Linux en formato Live CD con herramientas para trabajarcon particiones. En esta última versión incluye el kernel 2.6.26-5y está basado en Debian Lenny. Más información:http://gparted.sourceforge.net/news.php

� Publicado MaXX Desktop DR2, un clon para Linux del escritorio delsistema operativo IRIX (Unix de SGI). Más información:http://www.maxxdesktop.com/site/

� Dos desarrolladores de Intel consiguen arrancar un Eee PC deAsus equipado con un disco SSD para almacenamiento yGNU/Linux como sistema operativo, en cinco segundos. Las distri-buciones empleadas fueron dos, ambas variantes optimizadas deMoblin y Fedora. Como anécdota destacar que buena parte delpúblico se quedó sin comprobarlo porque la máquina tardabamenos en arrancar completamente el sistema de lo que tardaba elproyector a sincronizar la imagen. Más información:http://lwn.net/Articles/299483/

� Liberada la versión 2.6 del lenguaje de programación Python, enla cual se incorporan algunos de los elementos que debía añadirla futura versión 3.0 como preparación a esta última. Más infor-mación: http://docs.python.org/whatsnew/2.6.html

DE INTERÉS ADICIONAL

Mozilla introduce su nueva herramienta de geolocalizaciónPermite no solamente conocer la situación de comercios y serviciosonline, sino que los sitios conozcan nuestra localización para asíofrecernos los servicios y la información de acorde a ello, como porejemplo las noticias para una población en concreto procedentes deun periódico de tirada nacional.

No hay lugar a dudas que los servicios de geolocalización son cadavez más populares y utilizados. Bajo este nombre, se encuentra unservicio o más bien una funcionalidad de la nueva Web 2.0 que per-mite que además de buscar y recibir información, esta sea contex-tualizada en su entorno espacial. Así, por ejemplo, uno de los servi-cios más conocidos y utilizados de la Web 2.0 es Google Maps, quenos permite ver mapas de ciudades marcando en ellos puntos deinterés y asociándolos con fotografías o sitios web, geolocalizándo-los en definitiva.

La Fundación Mozilla está trabajando para sacarle mayor jugo aesta posibilidad de contextualizar geográficamente el servicio queestamos utilizando o el sitio web que visitamos, y para ello ha cre-ado Geode[1], un add-on para el exitoso navegador web Firefox queprobablemente vendrá ya integrado con la próxima versión 3.1 deeste programa. Además, y para los internautas más impacientes, yase encuentra en fase beta para descarga gratuita, siendo compati-

ble por el momento solamente con los sistemas operativosWindows y Mac OS X.

Esto último ha reportado bastantes críticas negativas a Mozilla,ya que recientemente también ha sido acusada de menospreciar alsistema operativo GNU/Linux argumentándose que le daban lamáxima prioridad a la conversión de usuarios con el sistema ope-rativo de Microsoft y utilizando el navegador web Internet Explorerde la compañía de Redmond.

¿Como trabaja Geode?El primer paso es geolocalizarnos a nosotros mismos, es decir, iden-tificar el sitio en el que estamos para posteriormente hacer uso deesta información. Este primer paso puede llevarse a cabo de variasformas, ya sea manualmente (introducir nosotros mismos la infor-mación correspondiente a donde nos encontramos), o bien deforma automatizada ya sea gracias a la información proporciona-da por el GPS integrado en la computadora, por la dirección IP[2] obien por cualquier otro servicio proporcionado por terceras partesen forma de plug-ins.

A partir de aquí, ya podemos consultar, por ejemplo, los estableci-mientos en los que se sirve comida y que se encuentran a nuestroalrededor, o cualquier tipo de servicio que se encuentre en Internet.

Además de Firefox, el navegador web para computadoras des-ktop, el nuevo Geode[1] es utilizable por parte de Fennec[4], el nave-gador para dispositivos móviles que podemos ver en acción, porejemplo, en la serie de dispositivos Internet Tablet de Nokia y queproduce la misma Mozilla.

Para todo esto, se utiliza la API de geolocalización del W3C[3](World Wide Web Consortium), una especificación abierta a cualquierprestador de servicios.

Lo local, aún mucho más localizadoA partir de la entrada en escena de los servicios de geolocalización engeneral y de Geode en particular, son los desarrolladores de solucio-nes y servicios online los que deben ponerse las pilas. Así, desdeMozilla se propone por ejemplo, que su servicio de geolocalizaciónpodría permitir que, una vez posicionado el usuario, al consultar unsitio web de noticias, le apareciesen en primer término las quecorresponden al ámbito geográfico en el cual se encuentra.

Otro ejemplo de uso propuesto por la Fundación Mozilla sería unlector de ‘feeds’ RSS capaz de distinguir cuándo el usuario seencuentra en su puesto de trabajo o en casa, cambiando los conte-nidos según las preferencias marcadas por este.

El problema de la privacidadNaturalmente, un servicio capaz de localizar al usuario allí donde élse encuentre, puede ser sospechoso de utilizarse para controlar todossus movimientos. Para ello, Mozilla ya ha especificado que deberá serel mismo usuario el que dé permiso para que el sistema acceda a susdatos de geoposicionamiento.

Esta petición se realiza en cada sitio web o servicio en línea querequiere el acceso a estos datos, y se lleva a cabo presentando unabarra en la que se pregunta al usuario si quiere dar permiso al sitiopara que conozca su posición.

Geode también será el centro de un debate sobre la privacidad delusuario en los servicios de geolocalización, una discusión que lacibersociedad demanda cada día más.[1] http://labs.mozilla.com/2008/10/introducing-geode/[2] http://www.adslayuda.com/geolocalizacion.html[3] http://dev.w3.org/geo/api/spec-source.html[4] http://www.imatica.org/bloges/2008/07/210715862008.html

Linux

Noticias:Noticias 12/11/08 11:54 Página 11

También veremos cómo podemos llevar a cabo unagestión ordenada y eficiente de los requisitos paraun sistema informático moderno en cualquierindustria u organización utilizando esta versión deRTH y cómo nos podemos apoyar en esta herra-mienta para cumplir con las tareas más importantes.

Agregando proyectos

Ahora que ya está instalado y funcionando RTH1.6.3, con los usuarios definidos, tenemos que agre-gar los proyectos en los cuales vamos a trabajar paraprobar las facilidades de la herramienta y verla enacción. Para ello, primero tenemos que definir enqué carpeta (directorio) queremos almacenar lassubcarpetas (subdirectorios) y los archivos que sesuban como adjuntos al proyecto. Pues, por cadaproyecto, RTH genera la siguiente estructura de car-petas, todas con el nombre del proyecto sin espaciosseguido de un guión bajo (_) como prefijo:� defect_docs (documentación sobre los defectos).� test_docs (documentación sobre las pruebas).

� test_run_docs (documentación sobre la ejecu-ción de las pruebas).

� req_docs (documentación sobre los requisitos).� test_plan_docs (documentación sobre los planes

de las pruebas).Por ejemplo, si creamos un proyecto denominado

GESTION HOTELERA, RTH generará la siguienteestructura de carpetas:� GESTIONHOTELERA_defect_docs� GESTIONHOTELERA_test_docs� GESTIONHOTELERA_test_run_docs� GESTIONHOTELERA_req_docs� GESTIONHOTELERA_test_plan_docs

Por omisión RTH está configurado para generaresta estructura de carpetas y luego cargar cada docu-mento correspondiente dentro de ./rth_file_upload,como ruta relativa a la carpeta en la cual está instala-do RTH, es decir, en la carpeta rth_file_upload dentrode /var/www/rth_1.6.3 si no modificamos la instala-ción con respecto a lo explicado en la entrega anterior.

Como podemos imaginar, tendríamos que modifi-car los permisos de /var/www/rth_1.6.3/rth_file_upload para que permita crear nuevas carpetas asícomo escribir y modificar ficheros para que RTH puedagenerar la estructura necesaria para cada nuevo pro-yecto y no obtengamos errores de acceso denegado alllevar a cabo estos pasos. Esto es posible, pero no esrecomendable, debido a que estaríamos exponiendo laseguridad de las carpetas que son del dominio del ser-vidor Web (en nuestro caso Apache). Por lo cual, esconveniente generar una carpeta fuera del dominiodel servidor Web, con los permisos correspondientes eindicarle a RTH que debe crear las estructuras de losproyectos en esa ruta. Supongamos que el nombre dela carpeta en la cual queremos que se cree esta estruc-tura es /home/mundolinux/proyectos_RTH/, paramodificar la configuración de RTH, siga estos pasos:� Hay que modificar nuevamente la configuración

inicial de RTH, indicarle el nombre de la ruta en ladefinición de FILE_UPLOAD_PATH. Para ello, sedebe acceder al archivo /api/properties_inc.phpdentro del directorio rth_1.6.3, utilizando vi:

sudo vi /var/www/rth_1.6.3/api/properties_inc.php

� O bien, si no estamos seguros para trabajar convi, podemos utilizar gedit que se presentará en elescritorio, en forma gráfica:

sudo gedit /var/www/rth_1.6.3/api/properties_inc.php

� En el Listado 1 se muestra la línea de este archi-vo que se debe modificar para establecer la

12MUNDO nº106

www.revistasprofesionales.com

Tecnología y Negocio

Gestión de requisitos desoftware con RTH 1.6.3 (II)En la entrega anterior habíamoscompletado la compleja instalación delsistema de gestión de requisitos desoftware RTH 1..6.3, sorteando losproblemas que nos presentaba suescasa documentación. También hemosaprendido a definir a los usuarios, suspermisos y sus accesos a determinadosproyectos dentro de RTH.A continuación, vamos a desarrollarejemplos concretos de la gestión derequisitos, su carga, seguimiento y susasociaciones con documentación y conlas diferentes pruebas que se llevan acabo para asegurar que cumplan conlos estándares de calidadpreestablecidos antes de comenzar atrabajar en cada proyecto.

Autor: Xavier Iruña

Linux

Gestion de requisitos 2:Gestion de requisitos 2 11/11/08 12:57 Página 12

nueva configuración de la carpeta en lacual se debe generar la estructura de pro-yectos. Como podemos observar, hay quemodificar el valor paraFILE_UPLOAD_PATH y especificarle la rutacon la barra al final. Esto es código PHP,por lo cual, tenemos que respetar la sinta-xis para que no se produzcan errores luegodurante el acceso vía Navegador a la apli-cación. Por ejemplo, para establecer la rutaa /home/mundolinux/proyectos_RTH/,tenemos que modificar la línea que figuraoriginalmente con:

define(‘FILE_UPLOAD_PATH’, ‘./rth_file_

upload’);

� Por la siguiente línea (en negrita figura lomodificado):

define(‘FILE_UPLOAD_PATH’,

‘/home/mundolinux/proyectos_RTH/‘);

� En la línea anterior, utilizamos como ejem-plo /home/mundolinux/proyectos_RTH/

como la ruta principal para que RTH gene-re las nuevas carpetas para cada proyectoy que allí se alojen los documentos que sevayan subiendo.

� Guarde los cambios realizados en elarchivo, revisando cuidadosamente queno se haya generado ningún error de sin-taxis.

� Modifique la configuración de permisos de lacarpeta para que los usuarios puedan crearcarpetas, escribir y modificar archivos.Una vez realizada esta tarea, tenemos que

entrar a RTH como un usuario y contraseñacon los permisos correspondientes parapoder crear proyectos nuevos. Como había-mos utilizado la base de datos de demostra-ción para la instalación, ya estaba creado elproyecto DEMO (el cual tiene sus carpetasgeneradas en la ubicación predeterminadapor la instalación), pero ahora queremosagregar uno propio y ver cómo trabajar endetalle con RTH para las diferentes activida-des relacionadas con la gestión de requisitosde software.

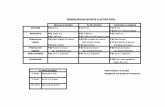

Para agregar un proyecto nuevo, hay quehacer click en Manage (Gestionar) en la barrasuperior y aparecerá una tabla con todos losproyectos predefinidos (por el momento,solamente el proyecto DEMO). Haciendo clicken Add project (Agregar nuevo proyecto) en lasegunda barra aparecerá un panel para cargarlos siguientes datos de un proyecto nuevo(ver la Figura 1):� Project name (nombre del proyecto).

Tengamos cuidado con el nombre, pues nohay que utilizar caracteres que no esténpermitidos para emplearse en nombres deficheros o carpetas, pues sino apareceránerrores cuando RTH intente generar lasestructuras explicadas anteriormente.

� Description (descripción).� Status (estado). Un proyecto puede estar

habilitado y activo (enabled) o inhabilitado(disabled).

� View/Hide columns (mostrar u ocultarcolumnas). Permite definir las diferentescolumnas que se mostrarán sobre el pro-yecto.Una vez introducidos todos los valores,

hay que presionar el botón Submit (Enviar).Tengamos en cuenta que si no hemos confi-gurado correctamente los permisos de la car-peta en la cual se almacena la estructura quegenera RTH para el nuevo proyecto, nos apa-

13MUNDO nº106

www.revistasprofesionales.com

Tecnología y NegocioGestión de requisitos de software con RTH 1.6.3 (II)

# FCK EDITORdefine('FCK_EDITOR_BASEPATH', RTH_URL ."fckeditor/"); define('IMG_SRC', RTH_URL ."images/"); define('ICON_SRC', RTH_URL ."images/icons"); # Might not need icons define('DOC_ROOT', RTH_URL); # do not store documents in web server document root define('FILE_UPLOAD_PATH', '/home/mundolinux/proyectos_RTH/'); # include forwardslashat end of path define('WINDOW_TITLE', 'RTH - Quality Centre'); define('PAGE_TITLE', 'RTH'); define('RTH_VERSION', 'Version 1.6.3');

Listado 1 Porción del archivo de configuración/var/www/rth_1.6.3/api/properties_inc.php

Figura 1. Agregando un proyecto en RTH.

Figura 3. La página principal de RTH mostrándonos las novedades para el nuevo proyecto.

Figura 2. Visualizando la lista de proyectos, con el nuevo agregado.

Linux

Gestion de requisitos 2:Gestion de requisitos 2 11/11/08 12:57 Página 13

recerán mensajes de error en pantalla y no secreará el proyecto en la base de datos hastaque solucionemos el problema.

Si todo salió bien, accederemos a la lista deproyectos, pudiendo visualizar el que hemosagregado (ver la Figura 2). Recordemos quehaciendo click en los títulos de las columnasde la tabla, se puede establecer el orden enforma ascendente o descendente, pues esto esposible para todas las pantallas.

Ahora que hemos creado un proyectonuevo, es conveniente transformarlo en elproyecto activo, pues hasta ahora era DEMO.Para ello, hay que seleccionar el nombre delproyecto nuevo en el cuadro de lista desple-gable Switch project (Cambiar proyecto acti-vo). De esta manera, nos encontraremos conla pantalla principal que nos presenta unresumen de los últimos 5 modificados decada uno de los siguientes: conjuntos depruebas (test sets), pruebas (tests) y requisi-tos (requirements), para el proyecto nuevo(ver la Figura 3). Como está recién creado, nohay ninguna información presente, sinembargo, cada vez que entremos nueva-mente al sistema, vamos a encontrar estainformación.

Ya creamos el epicentro del trabajo deRTH, un proyecto. Todo parte de allí, pues enla gestión de requisitos, todas las tareasestán relacionadas a un proyecto determina-do y así lo entiende RTH. Desde un proyectopodemos acceder a sus requisitos (require-ments), sus pruebas (tests) y sus defectos(defects).

Definiendo los usuarios del proyecto

Ahora que ya está creado el proyecto, hayque definir los usuarios que pueden traba-jar dentro de RTH con ese proyecto y cuálesson sus permisos. El procedimiento paraagregar usuarios y definir sus permisos lohemos explicado en detalle en la entregaanterior.

Por lo cual, tenemos que seguir los pasosexplicados para agregar a cada uno de losusuarios al proyecto nuevo e ir definiendosus permisos específicos. De esta manera, yatendremos todo configurado para poderrealizar las acciones propias de la gestión derequisitos. También es conveniente modifi-car el proyecto predeterminado de los usua-rios con los cuales trabajaremos, pues poromisión está asignado al proyecto DEMO, elúnico que había creado hasta el momento.

Al ir realizando las operaciones, nos ire-mos acostumbrando al trabajo con RTH ynos resultará muy intuitiva su interfaz conel usuario, lo que no siempre es así en apli-caciones basadas en PHP.

Comunicando novedades

Cuando participamos en varios proyectos, aveces resulta difícil coordinar las comunica-ciones para estar al tanto de los temas pen-dientes en cada uno de los que estamos invo-lucrados. En ese punto es en donde comenza-mos a notar las ventajas de RTH con respectoal envío constante de información y docu-mentos a través del correo electrónico. Pues,como vimos anteriormente, cuando seleccio-namos un proyecto, visualizamos una pantallade bienvenida con un resumen de la actividad.Pero, también es posible que definamos unanoticia importante, para que cualquier miem-bro que ingrese la vea al momento que selec-ciona ese proyecto en RTH.

Para definir una noticia que se presentaráen la pantalla principal del proyecto, basta conseguir esta secuencia de clicks Manage(Gestionar) en la barra superior, el nombre delproyecto en la tabla y dentro de la secciónNews (Novedades), escribir un asunto (sub-ject), una descripción (description), y presionarel botón Submit (Enviar). De esta manera, esanovedad se presentará al entrar al proyecto(ver la Figura 4). Se elimina la necesidad deestar redactando un correo electrónico en elcual se debe incluir información referida a quéproyecto estamos hablando como introduc-ción, la novedad, los saludos correspondientes

(para no perder la cortesía), con todo el tiem-po que eso lleva.

Parametrizando los requisitos

Antes de poder comenzar a agregar nuevosrequisitos, tenemos que parametrizar tresaspectos indicando qué valores pueden conte-ner, es decir, qué elementos aparecerán dispo-nibles para seleccionar en los cuadros de listadesplegables correspondientes:� El aspecto cubierto por el requisito (requi-

rement area covered). Por ejemplo:� Bugs (Errores).� Nuevas funcionalidades.� Pruebas.� Resultados de pruebas.

� El tipo de documento de requisito (require-ment document type). Por ejemplo:� Casos de uso.� Especificación funcional.� Especificación técnica.

� El aspecto funcional del proyecto quecubre el requisito (requirement functiona-lity). Por ejemplo:� Estadísticas.� Gestión de bases de datos.� Gestión de usuarios.� Interfaz con el usuario.� Núcleo (core).Para definir toda esta parametrización,

debemos entrar en Manage (Gestionar) en la

14MUNDO nº106

www.revistasprofesionales.com

Tecnología y Negocio

Linux

Figura 4. Visualizando una novedad para un proyecto.

Figura 5. Parametrizando el aspecto funcional del proyecto que cubre el requisito(requirement functionality).

Gestion de requisitos 2:Gestion de requisitos 2 11/11/08 12:57 Página 14

barra superior, hacer click en el nombre delproyecto y luego en Requirements(Requisitos). Aparecerá una nueva barra conlos tres aspectos explicados anteriormente.Haciendo click en cada uno de ellos, podre-mos completar el cuadro de texto e ir presio-nando el botón Add (Agregar) para que sevaya formando la lista de elementos queaparecerá en la parte habitual, como ya nosha acostumbrado la interfaz de RTH (ver laFigura 5).

Trabajando con requisitos y sub-requisitos

Una vez que están definidos los valores paraestos tres aspectos de un requisito, los cualesdependerán exclusivamente de la clase deproyecto en el cual estemos trabajando,podremos agregar requisitos al proyecto.

RTH nos permite agregar requisitos de dosclases diferentes:� Requisito con fichero (Requirement – File).

Permite asociar un fichero de cualquierclase con las especificaciones del requisi-to. Solamente se incluye una breve des-cripción del requisito y el resto se encuen-tra en el fichero asociado.

� Requisito con registro (Requirement –Record). Permite definir todos los detallesdel requisito utilizando un editor, por locual, ofrece una trazabilidad más comple-ta que el anterior, pero lleva mucho mástrabajo para definirlo y para mantenerlo.Una de sus grandes ventajas es que luegopodremos realizar búsquedas en el conte-nido del detalle del requerimiento, lo cualpuede ayudarnos en el futuro.El uso de uno u otro dependerá del nivel

de trazabilidad que busquemos y de la clasede proyecto con el cual estemos trabajando,así como de la forma en la cual pensemos otengamos organizada la documentación decada requisito.

Para agregar un nuevo requisito a un pro-yecto, hay que hacer click en Requirements(Requisitos) en la barra superior y apareceráuna tabla con todos los requerimientos.Haciendo click en Add requirement – record(Agregar requisito con registro) o bien en

Add requirement – file (Agregar requisitocon fichero), según el tipo de requisito quese quiera insertar. Aparecerá un panel paracargar los siguientes datos de un requisitonuevo (ver la Figura 6):� Requirement name (nombre del requisito).� Detail (detalle). En los requisitos con

registro, nos facilita un editor que nospermite describir con gran precisión sudetalle, incluyendo cambios en el tamñode la tipografía, negritas, cursivas, tablasy diferentes estilos (formatos). Ver laFigura 6.

� File name (Nombre de fichero). En losrequisitos con fichero, nos permite selec-cionar un fichero que se asociará a éste. Porejemplo, en un requisito determinadopodemos asociar una especificación enformato Open document (.odt), la cual con-tendría todo el detalle funcional y de dise-ño del nuevo requisito, junto con su dia-grama UML (Unified Modelling Language –Lenguaje unificado de modelado).

� Reason for change (Razones para la modi-ficación).

� Version (Versión). El número de versión delrequerimiento.

� Area covered (Aspecto cubierto).� Doc type (Tipo de documento).� Status (Estado). RTH nos permite seleccio-

nar alguno de los siguientes estados paraun requisito, para facilitarnos el seguimien-to de un flujo de trabajo (workflow) orde-nado:� New (Nuevo).� Reviewed (Revisado).� Approved (Aprobado).� Rejected (Rechazado).� Implemented (Implementado).

� Priority (Prioridad). RTH nos permite selec-cionar alguno de los siguientes valores deprioridad para un requisito, para luegopoder verlos ordenados por ésta:� High (Alta).� Medium (Media).� Low (Baja).

� Assigned to (Asignada a). Permite indicar aqué usuario del proyecto se asignó elrequisito.

� Functionality (Funcionalidades). Podemosescoger varias funcionalidades (previa-mente definidas para el proyecto) a las queafecta este requisito manteniendo presio-nada la tecla Control (Ctrl), como en cual-quier cuadro de lista con posibilidad deselección múltiple.Una vez introducidos todos los valores, hay

que presionar el botón Create (Crear).Accederemos a la lista de requisitos, pudiendovisualizar el que hemos agregado (ver la Figura7), con una presentación a la que ya nos haacostumbrado RTH. Se asignará un identifica-dor único numérico para el nuevo requisito(ReqID).

En la parte superior podemos ver diferen-tes cuadros de lista desplegable y cuadros

15MUNDO nº106

www.revistasprofesionales.com

Tecnología y NegocioGestión de requisitos de software con RTH 1.6.3 (II)

Linux

Figura 6. Agregando un nuevo requisito con registro.

Figura 7. La lista de requisitos y la barra superior que permite filtrar por diferentescampos.

Gestion de requisitos 2:Gestion de requisitos 2 11/11/08 12:57 Página 15

de texto que nos permiten filtrar por diver-sas condiciones a los requisitos que semuestran en la tabla inferior. De esta mane-ra, fácilmente podemos acceder a visualizarsolamente un subconjunto del total derequisitos, después de especificar los valoresy de presionar el botón Filter (Filtrar).

Presionando en el vínculo Export to Excel(Exportar a Excel), nos generará un ficherocon extensión .XLS con todos los requisitosque están visibles en pantalla y sus campos,que podremos abrir con OpenOffice.org Calco bien con cualquier otra planilla de cálculocapaz de trabajar con este formato. Estafuncionalidad es muy útil para llevar a caboseguimientos, tareas y estadísticas que noestén incluidas en RTH.

Haciendo click en el vínculo que muestrael identificador único numérico para unrequisito (ReqID), accedemos a su fichadetallada, a partir de la cual tenemos accesoa diferentes acciones para llevar a cabo conéste. En RTH, al entrar en cada entidad,encontramos las operaciones que podemosefectuar con ésta, lo cual facilita mucho elaprendizaje de la herramienta tanto como suuso. Sin embargo, tenemos que prestaratención a los vínculos y a los botones, puessuelen cambiar de nombre aunque llevan acabo acciones similares. Si bien es un detallemenor, es muy común que encontremosbotones con nombres Add, Submit y Create.La interfaz es bastante similar, pero no paratodas las operaciones, pues determinadosgrupos respetan una metodología, perootros no, lo cual a veces hace que uno seconfunda con facilidad.

A partir de la ficha de un requisito, es posi-ble llevar a cabo lo siguiente:� Crear una o más pruebas (Tests) asociadas

a éste a través del vínculo Create Test(Crear prueba).

� Crear sub-requisitos o bien requisitos hijos(Child requirments) cuyo padre será éste, através del vínculo File (Crear un sub-requi-sito con fichero) o Record (Crear sub-requi-sito con registro).

� Visualizar el historial de las diferentes ver-siones del requisito, a través del vínculoHistory (Historial).

� Agregar una nueva versión, utilizando elbotón Add new version (Agregar nuevaversión del requisito).

� Actualizar el requisito, empleando elbotón Update requirement (Actualizar elrequisito).

� Eliminar el requisito, a través del botónDelete requirement (Eliminar el requisito).

� Bloquear el requisito, presionando el botónLock requirement (Bloquear el requisito) obien desbloquearlo con el botón Unlockrequirement (Desbloquear el requisito).

� Enviar notificaciones por correo electróni-co, haciendo click en el vínculoNotifications (Notificaciones).Una práctica que da buenos resultados y

brinda un equilibrio entre el trabajo necesa-rio y la trazabilidad conseguida consiste encrear un requisito con registro e incluir enéste una descripción lo suficientementedetallada para facilitar un buen nivel de tra-zabilidad y que se puedan llevar a cabo lasbúsquedas necesarias. Sin lugar a dudas, lainclusión de todo el detalle funcional o dediseño técnico de las modificaciones y tare-as que implica el requisito resultaría muyincomodo de incluir con el editor proporcio-nado por RTH. Por ende, se pueden crearsub-requisitos con ficheros que agreguen

todas las especificaciones necesarias utili-zando los tipos de ficheros que estén asocia-dos a las aplicaciones que mejor permitenpresentar la información necesaria. De estamanera, encontramos la forma de trabajarcon requisitos muy complejos sin perder latrazabilidad y sin que resulte ineficiente sugestión. También esto facilita que un únicorequisito tenga asociados múltiples ficheroscon especificaciones que pueden estar aso-ciadas a diferentes aplicaciones. Esta es unanecesidad muy común en los proyectos demediana o gran envergadura, en los cualesun requisito implica una especificación fun-cional en texto, un diagrama UML de casosde uso de Umbrello (por citar un ejemplo deaplicación capaz de trabajar con UML enLinux), un diagrama en Kivio, una planilla decálculo con determinadas fórmulas que sedeben aplicar, etc.

La facilidad que nos brinda RTH para ges-tionar los sub-requisitos hace que realmen-te se transforme la forma de trabajar con losrequisitos de tal manera que luego resultacasi imposible volver a participar de un pro-yecto en el cual no se utilice esta clase deherramientas. Como los sub-requisitos sevisualizan en forma plana en la tabla que semuestra en pantalla con todos los requisitos,existe otra vista que los presenta en formajerárquica con sus padres e hijos, a la cual seaccede con el vínculo Folder view (Vista en

16MUNDO nº106

www.revistasprofesionales.com

Tecnología y Negocio

Linux

Figura 8. Los requisitos organizados en forma jerárquica en la vista como carpetas.

Figura 9. La ficha de un requisito con sus sub-requisitos presentados en la tablainferior.

Gestion de requisitos 2:Gestion de requisitos 2 11/11/08 12:57 Página 16

forma de carpetas), como se muestra en laFigura 8.

También, cuando visualizamos la ficha delrequisito, en la parte inferior aparece la lista desus sub-requisitos, lo cual facilita muchísimoel trabajo con los requisitos complejos quedemandan una gran cantidad de documenta-ción (ver la Figura 9).

Como RTH está preparado para que variosusuarios puedan trabajar con los requisitos,permite que un usuario determinado lo puedabloquear, de manera tal que el resto de losusuarios no puedan realizar ninguna altera-ción al requisito. Es decir, el que lo bloquea seapodera de éste, hasta tanto lo desbloquee.

Haciendo click en el vínculo Home(Principal), podemos ver cómo se va modifi-cando la vista de la página principal en lacual nos muestra las novedades del proyectoen el cual estamos trabajando con los nuevosrequisitos y sub-requisitos que se fueronagregando.

Parametrizando las pruebas

Antes de poder comenzar a agregar nuevaspruebas, tenemos que parametrizar cincoaspectos indicando qué valores pueden con-tener, es decir, qué elementos aparecerán dis-ponibles para seleccionar en los cuadros delista desplegables correspondientes, de mane-ra similar a como hicimos anteriormente paralos requisitos:

� El aspecto cubierto por la prueba (testarea). Por ejemplo:� Bugs (Errores).� Nuevas funcionalidades.� Pruebas.� Resultados de pruebas.

� El tipo de documento de prueba (test docu-ment type). Por ejemplo:� Casos de prueba.� Reglas de funcionamiento.

� El entorno de la prueba (test environment).Por ejemplo:� Control de calidad (QA).� Desarrollo.� Producción.

� El ordenador en el cual se llevará a cabo laprueba (Test machine), con su nombre, suubicación y su dirección IP.

� El tipo de prueba (test type). Por ejemplo:� Funcional.� Rendimiento.� Regresión.Para definir toda esta parametrización,

debemos entrar en Manage (Gestionar) enla barra superior, hacer click en el nombredel proyecto y luego en Tests (Pruebas).Aparecerá una nueva barra con todos losaspectos explicados anteriormente.Haciendo click en cada uno de ellos, podre-mos completar los cuadros de texto corres-pondientes e ir presionando el botón Add(Agregar) para que se vaya formando la listade elementos que aparecerá en la parte

habitual, como ya nos ha acostumbrado lainterfaz de RTH.

Trabajando con pruebas

Una vez que están definidos los valores paraestos cinco aspectos de una prueba, loscuales dependerán exclusivamente de laclase de proyecto en el cual estemos traba-jando, podremos agregar pruebas para cadarequisito.

Para agregar una nueva prueba, nos con-viene hacer click en el vínculo Test (Prueba)dentro de la ficha del requisito, así quedaautomáticamente asociado a éste. Apareceráun panel para cargar los siguientes datos deuna nueva prueba (ver la Figura 11), entreotros datos de fechas:� Test name (Nombre de la prueba).� Purpose (Objetivo).� Comments (Comentarios).� Test status (Estado). RTH nos permite selec-

cionar alguno de los siguientes estadospara una prueba, para facilitarnos el segui-miento de un flujo de trabajo (workflow)ordenado:� New (Nueva).� Assigned (Asignada).� WIP (Work In Process – Trabajando en

la prueba).� Ready for review (Lista para revisión).� Completed (Completada).� Rework (Trabajando nuevamente).� Review test case (Revisar caso de prueba).� Review requirement (Revisar el requisi-

to asociado).� Priority (Prioridad). RTH nos permite selec-

cionar alguno de los siguientes valores deprioridad para una prueba, para luegopoder verlas ordenados por ésta:� High (Alta).� Medium (Media).� Low (Baja).

� Test area (El aspecto cubierto por la prueba).� Test type (El tipo de prueba).� QA owner (El usuario propietario de QA).� BA owner (El usuario propietario de BA).� Tester (El usuario responsable de llevar a

cabo la prueba).� Assigned to (Asignada a). Permite indicar a

qué usuario del proyecto se asignó la prueba.� Assined by (Asignada por). Facilita especifi-

car qué usuario del proyecto asignó la prue-ba a otro.Una vez introducidos todos los valores,

hay que presionar el botón Save (Guardar).Como podemos ver, nuevamente, según lapantalla cambia la etiqueta del botón, algoque seguramente cambiará en futuras ver-siones para normalizar la interfaz con elusuario. Accederemos a la lista de pruebas,

17MUNDO nº106Linuxwww.revistasprofesionales.com

Tecnología y NegocioGestión de requisitos de software con RTH 1.6.3 (II)

Figura 10. Parametrizando los ordenadores en los cuales se podrán ejecutar laspruebas.

Figura 11. Agregando una nueva prueba a un requisito.

Gestion de requisitos 2:Gestion de requisitos 2 11/11/08 12:57 Página 17

pudiendo visualizar la que hemos agregado(ver la Figura 12), con una presentación a laque ya nos ha acostumbrado RTH. Se asig-nará un identificador único numérico para lanueva prueba (ID). También vamos a encon-trar la lista de pruebas dentro de la ficha delrequisito al cual se encuentra asociada lanueva.