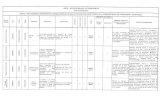

Matriz de Riesgos

description

Transcript of Matriz de Riesgos

Activo x Amenazas

Numero Nombre Criticidad Uso Tecnologia

1Alta Media Baja Alta Media Baja Alta Media

x x x

2Alta Media Baja Alta Media Baja Alta Media

3Alta Media Baja Alta Media Baja Alta Media

4Alta Media Baja Alta Media Baja Alta Media

5 DBA suplenteAlta Media Baja Alta Media Baja Alta Media

6Alta Media Baja Alta Media Baja Alta Media

7Alta Media Baja Alta Media Baja Alta Media

8 SI de ProduccionAlta Media Baja Alta Media Baja Alta Media

9 SI de RRHH localesAlta Media Baja Alta Media Baja Alta Media

10Alta Media Baja Alta Media Baja Alta Media

(15) Analistas / programadores del area

de Desarrollo

(8) Personal del area de Soporte de aplicaciones

(12) Personal del área de Operaciones

Personal de soporte informatico

SI SAP ECC 6.0 centralizado (Gestion

presupuestal, contable, financiera, logistica y

almacenes)

SI Comercial programado en PowerBuilder con

multiples faltantes de seguridad

Portafolio de proyectos informaticos (ej.

implementación del protocolo NTP en los

servidores, implementacion de un Sistema de Gestión de

Seguridad de la Información)

11Alta Media Baja Alta Media Baja Alta Media

12Alta Media Baja Alta Media Baja Alta Media

13Alta Media Baja Alta Media Baja Alta Media

14Alta Media Baja Alta Media Baja Alta Media

15Alta Media Baja Alta Media Baja Alta Media

x

16Alta Media Baja Alta Media Baja Alta Media

17Alta Media Baja Alta Media Baja Alta Media

18Alta Media Baja Alta Media Baja Alta Media

19 Parque de 580 PC’s Alta Media Baja Alta Media Baja Alta Media

20Alta Media Baja Alta Media Baja Alta Media

21Alta Media Baja Alta Media Baja Alta Media

22Alta Media Baja Alta Media Baja Alta Media

Planes operativos informaticos

Documentos generales (Metodología de ciclo de

vida de desarrollo de software; Lineamientos

de produccion, de gestion seguridad de la

informacion, entre otros)

Centro de datos (varios servidores)

Servidores para SI SAP, Comercial, RRHH,

Produccion

Servidores de base de datos

Servidores para servicios de red (Directorio activo,

servidor web, correo electronico, antivirus y

WSUS)

Plataforma Windows 2003 Server

Controles físicos y ambientales (alarmas, detectores de humo y humedad, sistema de

extinción automática FM-200, extintor manual,

equipo de aire acondicionado, equipos

UPS de 5KVA).

Red WAN corporativa (provista por la empresa

Level3)

Equipo de mantenimiento preventivo de una

empresa tercera para el area de operaciones

Red lateral abierta, para acceder a cualquier

dispositivo en la red WAN

22

23Alta Media Baja Alta Media Baja Alta Media

24 Firewalls Check PointAlta Media Baja Alta Media Baja Alta Media

25Alta Media Baja Alta Media Baja Alta Media

26Alta Media Baja Alta Media Baja Alta Media

27Alta Media Baja Alta Media Baja Alta Media

28 Firewall CISCO ASA 5510Alta Media Baja Alta Media Baja Alta Media

29 RoutersAlta Media Baja Alta Media Baja Alta Media

30Alta Media Baja Alta Media Baja Alta Media

31 Mecanismo de backupsAlta Media Baja Alta Media Baja Alta Media

32Alta Media Baja Alta Media Baja Alta Media

33 Antivirus SophosAlta Media Baja Alta Media Baja Alta Media

34Alta Media Baja Alta Media Baja Alta Media

Red lateral abierta, para acceder a cualquier

dispositivo en la red WAN

Equipo de filtrado Web basado en la tecnología

WebSense

Equipo de protección UTM basado en

tecnología FORTINET

Licencias de software de uso comercial (numero

inadeacuado)

VPN Site To Client para tele-trabajo

Pasarela de Pagos para soporte de pago con

tarjetas

Servidores de copias de seguridad

Plan de Contingencias Informáticas

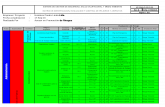

Activo x AmenazasRobo

Categoria Ataques intencionadosConfindencialidad Integridad Disponibilidad

Tecnologia Clasificacion

BajaA

X

Baja X

Baja X

Baja X

Baja X X

Baja X

Baja X

Baja X

Baja X

Baja X

Destruccion de información Acceso no autorizado

Categoria Ataques intencionados CategoriaConfindencialidad Integridad Disponibilidad Confindencialidad

X X

X X

X

X

X X

X X

X X X

Acceso no autorizado Suplantación de identidad de usuario

Ataques intencionados Categoria Ataques intencionadosIntegridad Disponibilidad Confindencialidad Integridad

X

X

X

X

X

Suplantación de identidad de usuario Ingenieria social

Ataques intencionados Categoria Ataques intencionadosDisponibilidad Confindencialidad Integridad Disponibilidad

X

X

X

X

X

Ataque de denegación de servicio Negligencia, errores de los usuarios

Categoria Ataques intencionados CategoriaConfindencialidad Integridad Disponibilidad Confindencialidad

X

X

X

X

Negligencia, errores de los usuarios Introducción de información incorrecta

Errores y fallos no intencionados Categoria Errores y fallos no intencionadosIntegridad Disponibilidad Confindencialidad Integridad

X X X

X X

X X

X X

X X

Introducción de información incorrecta Escape de información Errores y fallos no intencionados Categoria Errores y fallos no intencionados

Disponibilidad Confindencialidad Integridad Disponibilidad

X

X

X

X

X

X

Errores de configuracion Difusión de software dañinoCategoria Errores y fallos no intencionados Categoria

Confindencialidad Integridad Disponibilidad Confindencialidad

X

X

X

X

X

Difusión de software dañinoErrores y fallos no intencionados Categoria Errores y fallos no intencionadosIntegridad Disponibilidad Confindencialidad Integridad

Errores de mantenimiento / actualización de programas / programas pasados de tiempo

FuegoErrores y fallos no intencionados Categoria Errores y fallos no intencionados Categoria

DisponibilidadConfindencialidad Integridad DisponibilidadConfindencialidad

X X

X X

X X

X X

X X

Errores de mantenimiento / actualización de programas / programas pasados de tiempo

Errores de mantenimiento / actualización de equipos

Fuego Daños por aguaDesastres naturales Categoria Desastres naturales

Integridad DisponibilidadConfindencialidad Integridad Disponibilidad

X

X X

Desastres naturales Sobrecarga de voltajeCategoria Desastres naturales Categoria De origen industrial

Confindencialidad Integridad DisponibilidadConfindencialidad Integridad

X

Sobrecarga de voltaje Corte de suministro eléctricoDe origen industrial Categoria De origen industrial Categoria

DisponibilidadConfindencialidad Integridad DisponibilidadConfindencialidad

X

X

X

X

X

Condiciones inadecuadas de temperatura / humedad

De origen industrial Categoria De origen industrialIntegridad DisponibilidadConfindencialidad Integridad Disponibilidad

X X X

X X X

X X X

X X X

X X X

X

X

X

X

X

Condiciones inadecuadas de temperatura / humedad

Interrupción de servicios esenciales (Agua, luz, internet)

X X

X X

X X

X X

X

X

X X

X

X X X

X

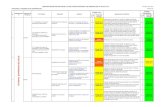

Activo x Amenazas

Numero Nombre Criticidad Uso

1

Alta Media Baja Alta

x x

2Alta Media Baja Alta

x

3Alta Media Baja Alta

x x

4Alta Media Baja Alta

x

5 DBA suplenteAlta Media Baja Alta

x

6

Alta Media Baja Alta

x

(15) Analistas /

programadores del area

de Desarrollo

(8) Personal del area de Soporte de

aplicaciones

(12) Personal del área de Operaciones

Personal de soporte

informatico

Equipo de mantenimiento preventivo

de una empresa

tercera para el area de

operaciones

Activo x Amenazas

Uso Tecnologia Clasificacion

Media Baja Alta Media Baja

A

x

Media Baja Alta Media BajaM

x x

Media Baja Alta Media BajaM

x

Media Baja Alta Media BajaM

x x

Media Baja Alta Media BajaM

x x

Media Baja Alta Media Baja

M

x x

Acceso no autorizado Suplantación de identidad de usuario

Categoria Ataques intencionados Categoria Ataques intencionadosConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X

X X

X X

X X

X X

X X

Ingenieria social Ataque de denegación de servicio

Categoria Ataques intencionados Categoria Ataques intencionadosConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X X

X X X

X X X

X X X

X X X

X X X

Negligencia, errores de los usuariosEscape de información

CategoriaErrores y fallos no intencionadosCategoriaErrores y fallos no intencionadosConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X

X X X

X X X

X X

X X X X

X X

Errores de configuracionCategoriaErrores y fallos no intencionadosCategoriaErrores y fallos no intencionados

ConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X X

X X X

X X X

X X X

X X X

X X X

Errores de mantenimiento / actualización de programas /

programas pasados de tiempo

FuegoCategoriaErrores y fallos no intencionadosCategoria Desastres naturales

ConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X

X X

X X

X X

X X

X X

Errores de mantenimiento / actualización de equipos

Activo x Amenazas

Numero Nombre Criticidad Uso

1Alta Media Baja Alta Media Baja

x x

2Alta Media Baja Alta Media Baja

x x

3 SI de ProduccionAlta Media Baja Alta Media Baja

x x

4 SI de RRHH localesAlta Media Baja Alta Media Baja

x x

5Alta Media Baja Alta Media Baja

x x

6Alta Media Baja Alta Media Baja

x x

7Alta Media Baja Alta Media Baja

x x

8Alta Media Baja Alta Media Baja

x x

9 Firewalls Check PointAlta Media Baja Alta Media Baja

x x

10Alta Media Baja Alta Media Baja

x x

11Alta Media Baja Alta Media Baja

x x

12Alta Media Baja Alta Media Baja

x x

13 Firewall CISCO ASA 5510Alta Media Baja Alta Media Baja

SI SAP ECC 6.0 centralizado (Gestion

presupuestal, contable, financiera, logistica y

almacenes)

SI Comercial programado en PowerBuilder con multiples faltantes de

seguridad

Plataforma Windows 2003 Server

Red WAN corporativa (provista por la empresa

Level3)

Red lateral abierta, para acceder a cualquier

dispositivo en la red WAN

Equipo de filtrado Web basado en la tecnología

WebSense

Equipo de protección UTM basado en tecnología

FORTINET

Licencias de software de uso comercial (numero

inadeacuado)

VPN Site To Client para tele-trabajo

13 Firewall CISCO ASA 5510x x

14Alta Media Baja Alta Media Baja

x x

15 Mecanismo de backupsAlta Media Baja Alta Media Baja

x x

16 Antivirus SophosAlta Media Baja Alta Media Baja

x x

Pasarela de Pagos para soporte de pago con

tarjetas

Activo x AmenazasRobo

Categoria Ataques intencionadosConfindencialidad Integridad

Tecnologia Clasificacion

Alta Media BajaA

X

x

Alta Media BajaM

X

x

Alta Media BajaA

X

x

Alta Media BajaM

X

x

Alta Media BajaM

x

Alta Media BajaA

x

Alta Media BajaM

x

Alta Media BajaA

X

x

Alta Media BajaA

X

x

Alta Media BajaA

X

x

Alta Media BajaB

X

x

Alta Media BajaM

X

x

Alta Media BajaA

X

Robo Destruccion de información

Ataques intencionados Categoria Ataques intencionadosDisponibilidad Confindencialidad Integridad Disponibilidad

X

X

X

X

X

X

X

X

X

X

X

X

Acceso no autorizado Suplantación de identidad de usuario

Categoria Ataques intencionados CategoriaConfindencialidad Integridad Disponibilidad Confindencialidad

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

Suplantación de identidad de usuario Ataque de denegación de servicio

Ataques intencionados Categoria Ataques intencionadosIntegridad DisponibilidadConfindencialidadIntegridadDisponibilidad

X X X

X X X

X X X

X X X

X X X

X X

X X

X X

X X

X X

X X

X X

X X

Negligencia, errores de los usuarios Introducción de información incorrecta

Categoria Errores y fallos no intencionados CategoriaConfindencialidad Integridad Disponibilidad Confindencialidad

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

Introducción de información incorrecta Escape de información Errores y fallos no intencionados Categoria Errores y fallos no intencionadosIntegridad Disponibilidad Confindencialidad Integridad

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

X X

Escape de información Errores de configuracionErrores y fallos no intencionados Categoria Errores y fallos no intencionados

Disponibilidad Confindencialidad Integridad Disponibilidad

X

X

X

X

X

X

X

X

X

X

X

X

X

Difusión de software dañinoCategoria Errores y fallos no intencionados Categoria Errores y fallos no intencionados

Confindencialidad Integridad Disponibilidad Confindencialidad Integridad

X X X X X

X X X X X

X X X X X

X X X X X

X X X X X

X X X X X

X X X X X

X X X X X

X X X X X

X X X X X

X X X

X X X X X

X X X X X

Errores de mantenimiento / actualización de programas / programas pasados de tiempo

Errores y fallos no intencionados Categoria Errores y fallos no intencionados CategoriaDisponibilidad Confindencialidad Integridad DisponibilidadConfindencialidad

X

X

X

X

X

X

X

X

X

X

X X

X

X

Errores de mantenimiento / actualización de programas / programas pasados de tiempo

Errores de mantenimiento / actualización de equipos

Interrupción de servicios esenciales (Agua, luz, internet)

De origen industrialIntegridadDisponibilidad

X

X

X

X

X

X

X

X

X

X

X

X

Interrupción de servicios esenciales (Agua, luz, internet)

Activo x Amenazas

Numero Nombre Criticidad

1

Alta Media Baja

X

2

Alta Media Baja

X

3

Alta Media Baja

X

4

Alta Media Baja

Portafolio de proyectos informaticos (ej.

implementación del protocolo NTP en los

servidores, implementacion de un Sistema de Gestión de

Seguridad de la Información)

Planes operativos informaticos

Documentos generales (Metodología de ciclo de

vida de desarrollo de software; Lineamientos

de produccion, de gestion seguridad de la

informacion, entre otros)

Plan de Contingencias Informáticas

Activo x Amenazas

Uso Tecnologia

Alta Media Baja Alta Media Baja

X

Alta Media Baja Alta Media Baja

X

Alta Media Baja Alta Media Baja

X

Alta Media Baja Alta Media Baja

Activo x AmenazasRobo

Categoria Ataques intencionadosConfindencialidad Integridad

Clasificacion

B

B

X

M

X

M

X

Destruccion de información Acceso no autorizado

Ataques intencionados CategoriaIntegridad Disponibilidad Confindencialidad

X X X

X X X

X X X

X X X

Suplantación de Documento Ingenieria social

Ataques intencionados CategoriaDisponibilidad Confindencialidad

Ingenieria social Ataque de denegación de servicio

Ataques intencionados CategoriaIntegridad Disponibilidad Confindencialidad

Ataque de denegación de servicio Negligencia, errores de los usuarios

Ataques intencionados CategoriaIntegridad Disponibilidad Confindencialidad

Negligencia, errores de los usuarios Introducción de información incorrecta

Errores y fallos no intencionados CategoriaIntegridad Disponibilidad Confindencialidad

X

X

Introducción de información incorrecta Escape de información Errores y fallos no intencionados CategoriaErrores y fallos no intencionados

Integridad Disponibilidad ConfindencialidadIntegridad

X

X X X

X

X X X

Escape de información Errores y fallos no intencionadosCategoriaErrores y fallos no intencionadosCategoriaErrores y fallos no intencionados

DisponibilidadConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridad

X X

X

X X

Errores de mantenimiento / actualización de programas /

programas pasados de tiempoErrores de mantenimiento /

actualización de equipos

Fuego Daños por aguaErrores y fallos no intencionadosCategoria Desastres naturales Categoria Desastres naturales

DisponibilidadConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridad

X

X X X

X X X X

X X X

Errores de mantenimiento / actualización de equipos

Daños por agua Desastres naturalesDesastres naturales Categoria Desastres naturales Categoria De origen industrial

DisponibilidadConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridad

X X

X X

X X X

X X

Condiciones inadecuadas de temperatura / humedad

De origen industrial Categoria De origen industrialDisponibilidadConfindencialidadIntegridadDisponibilidad

X

X X

X X

Condiciones inadecuadas de temperatura / humedad

Interrupción de servicios esenciales (Agua, luz, internet)

Activo x Amenazas

Numero Nombre Criticidad

1

Alta Media Baja

x

2

Alta Media Baja

x

3

Alta Media Baja

x

4

Alta Media Baja

x

5

Alta Media Baja

Centro de datos (varios servidores)

Servidores para SI SAP, Comercial, RRHH,

Produccion

Servidores de base de datos

Servidores para servicios de red

(Directorio activo, servidor web, correo

electronico, antivirus y WSUS)

Controles físicos y ambientales (alarmas, detectores de humo y humedad, sistema de extinción automática

FM-200, extintor manual, equipo de aire acondicionado, equipos

UPS de 5KVA).

5

x

6 Parque de 580 PC’s

Alta Media Baja

x

7 Routers

Alta Media Baja

x

8

Alta Media Baja

x

Controles físicos y ambientales (alarmas, detectores de humo y humedad, sistema de extinción automática

FM-200, extintor manual, equipo de aire acondicionado, equipos

UPS de 5KVA).

Servidores de copias de seguridad

Activo x Amenazas

Uso Tecnologia

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Alta Media Baja Alta Media Baja

x x

Activo x AmenazasRobo Destruccion de información

Categoria Ataques intencionados Categoria Ataques intencionadosConfindencialidadIntegridad DisponibilidadConfindencialidadIntegridad

Clasificacion

A

X X

M

X X

M

X X

M

X X

M

Destruccion de información Acceso no autorizado

Ataques intencionados Categoria Ataques intencionadosDisponibilidadConfindencialidadIntegridad Disponibilidad

X X X X

X X X X

X X X X

X X X X

Negligencia, errores de los usuariosEscape de información

Categoria Errores y fallos no intencionados CategoriaErrores y fallos no intencionadosConfindencialidad Integridad DisponibilidadConfindencialidadIntegridad

X X X X X

X X X X X

X X X X X

X X X X X

X X

Escape de información Errores de configuracion Difusión de software dañinoErrores y fallos no intencionadosCategoriaErrores y fallos no intencionadosCategoriaErrores y fallos no intencionados

DisponibilidadConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridad

X X X X X X

X X X X X X

X X X X X X

X X X X X X

X X X X X X

Difusión de software dañinoErrores y fallos no intencionadosCategoriaErrores y fallos no intencionadosCategoriaErrores y fallos no intencionados

DisponibilidadConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridad

X X X X

X X X X

X X X X

X X X X

X

Errores de mantenimiento / actualización de programas /

programas pasados de tiempoErrores de mantenimiento /

actualización de equipos

Fuego Daños por aguaErrores y fallos no intencionadosCategoria Desastres naturales Categoria

DisponibilidadConfindencialidadIntegridadDisponibilidadConfindencialidad

X X X

X X X

X X X

X X X

Errores de mantenimiento / actualización de equipos

Daños por agua Desastres naturalesDesastres naturales Categoria Desastres naturales

Integridad DisponibilidadConfindencialidadIntegridadDisponibilidad

X X X X

X X X X

X X X X

X X X X

X X

Sobrecarga de voltaje Corte de suministro eléctricoCategoria De origen industrial Categoria De origen industrial

ConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X X

X X X

X X X

X X X

Categoria De origen industrial Categoria De origen industrialConfindencialidadIntegridadDisponibilidadConfindencialidadIntegridadDisponibilidad

X X

X X

X X

X X

X

Condiciones inadecuadas de temperatura / humedad

Interrupción de servicios esenciales (Agua, luz, internet)