Ataques de Seguridad. Trabajo de Redes.

-

Upload

nairelys-calderon -

Category

Documents

-

view

4 -

download

0

description

Transcript of Ataques de Seguridad. Trabajo de Redes.

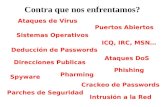

Ataques de seguridad.Los ataques a la seguridad se pueden clasificar en ataques pasivos y activos:Ataques pasivos.En los ataques pasivos el atacante no altera la comunicacin, sino que nicamente la escucha o monitoriza, para obtener informacin que est siendo transmitida. Sus objetivos son la intercepcin de datos y el anlisis de trfico, una tcnica ms sutil para obtener informacin de la comunicacin, que puede consistir en:*Obtencin del origen y destinatario de la comunicacin, leyendo las cabeceras de los paquetes monitorizados.*Control del volumen de trfico intercambiado entre las entidades monitorizadas, obteniendo as informacin acerca de actividad o inactividad inusuales.*Control de las horas habituales de intercambio de datos entre las entidades de la comunicacin, para extraer informacin acerca de los perodos de actividad.Los ataques pasivos son muy difciles de detectar, ya que no provocan ninguna alteracin de los datos. Sin embargo, es posible evitar su xito mediante el cifrado de la informacin y otros mecanismos que se vern ms adelante.Ataques pasivos De la misma forma, existen varios tipos de ataques pasivos. En la siguiente tabla se muestran cada uno de ellos junto con sus objetivos bsicos:

Ataques activos.Estos ataques implican algn tipo de modificacin del flujo de datos transmitido o la creacin de un falso flujo de datos, pudiendo subdividirse en cuatro categoras:

*Suplantacin de identidad: el intruso se hace pasar por una entidad diferente. Normalmente incluye alguna de las otras formas de ataque activo. Por ejemplo, secuencias de autenticacin pueden ser capturadas y repetidas, permitiendo a una entidad no autorizada acceder a una serie de recursos privilegiados suplantando a la entidad que posee esos privilegios, como al robar la contrasea de acceso a una cuenta.Un ejemplo de ataque por suplantacin de identidad podra ser: Ms all de interceptar un mensaje, un usuario podra construir un mensaje con las entradas deseadas, transmitindolo posteriormente a otro usuario como si procediera de la entidad suplantada, como por ejemplo la entidad de un administrador. Por consiguiente, el usuario receptor acepta el mensaje y reacciona ante el mensaje como si del administrador procediera. El mensaje podra ser cualquier tipo de informacin, como un fichero de los usuarios que estn autorizados o no

*Reactuacin: uno o varios mensajes legtimos son capturados y repetidos para producir un efecto no deseado, como por ejemplo ingresar dinero repetidas veces en una cuenta dada.Un ejemplo de una posible consecuencia de un ataque mediante repeticin de mensajes sera: Haber ingresado dinero repetidas veces en una cuenta dada.

*Modificacin de mensajes: una porcin del mensaje legtimo es alterada, o los mensajes son retardados o reordenados, para producir un efecto no autorizado. Por ejemplo, el mensaje Ingresa un milln de pesetas en la cuenta A podra ser modificado para decir Ingresa un milln de pesetas en la cuenta B.Para el caso de ataques mediante modificacin de mensajes, algunos de sus objetivos podran ser: alterar un programa para que funcione de forma diferente o modificar una orden, por ejemplo, en lugar del mensaje Ingresa un milln de pesetas en la cuenta A, podra ser modificado para decir Ingresa un milln de pesetas en la cuenta B.

*Degradacin fraudulenta del servicio: impide o inhibe el uso normal o la gestin de recursos informticos y de comunicaciones. Por ejemplo, el intruso podra suprimir todos los mensajes dirigidos a una determinada entidad o se podra interrumpir el servicio de una red inundndola con mensajes espurios. Entre estos ataques se encuentran los de denegacin de servicio, consistentes en paralizar temporalmente el servicio de un servidor de correo, Web, FTP, etcAlgunos ejemplos de ataques mediante interrupcin de servicio son: Suprimir todos los mensajes dirigidos a una determinada entidad, Interrumpir el servicio de una red inundndola con mensajes espurios o Deshabilitar el sistema de gestin de ficheros.

En la siguiente tabla se muestran cada una de ellos junto con sus objetivos primarios y sus soluciones:

Algoritmos de cifrado simtricoDentro de estos algoritmos distinguimos dos tipos de algoritmos en funcin de la cantidad de datos de entrada que manejan a la vez: algoritmos de cifrado por bloques y algoritmos de cifrado de flujo.Cifrado por bloquesLos algoritmos de cifrado por bloques toman bloques de tamao fijo del texto en claro y producen un bloque de tamao fijo de texto cifrado, generalmente del mismo tamao que la entrada. El tamao del bloque debe ser lo suficientemente grande como para evitarataques de texto cifrado. La asignacin de bloques de entrada a bloques de salida debe ser uno a uno para hacer el proceso reversible y parecer aleatoria.Para la asignacin de bloques los algoritmos de cifrado simtrico realizansustitucionesypermutacionesen el texto en claro hasta obtener el texto cifrado.Lasustitucines el reemplazo de un valor de entrada por otro de los posibles valores de salida, en general, si usamos un tamao de bloquek, el bloque de entrada puede ser sustituido por cualquiera de los2K bloques posibles.Lapermutacines un tipo especial de sustitucin en el que los bits de un bloque de entrada son reordenados para producir el bloque cifrado, de este modo se preservan las estadsticas del bloque de entrada (el nmero de unos y ceros).Los algoritmos de cifrado por bloquesiterativosfuncionan aplicando en sucesivas rotaciones una transformacin (funcin de rotacin) a un bloque de texto en claro. La misma funcin es aplicada a los datos usando una subclave obtenida de la clave secreta proporcionada por el usuario. El nmero de rotaciones en un algoritmo de cifrado por bloques iterativo depende del nivel de seguridad deseado.Un tipo especial de algoritmos de cifrado por bloquesiterativosson los denominadosalgoritmos de cifrado de Feistel. En estos algoritmos el texto cifrado se obtiene del texto en claro aplicando repetidamente la misma transformacin o funcin de rotacin. El funcionamiento es como sigue: el texto a cifrar se divide en dos mitades, la funcin de rotacin se aplica a una mitad usando una subclave y la salida de la funcin se emplea para hacer una o-exclusiva con la otra mitad, entonces se intercambian las mitades y se repite la misma operacin hasta la ltima rotacin, en la que no hay intercambio. Una caracterstica interesante de estos algoritmos es que la cifrado y descifrado son idnticas estructuralmente, aunque las subclaves empleadas en la cifrado se toman en orden inverso en la descifrado.Para aplicar un algoritmo por bloques es necesario descomponer el texto de entrada en bloques de tamao fijo. Esto se puede hacer de varias maneras:1. ECB (ElectronicCode Book). Se parte el mensaje en bloques dekbits, rellenando el ultimo si es necesario y se encripta cada bloque. para descifrar se trocea el texto cifrado en bloques dekbits y se desencripta cada bloque. Este sistema es vulnerable a ataques ya que dos bloques idnticos de la entrada generan el mismo bloque de salida. En la prctica no se utiliza.2. CBC (Cipher Block Chaining). Este mtodo soluciona el problema del ECB haciendo una o-exclusiva de cada bloque de texto en claro con el bloque anterior cifrado antes de cifrar. para el primer bloque se usa unvector de inicializacin. Este es uno de los esquemas ms empleados en la prctica.3. OFB (Output Feedback Mode). Este sistema emplea laclave de la sesinpara crear un bloque pseudoaleatorio grande (pad) que se aplica en o-exclusiva al texto en claro para generar el texto cifrado. Este mtodo tiene la ventaja de que elpadpuede ser generado independientemente del texto en claro, lo que incrementa la velocidad de cifrado y descifrado.4. CFB (Cipher Feedback Mode). Variante del mtodo anterior para mensajes muy largos.

Cifrado de flujo de datosGeneralmente operan sobre 1 bit (o sobre bytes o palabras de 16 32 bits) de los datos de entrada cada vez. El algoritmo genera una secuencia (secuencia cifranteokeystreamen ingls) de bits que se emplea como clave. La cifrado se realiza combinando la secuencia cifrante con el texto en claro.El paradigma de este tipo de algoritmos es elOne Time Pad, que funciona aplicando una XOR (o-exclusiva) a cada bit de la entrada junto con otro generado aleatoriamente para obtener cada bit de la salida. La secuencia de bits aleatorios es la clave de la sesin, secuencia de cifrado o elpad, que es del mismo tamao que la entrada y la salida. para recuperar el texto original el texto cifrado debe pasar por el mismo proceso empleado para cifrar usando el mismopad. Este algoritmo es conocido por ser el nico incondicionalmente seguro, aunque, como las claves son del mismo tamao que la entrada, es de poca utilidad prctica.Los algoritmos de este tipo son intentos de conseguir algoritmos prcticos que se aproximen al funcionamiento delone time pad.

Algoritmos de cifrado simtricoDESEl DES (Data Encription StandardoEstndar de Encriptacin de Datos) es el nombre del documento FIPS (Federal Information Processing Standard) 46-1 del Instituto Nacional de Estndares y Tecnologa (NIST) del Departamento de Comercio de Estados Unidos. Fue publicado en 1977. En este documento se describe el DEA (Data Encription AlgorithmoAlgoritmo de Encriptacin de Datos. Es el algoritmo de cifrado simtrico ms estudiado, mejor conocido y ms empleado del mundo.El DEA (llamado con frecuencia DES) es un algoritmo de cifrado por bloques de 64 bits de tamao. Emplea una clave de 56 bits durante la ejecucin (se eliminan 8 bits de paridad del bloque de 64). El algoritmo fue diseado para ser implementado en hardware. Cuando se utiliza en comunicaciones ambos participantes deben conocer la clave secreta (para intercambiarla se suelen emplear algoritmos de clave pblica). El algoritmo se puede usar para encriptar y desencriptar mensajes, generar y verificar cdigos de autentificacin de mensajes (MAC) y para encriptacin de un slo usuario (p. ej para guardar un archivo en disco).Aunque el DES era un algoritmo computacionalmente seguro, esto ha dejado de ser cierto, ya que con hardware especfico es posible realizar ataques por fuerza bruta que descubran una clave en pocos das. El problema principal es que el tamao de la clave (56 bits) es demasiado pequeo para la potencia de clculo actual. De hecho, el DES dej de ser el algoritmo empleado por el gobierno norteamericano en Noviembre de 1998 y de momento (hasta que el AES sea elegido), emplean el Triple DES.Triple-DESConsiste en encriptar tres veces una clave DES. Esto se puede hacer de varias maneras: DES-EEE3: Tres encriptaciones DES con tres claves distintas. DES-EDE3: Tres operaciones DES con la secuencia encriptar-desencriptar-encriptar con tres claves diferentes. DES-EEE2 y DES-EDE2: Igual que los anteriores pero la primera y tercera operacin emplean la misma clave.Dependiendo del mtodo elegido, el grado de seguridad vara; el mtodo ms seguro es el DES-EEE3.AESEl AES (Advanced Encription StandardoEstndar Criptogrfico Avanzado) es un algoritmo de cifrado por bloques destinado a reemplazar al DES como estndar.En la actualidad se han aceptado 15 propuestas de estndar de las que saldrn 5 candidatos para una revisin ms completa. El proceso no parece que vaya a terminar hasta pasado el ao 2000.RC2El RC2 es un algoritmo de cifrado por bloques de clave de tamao variable diseado por Ron Rivest de RSA Data Security (la RC quiere decirRon's CodeoRivest's Cipher).El algoritmo trabaja con bloques de 64 bits y entre dos y tres veces ms rpido que el DES en software. Se puede hacer ms o menos seguro que el DES contra algoritmos de fuerza bruta eligiendo el tamao de clave apropiadamente.El algoritmo est diseado para reemplazar al DES.

RC4El RC4 es un algoritmo de cifrado de flujo diseado por Ron Rivest para RSA Data Security. Es un algoritmo de tamao de clave variable con operaciones a nivel de byte. Se basa en el uso de una permutacin aleatoria y tiene un periodo estimado de ms de 10. Adems, es un algoritmo de ejecucin rpida en software.El algoritmo se emplea para encriptacin de ficheros y para encriptar la comunicacin en protocolos como el SSL (TLS).RC5El RC5 es un algoritmo parametrizable con tamao de bloque variable, tamao de clave variable y nmero de rotaciones variable. Los valores ms comunes de los parmetros son 64 o 128 bits para el tamao de bloque, de 0 a 255 rotaciones y claves de 0 a 2048 bits. Fue diseado en 1994 por Ron Rivest.El RC5 tiene 3 rutinas: expansin de la clave, encriptacin y desencriptacin. En la primera rutina la clave proporcionada por el usuario se expande para llenar una tabla de claves cuyo tamao depende del nmero de rotaciones. La tabla se emplea en la encriptacin y desencriptacin. Para la encriptacin slo se emplean tres operaciones: suma de enteros, o-exclusiva de bits y rotacin de variables.La mezcla de rotaciones dependientes de los datos y de distintas operaciones lo hace resistente al criptoanlisis lineal y diferencial. El algoritmo RC5 es fcil de implementar y analizar y, de momento, se considera que es seguro.IDEAEl IDEA (International Data Encription Algorithm) es un algoritmo de cifrado por bloques de 64 bits iterativo. La clave es de 128 bits. La encriptacin precisa 8 rotaciones complejas. El algoritmo funciona de la misma forma para encriptar que para desencriptar (excepto en el clculo de las subclaves). El algoritmo es fcilmente implementable en hardware y software, aunque algunas de las operaciones que realiza no son eficientes en software, por lo que su eficiencia es similar a la del DES.El algoritmo es considerado inmune al criptoanlisis diferencial y no se conocen ataques por criptoanlisis lineal ni debilidades algebraicas. La nica debilidad conocida es un conjunto de 251 claves dbiles, pero dado que el algoritmo tiene 2claves posibles no se considera un problema serio.SAFEREl SAFER (Secure And Fast Encription Routine) es un algoritmo de cifrado por bloques no propietario. Est orientado a bytes y emplea un tamao de bloque de 64 bits y claves de 64 (SAFER K-64) o 128 bits (SAFER K-128). Tiene un nmero variable de rotaciones, pero es recomendable emplear como mnimo 6.El algoritmo original fue considerado inmune al criptoanlisis lineal y diferencial, pero Knudsen descubri una debilidad en el generador de claves y el algoritmo fue modificado (SAFER SK-64 y SAFER SK-128).BlowfishEs un algoritmo de cifrado por bloques de 64 bits desarrollado por Scheiner. Es un algoritmo de tipo Feistel y cada rotacin consiste en una permutacin que depende de la clave y una sustitucin que depende de la clave y los datos. Todas las operaciones se basan en o-exclusivas sobre palabras de 32 bits. La clave tiene tamao variable (con un mximo de 448 bits) y se emplea para generar varios vectores de subclaves.Este algoritmo se diseo para mquinas de 32 bits y es considerablemente ms rpido que el DES.El algoritmo es considerado seguro aunque se han descubierto algunas claves dbiles, un ataque contra una versin del algoritmo con tres rotaciones y un ataque diferencial contra una variante del algoritmo.

Distribucin de claves: A podra seleccionar una clave y entregrsela fsicamente a B. Una tercera parte podra seleccionar la clave y entregrsela fsicamente a B y A. Si A y B han utilizado previa y recientemente una clave, una parte podra transmitir la nueva clave a otra cifrada usando la antigua. Si A y B han utilizado previa y recientemente una clave, una de las partes podra transmitir a la otra la nueva clave cifrada con la antigua clave. Si A y B tienen cada uno una conexin cifrada con una tercera parte C, C podra entregar a B y A una clave a travs de los enlaces cifrados.

Distribucin automtica de claves Clave de sesin: Durante la duracin de la conexin lgica, todos los datos de usuario se cifran con una clave de sesin de un solo uso. Al terminar la sesin o la conexin, la clave de sesin se destruye. Se utiliza para los datos de usuario. Clave permanente: Se emplea entre entidades para la distribucin de claves de sesin. Centro de distribucin de claves: Determina a qu sistemas se les permite comunicarse entre ellos. El centro de distribucin de claves proporciona una clave de sesin para esa conexin. Mdulo de servicio de seguridad (SSM): Lleva a cabo el cifrado extremo a extremo. Obtiene las claves de sesin en nombre de los usuarios.

Autenticacin de mensajesProteger contra ataques activos: Falsificacin de datos. Transacciones. Un mensaje se dice estar autenticado cuando es genuino y proviene del origen pretendido. La autenticacin de mensajes es un procedimiento que permite a las partes que se comunican verificar que los mensajes recibidos son autnticos, verificar que el contenido del mensaje no se ha alterado, que el origen es autntico y verificar la temporizacin de un mensaje.Autenticacin mediante cifrado simtrico: Supone que solamente el emisor y el receptor comparten una clave. El mensaje incluye: Un cdigo de deteccin de errores, un nmero de secuencia, una marca de tiempo.Autenticacin de mensajes sin cifrado de mensajes: Se genera una etiqueta de autenticacin que se incorpora al mensaje para su transmisin. El mensaje mismo no est cifrado. Es til cuando: el mismo mensaje se difunde a diferentes destinos, el sistema responsable lleva a cabo la autenticacin, una de las partes soporta una carga muy elevada, el cifrado se aade a la carga de trabajo, puede autenticar mensajes de forma aleatoria, los programas autenticados sin cifrado se pueden ejecutar sin decodificacin.Funcin de dispersin de un solo sentido: Acepta un mensaje de longitud variable y produce un resumen del mensaje de longitud fija como salida. Funciones de dispersin seguras: La funcin de dispersin debe tener las siguientes propiedades: Puede ser aplicada a un bloque de datos de cualquier tamao. Produce una salida de longitud fija. Es relativamente fcil calcular. Es relativamente fcil calcular. Es fcil generar un cdigo dado un mensaje, pero virtualmente imposible generar un mensaje a partir de un cdigo. No se puede encontrar un mensaje alternativo que produzca el mismo valor de resumen que un mensaje dado.Redes privadas virtuales (VPN)Lasredes de rea local(LAN) son las redes internas de las organizaciones, es decir las conexiones entre los equipos de una organizacin particular. Estas redes se conectan cada vez con ms frecuencia a Internet mediante unequipo de interconexin. Muchas veces, las empresas necesitan comunicarse por Internet con filiales, clientes o incluso con el personal que puede estar alejado geogrficamente.Sin embargo, los datos transmitidos a travs de Internet son mucho ms vulnerables que cuando viajan por una red interna de la organizacin, ya que la ruta tomada no est definida por anticipado, lo que significa que los datos deben atravesar una infraestructura de red pblica que pertenece a distintas entidades. Por esta razn, es posible que a lo largo de la lnea, un usuario entrometido,escuchela red o incluso secuestre la seal. Por lo tanto, la informacin confidencial de una organizacin o empresa no debe ser enviada bajo tales condiciones.La primera solucin para satisfacer esta necesidad de comunicacin segura implica conectar redes remotas mediantelneas dedicadas. Sin embargo, como la mayora de las compaas no pueden conectar dos redes de rea local remotas con una lnea dedicada, a veces es necesario usar Internet como medio de transmisin.Una buena solucin consiste en utilizar Internet como medio de transmisin con un protocolo de tnel, que significa que los datos se encapsulan antes de ser enviados de maneracifrada. El trminoRed privada virtual(abreviadoVPN) se utiliza para hacer referencia a la red creada artificialmente de esta manera.

Se dice que esta red esvirtualporque conecta dos redes "fsicas" (redes de rea local) a travs de una conexin poco fiable (Internet) yprivadaporque slo los equipos que pertenecen a una red de rea local de uno de los lados de la VPN pueden "ver" los datos.Por lo tanto, el sistema VPN brinda una conexin segura a un bajo costo, ya que todo lo que se necesita es el hardware de ambos lados. Sin embargo, no garantiza una calidad de servicio comparable con una lnea dedicada, ya que la red fsica es pblica y por lo tanto no est garantizada. Funcionamiento de una VPNUna red privada virtual se basa en unprotocolodenominadoprotocolo de tnel, es decir, un protocolo quecifralos datos que se transmiten desde un lado de la VPN hacia el otro.La palabra "tnel" se usa para simbolizar el hecho que los datos estn cifrados desde el momento que entran a la VPN hasta que salen de ella y, por lo tanto, son incomprensibles para cualquiera que no se encuentre en uno de los extremos de la VPN, como si los datos viajaran a travs de un tnel. En unaVPNde dos equipos, elcliente de VPNes la parte que cifra y descifra los datos del lado del usuario y elservidor VPN(comnmente llamadoservidor de acceso remoto) es el elemento que descifra los datos del lado de la organizacin.De esta manera, cuando un usuario necesita acceder a la red privada virtual, su solicitud se transmite sin cifrar al sistema de pasarela, que se conecta con la red remota mediante la infraestructura de red pblica como intermediaria; luego transmite la solicitud de manera cifrada. El equipo remoto le proporciona los datos al servidor VPN en su red y ste enva la respuesta cifrada. Cuando el cliente de VPN del usuario recibe los datos, los descifra y finalmente los enva al usuario.

FirewallUnfirewalles un sistema que protege a un ordenador o a una red de ordenadores contra intrusiones provenientes de redes de terceros (generalmente desde internet). Un sistema de firewall filtra paquetes de datos que se intercambian a travs de internet. Por lo tanto, se trata de unapasarela de filtradoque comprende al menos las siguientes interfaces de red: Una interfaz para la red protegida (red interna). Una interfaz para la red externa.

El sistema firewall es un sistema de software, a menudo sustentado por un hardware de red dedicada, que acta como intermediario entrela red local(u ordenador local) y una o ms redes externas. Un sistema de firewall puede instalarse en ordenadores que utilicen cualquier sistema siempre y cuando: La mquina tenga capacidad suficiente como para procesar el trfico El sistema sea seguro No se ejecute ningn otro servicio ms que el servicio de filtrado de paquetes en el servidor

En caso de que el sistema de firewall venga en una caja negra (llave en mano), se aplica el trmino "aparato".

Cmo funciona un sistema Firewall?Un sistema firewall contiene un conjunto de reglas predeterminadas que le permiten al sistema: Autorizar la conexin (permitir). Bloquear la conexin (denegar). Rechazar el pedido de conexin sin informar al que lo envi (negar).

Todas estas reglas implementan un mtodo de filtrado que depende de lapoltica de seguridad adoptada por la organizacin. Las polticas de seguridad se dividen generalmente en dos tipos que permiten:

La autorizacin de slo aquellas comunicaciones que se autorizaron explcitamente. "Todo lo que no se ha autorizado explcitamente est prohibido" El rechazo de intercambios que fueron prohibidos explcitamente. (El primer mtodo es sin duda el ms seguro. Sin embargo, impone una definicin precisa y restrictiva de las necesidades de comunicacin). Limitaciones del FirewallPor supuesto que los sistemas firewall no brindan seguridad absoluta; todo lo contrario. Los firewalls slo ofrecen proteccin en tanto todas las comunicaciones salientes pasen sistemticamente a travs de stos y estn configuradas correctamente. Los accesos a la red externa que sortean el firewall tambin son puntos dbiles en la seguridad. Claramente, ste es el caso de las conexiones que se realizan desde la red interna mediante unmdemo cualquier otro medio de conexin que evite el firewall.Asimismo, la adicin de medios externos de almacenamiento a los ordenadores de sobremesa o porttiles de red interna puede daar enormemente la poltica de seguridad general.Para garantizar un nivel mximo de proteccin, debe ejecutarse un firewall en el ordenador y su registro de actividad debe controlarse para poder detectar intentos de intrusin o anomalas. Adems, se recomienda controlar la seguridad (por ejemplo, inscribindose para recibir alertas de seguridad de CERT) a fin de modificar los parmetros del dispositivo de firewall en funcin de las alertas publicadas.La instalacin de un firewall debe llevarse a cabo de la mano de una poltica de seguridad real.Capa de sockets segura (SSL) y capa de transporte segura (TLS).Un mtodo alternativo que no necesita modificaciones en los equipos de interconexin es introducir la seguridad en los protocolos de transporte. La solucin ms usada actualmente es el uso del protocolo SSL o de otros basados en SSL.Este grupo de protocolos comprende: El protocolo de transporte Secure Sockets Layer (SSL), desarrollado por Netscape Communications a principios de los aos 90. La primera versin de este protocolo ampliamente difundida y implementada fue la 2.0. Poco despus Netscape public la versin 3.0, con muchos cambios respecto a la anterior, que hoy ya casi no e utiliza. La especificacin Transport Layer Security (TLS), elaborada por la IETF (Internet Engineering Task Force). La versin 1.0 del protocolo TLS est publicada en el documento RFC 2246. Es prcticamente equivalente a SSL 3.0 con algunas pequeas diferencias, por lo que en ciertos contextos se considera el TLS 1.0 como si fuera el protocolo SSL 3.1. Caractersticas del protocolo SSL/TLS El objetivo inicial del diseo del protocolo SSL fue proteger las conexiones entre clientes y servidores web con el protocolo HTTP. Esta proteccin deba permitir al cliente asegurarse que se haba conectado al servidor autntico, y enviarle datos confidenciales, como por ejemplo un nmero de tarjeta de crdito, con la confianza que nadie ms que el servidor sera capaz de ver estos datos. Las funciones de seguridad, pero, no se implementaron directamente en el protocolo de aplicacin HTTP, si no que se opt por introducirlas a nivel de transporte. De este modo podra haber muchas ms aplicaciones que hicieran uso de esta funcionalidad. Con este fin se desarroll una interfaz de acceso a los servicios del nivel de Datagramas en WTLS Una caracterstica distintiva del WTLS es que no solamente permite proteger conexiones TCP, como hacen SSL y TLS, si no que tambin define un mecanismo de proteccin para las comunicaciones en modo datagrama, usadas en diversas aplicaciones mviles de transporte basada en la interfaz estndar de los sockets. En esta nueva interfaz, funciones como connect, accept, send o recv fueron sustituidas por otras equivalentes pero que utilizaban un protocolo de transporte seguro: SSL_connect, SSL_accept, SSL_send, SSL_recv, etc. El diseo se realiz de tal modo que cualquier aplicacin que utilizara TCP a travs de las llamadas de los sockets poda hacer uso del protocolo SSL solamente cambiando estas llamadas. De aqu proviene el nombre del protocolo.

Los servicios de seguridad que proporcionan los protocolos SSL/TLS son: Confidencialidad: El flujo normal de informacin en una conexin SSL/TLS consiste en intercambiar paquetes con datos cifrados mediante claves simtricas (por motivos de eficiencia y rapidez). Al inicio de cada sesin, cliente y servidor se ponen de acuerdo en que claves utilizarn para cifrar los datos. Siempre se utilizan dos claves distintas: una para los paquetes enviados del cliente al servidor, y la otra para los paquetes enviados en sentido contrario. Para evitar que un intruso que est escuchando el dilogo inicial pueda saber cules son las claves acordadas, se sigue un mecanismo seguro de intercambio de claves, basado en criptografa de clave pblica. El algoritmo concreto para este intercambio tambin se negocia durante el establecimiento de la conexin.Autenticacin de entidad: Con un protocolo de reto-respuesta basado en firmas digitales el cliente pude confirmar la identidad del servidor al cual se ha conectado. Para validar las firmas el cliente necesita conocer la clave pblica del servidor, y esto normalmente se realiza a travs de certificados digitales. SSL/TLS tambin prev la autenticacin del cliente frente al servidor. Esta posibilidad, pero, no se usa tan a menudo porque muchas veces, en lugar de autenticar automticamente el cliente a nivel de transporte, las mismas aplicaciones utilizan su propio mtodo de autenticacin.

IPSECIPSEC proporciona servicios de seguridad en la capa IP mediante un sistema para seleccionar los protocolos de seguridad requeridos, determinar los algoritmos usados para los servicios, y determinar unas claves criptogrficas necesarias para proporcionar los servicios pedidos. IPSEC puede ser utilizado para proteger uno o ms "caminos" entre dos hosts, entre dos pasarelas o entre pasarela segura (encaminador o cortafuegos con IPSEC) y host. El conjunto de servicios de seguridad que puede proporcionar IPSEC incluye control de acceso, integridad, autentificacin del origen, reenvo de paquetes, confidencialidad (encriptacin) y confidencialidad de flujo de trfico limitado. Debido a que estos servicios son proporcionados por la capa IP, tambin pueden ser utilizados por las capas superiores (TCP, UDP, ICMP, BGP, etc). IPSEC utiliza dos protocolos para proporcionar seguridad: la cabecera de autentificacin (AH) y el encapsulado de carga til (ESP). El primero proporciona integridad, autentificacin y un servicio opcional de no-repudio. Mientras que el segundo puede proporcionar confidencialidad (encriptacin) y confidencialidad de flujo de trfico limitado. Tambin puede proporcionar integridad, autentificacin y un servicio opcional de no-repudio. Ambos (AH y ESP) son vehculos de control de acceso basados en la distribucin de claves criptogrficas y la administracin de flujos de trfico relativos a este tipo de protocolos de seguridad. Estos protocolos pueden ser aplicados solos o uno en combinacin con el otro y tanto en IPv4 como en IPv6. Ambos protocolos soportan dos modos de uso: el modo transporte y el modo tnel. En modo de transporte tendremos confidencialidad en los datos pero las cabeceras IP estarn al descubierto, es decir que si alguien quiere puede obtener el flujo de informacin y as saber con quin nos comunicamos, en cambio el modo tnel encripta la cabecera IP y crea una nueva cabecera con la direccin del encaminador con lo cual sabramos a que Intranet va la informacin pero no a que usuario. La eleccin entre modo transporte y modo tnel depende de si la comunicacin es entre hosts o pasarelas. IPSEC permite al usuario (o administrador) controlar el tipo de seguridad ofrecido. Es decir, en cada paquete se puede especificar: qu servicios de seguridad usar y con qu combinaciones, en qu tipo de comunicaciones usar una proteccin determinada y por ltimo los algoritmos de seguridad utilizados. Otro punto importante es que debido a que estos servicios de seguridad son valores secretos compartidos (claves), IPSEC confa en una serie de mecanismos para concretar este tipo de claves (IKE, SA) que se explicarn a continuacin.AH (Autbenticationbeader): Como se ha dicho anteriormente, proporciona integridad, autentificacin y proteccin anti-repudio. Este ltimo parmetro es opcional y puede ser escogido cuando se establece la asociacin de seguridad. AH proporciona autentificacin a tanta informacin como sea posible de la cabecera, adems de los datos de capas superiores. Sin embargo, algunos campos de la cabecera IP pueden cambiar en trnsito y el valor de estos campos, cuando llegan a destino no pueden ser predichos por el que los enva. Estos valores no pueden ser protegidos por la AH. Se puede utilizar en modo transporte o en modo tnel.